全链路安全防护:openGauss的企业级数据安全架构

在数据成为关键生产要素的时代,数据安全已成为企业数字化转型的重中之重。根据行业报告,2023年全球数据泄露造成的平均损失达到创纪录的445万美元,相比2020年增长了超过15%。金融、电商、电信等核心行业的业务数据包含大量敏感信息,一旦发生泄露或篡改,将给企业带来巨大的经济损失和声誉风险。

openGauss作为华为基于PostgreSQL开源生态打造的企业级开源关系型数据库,构建了覆盖数据存储、访问、传输、使用全生命周期的安全防护体系。与传统数据库相比,openGauss在设计之初就将安全视为核心架构要素,而非事后附加功能,从而为企业数据提供了全方位的安全保障。

一、openGauss安全架构总览与设计理念

1.1 纵深防御的核心设计理念

openGauss的安全架构以“纵深防御”为核心设计理念,从网络到应用、从存储到传输构建了多层次防护体系。与传统数据库安全方案相比,openGauss解决了防护碎片化、审计不全面、加密性能差等行业痛点。

在架构层面,openGauss采用分层防御策略,确保即使某一层被攻破,其他层次仍能提供保护。这种设计理念符合等保2.0、GDPR、PCI DSS等国内外安全标准的要求,特别适合金融、政务等对安全要求极高的场景。

1.2 与主流数据库的安全架构对比

与MySQL和PostgreSQL相比,openGauss在安全方面做出了显著增强。MySQL虽然在高并发读写场景下表现优异,但其安全机制相对基础;而openGauss则提供了更完善的企业级安全特性。相较于PostgreSQL,openGauss在身份认证、数据加密和审计方面都有明显提升,如将默认的MD5密码加密增强为SHA256,并支持国密算法。

二、身份认证与访问控制机制

2.1 强身份认证机制

openGauss支持多种认证方式,确保只有授权用户能够访问数据库。它提供了灵活的客户端认证配置,通过HBA(Host-Based Authentication)文件可以精细控制访问源IP、数据库和用户的组合关系。

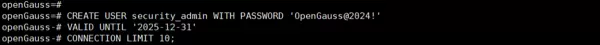

--?创建用户并设置强密码策略示例 CREATE USER security_admin WITH PASSWORD 'OpenGauss@2024!' VALID UNTIL '2025-12-31' CONNECTION LIMIT 10; --?启用密码复杂度检查 ALTER SYSTEM SET password_policy = on;

openGauss的密码策略要求最小长度8字符,必须包含大小写字母、数字和特殊字符,并支持密码历史记录防止重复使用,以及账户锁定机制防暴力尝试。这种设计确保了认证环节的安全性,远超许多传统数据库的认证强度。

2.2 基于角色的访问控制(RBAC)

openGauss实现了精细化的RBAC权限管理模型,能够将权限与角色关联,实现用户权限的精细化管理。管理员可根据业务需求创建不同角色,分配最小必要权限,避免权限滥用导致的安全风险。

-- 1.?创建测试表

CREATE TABLE user_info (

id SERIAL PRIMARY KEY,

owner_id NAME,

data TEXT

);

-- 2.?插入测试数据

INSERT INTO user_info (owner_id, data)

VALUES ('audit_manager', '仅audit_manager可见的数据'),

('other_user', '其他用户的数据');

-- 3.?创建角色并设置密码

CREATE ROLE audit_manager WITH LOGIN PASSWORD 'XiaoPengPassword123!';

-- 4.?给角色授权访问表结构(否则无法SELECT)

GRANT SELECT ON user_info TO audit_manager;

-- 5.?启用行级安全

ALTER TABLE user_info ENABLE ROW LEVEL SECURITY;

-- 6.?创建行级安全策略

CREATE POLICY user_data_policy ON user_info

FOR ALL USING (current_user = owner_id);

-- 7.?切换角色并测试访问

SET ROLE audit_manager PASSWORD 'XiaoPengPassword123!';

SELECT * FROM user_info;

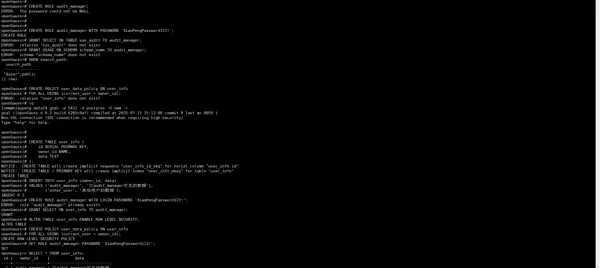

特别值得关注的是,openGauss提供三权分立权限模型,将系统管理员、安全管理员和审计管理员的权限分离,相互制约,进一步强化了权限管理的安全性。这一特性在金融、政务等对数据安全要求极高的场景中尤为重要。

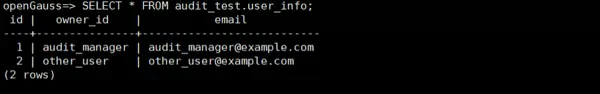

2.3 行级与列级细粒度访问控制

除了常规的表级权限管理,openGauss还引入了行级安全策略和列级数据脱敏技术,实现了高度细致的访问控制。

- -- 1. 创建测试表

CREATE TABLE user_info ( id SERIAL PRIMARY KEY, owner_id NAME, email TEXT );

- -- 2. 插入测试数据

INSERT INTO user_info (owner_id, email) VALUES ('audit_manager', 'audit_manager@example.com'), ('other_user', 'other_user@example.com'); - -- 3. 创建脱敏策略

CREATE MASKING POLICY mask_email ON user_info FOR (email) USING ('***' || SUBSTR(email, POSITION('@' IN email))); - -- 4. 创建并授权角色

CREATE ROLE audit_manager WITH LOGIN PASSWORD 'XiaoPengPassword123!'; GRANT SELECT ON user_info TO audit_manager;

- -- 5. 绑定策略到角色

ALTER MASKING POLICY mask_email ADD TO audit_manager;

- -- 6. 切换角色并查看脱敏效果

SET ROLE audit_manager PASSWORD 'XiaoPengPassword123!'; SELECT * FROM user_info;

这种细致的控制机制确保了不同用户在执行相同查询时,能看到不同程度的内容,尤其适合多租户环境或数据权限复杂的企业。

数据加密保护技术

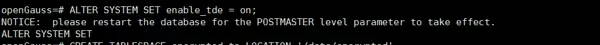

3.1 透明数据加密(TDE)

openGauss的透明数据加密(TDE)功能实现了对数据文件的无缝加密,无需修改应用代码。TDE技术在数据写入存储时自动进行加密,在读取时自动解密,对应用层完全透明,有效防止了因存储介质被盗或数据文件泄露导致的敏感信息外泄风险。

- -- 启用TDE功能示例

ALTER SYSTEM SET enable_tde = on;

- -- 创建加密表空间

CREATE TABLESPACE encrypted_ts LOCATION '/data/encrypted' WITH (encryption = true);

openGauss采用三层密钥管理结构:根密钥(RK)、主密钥(CMK)和数据加密密钥(DEK),这种分层的密钥管理体系显著增强了安全性。

3.2 多算法支持与国密标准

openGauss支持多种加密算法,包括国际标准及国家密码管理局推荐的国密算法,满足不同场景下的安全合规需求。表:openGauss支持的加密算法

| 算法类型 | 算法名称 | 密钥长度 | 应用场景 |

|---|---|---|---|

| 对称加密 | AES256 | 256位 | 数据文件加密 |

| 非对称加密 | RSA2048 | 2048位 | 密钥交换 |

| 国密算法 | SM4 | 128位 | 金融数据加密 |

| 哈希算法 | SM3 | 256位 | 数据完整性校验 |

与MySQL主要依赖AES等国际加密算法相比,openGauss对国密算法的支持使其更符合中国市场的合规需求。

3.3 全密态计算技术

openGauss的全密态数据库特性实现了数据在客户端加密后,以密文形式存储于服务器端,查询和计算过程也在密文状态下进行,仅在客户端解密返回结果。这种端到端的加密方案确保了数据生命周期中的隐私保护,解决了云上数据库的数据安全与信任问题。全密态计算尤其适用于公有云、混合云等多租户场景,即使云服务商也无法获取用户的明文数据,从技术上杜绝了内部人员窃取数据的风险。这一特性是openGauss相较于大多数开源数据库的显著优势。

数据安全传输与网络安全

4.1 SSL/TLS加密通信

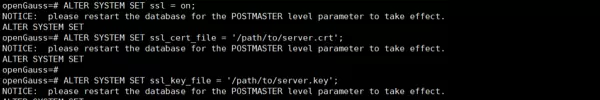

openGauss支持SSL/TLS 1.2协议,用于加密客户端与服务器之间的通信数据,采用高强度加密算法套件,防止数据在传输过程中被窃听或篡改。与PostgreSQL相比,openGauss在安装部署完成后默认开启SSL认证模式,提供了更高的安全起点。

- -- 启用SSL连接加密

ALTER SYSTEM SET ssl = on; ALTER SYSTEM SET ssl_cert_file = '/path/to/server.crt'; ALTER SYSTEM SET ssl_key_file = '/path/to/server.key';

openGauss支持单向认证和双向认证两种模式,用户可以根据安全需求灵活选择。在双向认证模式下,客户端和服务端需要相互验证身份,提供了更高级别的安全保障。

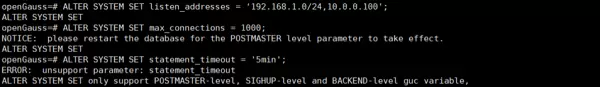

4.2 网络隔离与访问控制

openGauss 提供了网络层面的多层防护措施,包括 IP 白名单、连接超时控制、最大连接数量限制等,有效防范 DDoS 攻击和未经授权的访问。

--?配置 IP 白名单示例 ALTER SYSTEM SET listen_addresses = '192.168.1.0/24,10.0.0.100'; --?防止 DDoS 攻击的配置 ALTER SYSTEM SET max_connections = 1000; ALTER SYSTEM SET statement_timeout = '5min';

这些网络安全特性使 openGauss 能够满足企业级应用对网络防护的严格要求,特别是在金融、电信等敏感行业的生产环境中。

五、数据脱敏与隐私保护

5.1 动态数据脱敏

openGauss 的动态数据脱敏功能可以根据用户身份和访问场景,对敏感信息进行实时遮蔽处理。这意味着同一查询由不同权限的用户执行时,返回的结果可能有所不同,未授权的用户只能看到经过脱敏的数据。动态数据脱敏支持多种脱敏规则,包括部分隐藏、随机替换、模糊化等方法,管理员可以根据数据类型和安全需求灵活配置。这一功能在开发和测试环境中尤为有用,既允许使用真实信息,又避免了敏感信息泄露的风险。

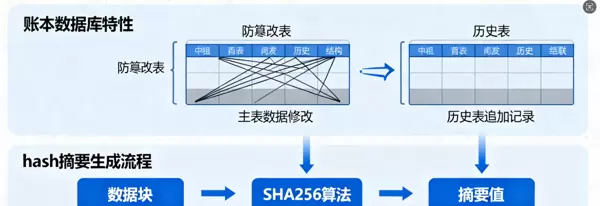

5.2 账本数据库与防篡改

为应对数据篡改风险,openGauss 提供了账本数据库特性。当用户修改防篡改表中的数据时,数据库会将修改行为记录到只可追加的历史表中,并生成数据哈希摘要用于完整性校验。

用户可以通过一致性校验接口,验证表数据是否被篡改。一旦发现篡改行为,可以通过历史表进行溯源和恢复。这种不可篡改的日志记录机制为数据安全提供了强有力的保障,适用于金融交易、审计日志等对数据完整性要求极高的场景。

与区块链技术类似,openGauss 的账本数据库提供了数据不可否认性和可追溯性,但相比区块链具有更高的性能和更低的资源消耗,适合传统企业级应用环境。

六、安全审计与监控体系

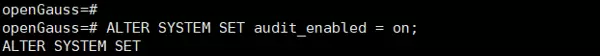

6.1 统一审计框架

openGauss 提供了全面的审计功能,记录所有关键操作,包括数据库的启停、连接、DDL、DML、DCL 等。审计记录包含操作时间、用户名、操作内容、执行结果等详细信息,为安全事件追溯提供完整的证据链。

--?创建审计策略示例 CREATE AUDIT POLICY security_audit PRIVILEGES ALL FILTER ON (user_name != 'admin'); --?启用语句审计 ALTER SYSTEM SET audit_enabled = on; ALTER SYSTEM SET audit_dml = on;

用户可以通过参数配置自定义审计范围,避免审计日志冗余。openGauss 还支持按时间段、操作类型等条件查询审计日志,便于安全事件的快速定位与分析。

6.2 实时安全监控

openGauss 通过内置性能监控视图提供实时安全状态监控能力。管理员可以实时查看数据库会话、失败登录尝试、权限变更等安全相关信息。

--?监控失败登录尝试示例 SELECT usename, count(*) AS failed_attempts FROM pg_audit_session WHERE event_type = 'login_failure' GROUP BY usename HAVING count(*) > 5;

结合外部监控工具,openGauss 能够构建完整的安全监控体系,实现安全事件的实时告警与自动响应,大大缩短了安全风险的平均检测时间和平均响应时间。

七、高可用架构与容灾机制

7.1 多层级高可用架构

openGauss 支持主备同步、异步以及级联备机多种部署模式,确保数据库服务的高可用性。数据页 CRC 校验和损坏数据页通过备机自动修复机制,进一步增强了数据的可靠性。openGauss 的备机并行恢复技术使得故障切换时间大幅缩短,10 秒内备机即可升主提供服务,有效保障了业务的连续性。这一指标达到了金融级业务系统对数据库高可用的严格要求。

7.2 多中心容灾架构

对于对业务连续性要求极高的场景,openGauss 支持同城双中心和多中心高可用架构。通过 Paxos 一致性协议和 DCF(Distributed Consensus Framework)模式,openGauss 能够实现自动选主和数据同步,确保即使整个数据中心发生故障,业务也能快速恢复。

表:openGauss 高可用架构对比

| 架构类型 | 部署模式 | RPO | RTO | 适用场景 |

|---|---|---|---|---|

| 本地1主1备 | 同步复制 | =0 | <30s | 一般业务系统 |

| 同城双中心 | 同步+异步 | =0 | <60s | 重要业务系统 |

| 两地三中心 | 多同步复制 | =0 | <90s | 核心业务系统 |

合规性与最佳实践

8.1 安全合规性支持

openGauss 的安全特性的设计全面考虑了各种法规和标准的要求,支持等保2.0、GDPR、PCI DSS 等国内外的安全准则。对于在中国市场运营的企业,openGauss 对国家密码算法的支持满足了网络安全法的合规需求。金融行业的用户实验证明,基于 openGauss 的系统在等保2.0测评中能获得最高安全等级。这证明了 openGauss 在企业级安全方面的成熟性和可靠性。

8.2 安全运维最佳实践

openGauss 提供自动化的安全巡检工具,帮助管理员定期检查系统安全状况。通过内置的 gs_check 工具,可以迅速评估系统安全配置是否达到基线要求。

#?运行安全配置检查

gs_check -U security_admin -C security

#?输出示例:

# [ ]?检查密码复杂度策略:?通过

# [ ]?检查审计功能状态:?通过

# [ ]?检查加密配置:?通过此外,openGauss 基于 AI 的智能参数优化和索引推荐功能,能在确保安全的同时提升数据库性能,实现安全与效能的平衡。

行业应用案例与实战效果

9.1 金融级安全部署案例

在某省级政务平台的应用中,使用 openGauss 的解决方案实现了系统100%的替代,并在等保2.0测评中获得最高安全等级。该平台通过“thinkORM+openGauss”的组合,实现了全栈自主可控,从底层的鲲鹏/飞腾 CPU 到统信 OS 再到 openGauss 数据库,完全摆脱了对外部技术的依赖。

9.2 企业安全防护效果

通过 openGauss 的全链路安全保护,企业可以构建“进不来、拿不走、看不懂”的三重防护网络。传输加密确保数据在传输过程中的安全性;访问控制防止未经授权的访问;密码策略和存储安全则保证即使数据被窃取,攻击者也无法解密使用。实际测试表明,openGauss 的 TDE 加密对性能的影响小于5%,完全满足生产环境对性能的要求。这种低性能开销的高强度加密,使企业可以在不影响业务效率的前提下大幅提升数据安全性。

openGauss 通过全链路安全架构,为企业提供了从硬件到应用、从存储到传输的全面安全解决方案。其核心优势体现在三个方面:全面性(覆盖所有安全层面)、高性能(TDE 加密对性能影响小于5%)以及合规性(支持国内外主流的安全标准)。与 MySQL、PostgreSQL 等主流开源数据库相比,openGauss 在身份认证强度、数据加密能力、审计全面性和高可用性方面都具有明显的优势。特别是在对安全要求极高的金融、政务、电信等行业场景中。

总结

openGauss 的企业级安全特性能够满足最严格的安全合规要求。在数字化转型不断深入的今天,数据安全已从“可选项”变为“必选项”。openGauss 以其全面的安全防护体系和卓越的性能表现,为企业构建可靠的数据基础设施提供了理想选择,助力企业在享受数据价值的同时,有效管控安全风险。正如行业专家所指出的:“安全不是一次性的工作,而是持续的过程。”?选择 openGauss 作为企业数据平台的第一步,结合定期的安全评估、及时的策略更新和持续的安全监控,才能确保数据库环境的长治久安。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号