在数据安全实践中,长期存在一个普遍的认知偏差:只要部署了审计系统、开启了数据库日志,就等于完成了安全防护。然而,现实中频繁发生的数据泄露事件揭示了一个残酷事实——传统的“记录型”审计更像是一位“事后法官”,只能在灾难发生后追溯责任,却无法阻止损害的发生。面对日益复杂的攻击手段和不断升级的合规要求,企业必须推动数据库安全体系实现一次根本性转变:从被动响应转向主动干预,构建以“事前预防”和“事中阻断”为核心的新型防御机制。

1. 传统审计的三大困局

审视当前多数企业的数据库审计现状,可以发现其仍停留在“满足合规”的初级阶段。为了通过等级保护或审计检查,企业通常启用数据库的 General Log 或部署旁路审计设备。这种模式虽能留下操作痕迹,但本质上存在难以克服的结构性缺陷,难以应对现代安全挑战。

1.1 滞后性:事故后的“墓志铭”

传统审计采用异步记录方式,即操作完成之后才生成日志。当管理员收到“大量敏感数据被导出”的告警时(前提是配置了告警),数据往往早已流出。此时的日志仅能作为事故记录,无法挽回损失,形同“墓志铭”——记载了错误,却未能阻止错误。

1.2 身份模糊:上下文缺失的“黑洞”

在传统 C/S 架构或直连环境中,数据库日志仅记录物理连接信息,如 User: root、Source IP: 10.0.1.5。但在实际业务场景中,root 可能是多个运维人员共用的账号,而 10.0.1.5 很可能是堡垒机或负载均衡器的出口 IP。一旦出现异常 SQL,审计人员无法定位到具体操作人,导致追责无门,形成身份识别的“黑洞”。

1.3 数据沉睡:只写不读的“电子坟墓”

数据库每日产生 GB 甚至 TB 级别的操作日志。由于缺乏高效的实时分析能力,这些日志大多被压缩归档至冷存储中,长期无人问津。高价值的安全数据因此沦为占用空间的“电子垃圾”,只有在重大事故发生后才会被翻查,失去了应有的预警价值。

2. 防御理念的跃迁:走向“主动式”安全

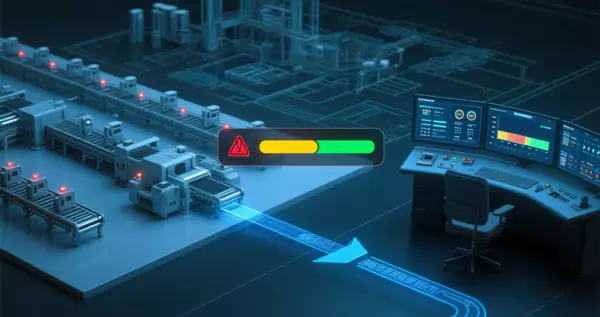

要破解上述困局,关键在于重构安全防御的时间轴。“主动式”审计的核心思想是“安全左移”——将控制点从 SQL 执行之后,前移至执行之前与执行之中。它不再满足于做一个沉默的“记录者”,而是要成为敏锐的“拦截者”。一个成熟的主动防御体系,关注的不再是“如何完整记录事故”,而是“如何让事故根本不发生”,或确保攻击者即便得手也无法获取有效数据。

3. 构建三道主动防线

实现主动式审计,需在数据库前端部署具备智能治理能力的中间层,打造三层核心防护机制:

防线一:身份的主动识别

目标:解决“谁在操作”的精准归因问题。

在主动防御架构下,弱化对数据库本地账号(如

mysql_user机制:通过 Web 原生管理平台对接 LDAP/SSO 等企业身份系统,实现单点登录与身份透传。

效果:每一条 SQL 请求都携带明确的操作者标签。审计记录不再显示“账号 A 删除了表”,而是“研发部张三(ID: 10086)删除了表”。这不仅提升了追责效率,更为后续基于个体行为模式的异常检测提供了基础——例如快速识别“张三平时仅查询 10 行数据,今日却发起百万行查询”的风险行为。

防线二:意图的实时阻断

目标:实现对高危操作的“事前拦截”。

这是主动防御的关键环节。系统必须能够在 SQL 到达数据库引擎之前,完成语义级解析与风险判断。

语法级拦截:自动识别并阻止典型危险语句,例如:未带

WHEREDELETEUPDATEDROP TABLESELECT *审批流机制:对于确需执行的高危操作,系统不直接拒绝,而是暂停执行并触发“在线审批流程”。待 Team Leader 或 DBA 审核通过后,方可继续执行。

效果:将潜在的违规行为转化为合规流程,从根本上杜绝误操作与恶意破坏。

防线三:数据的动态脱敏

目标:为数据泄露提供最后一道防线。

即使攻击者持有合法权限,或内部员工滥用账号,系统也应确保其无法获取真实敏感信息。

机制:根据访问者的身份属性及请求上下文,动态修改 SQL 查询结果。

效果:

- DBA 视角:

→ 返回明文或原始数据(依据权限设定)SELECT mobile FROM users - 客服视角:相同 SQL → 结果自动替换为

139****8888 - 外包开发视角:相同 SQL → 返回仿真数据或 NULL 值

该机制确保数据在“离开”数据库前已完成去敏感化处理,使泄露内容丧失利用价值,真正实现“拿走也没用”。

SELECT mobile FROM users139****88884. 架构支撑:为何需要 Web 原生管理平台?

先进理念的落地离不开匹配的技术架构。要实现身份识别、实时拦截与动态脱敏三大能力,传统的“旁路审计设备”和“数据库原生插件”均存在明显局限。

Web 原生数据库管理平台正逐渐成为主流选择。其 B/S 架构天然位于应用与数据库之间的“网关”位置,具备以下优势:

- 全流量接管:所有数据库访问请求均需经由平台代理,实现操作的全面可视与可控。

这一架构为构建集身份绑定、语义分析、实时拦截与动态响应于一体的主动防御体系提供了坚实基础,是实现数据库安全从“被动记录”向“主动治理”跃迁的关键载体。

Web平台作为所有人员操作流量的必经通道,天然具备全局管控的“上帝视角”,能够对访问行为进行统一监管与调度。

语义理解能力:

由于Web平台以数据库客户端的身份运行,其可直接解析SQL语句,具备深层次的语义识别能力。相较之下,传统网络防火墙仅能查看TCP数据包,难以洞察具体操作意图。而Web平台则能基于语义分析实现精准控制,完成智能拦截和敏感数据脱敏处理。

交互能力:

唯有Web平台支持“弹窗审批”、“即时报错”等实时交互功能,将安全机制嵌入用户操作流程中,在不影响工作效率的同时,潜移默化地提升操作者的安全意识,实现安全教育的常态化融入。

5. 结语

从“事后追责”转向“事前预防”,不仅是技术路径的演进,更代表着企业安全理念的根本转变。企业不应止步于积累海量日志,而应着力构建反应迅速、主动防御的安全免疫体系。借助Web原生架构,落实身份识别、实时阻断与动态脱敏等核心能力,企业得以真正掌握数据库安全的主导权,使审计角色由被动的“法医”转变为全天候守护的“保镖”。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号