1. HSE 固件安装

HSE(Hardware Security Engine)是S32K3系列芯片中用于保障数据安全的核心组件。出厂时该固件未激活,需由用户手动完成安装。具体安装方法可参考文档 REF02 中的详细说明。

1.1 HSE固件安装方式

目前支持三种HSE固件安装方式:

- NON-IVT方式

此方式不依赖IVT引导机制,必须通过调试器连接进行操作,无法实现离线部署,因此不推荐使用。

- IVT方式

支持离线烧录,适用于大多数应用场景,是推荐使用的安装方式。

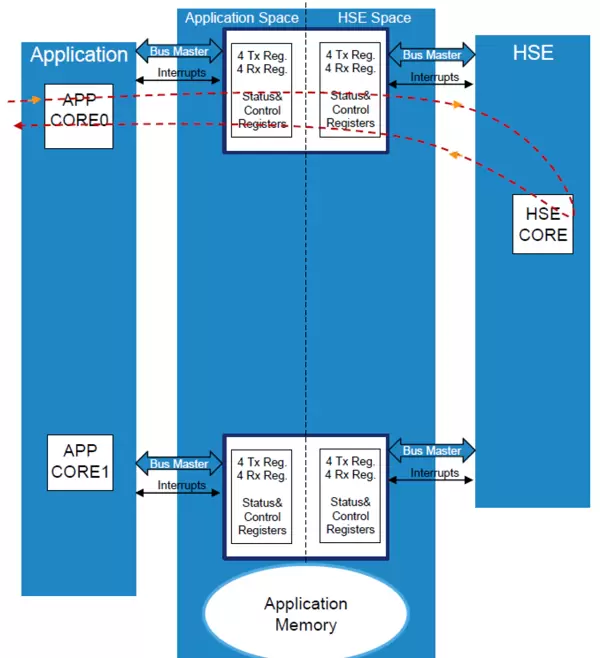

- MU方式

MU即Message Unit(消息单元),为主核与HSE之间的通信通道。默认仅启用MU0,应用程序可通过调用“Set Attribute”服务扩展功能。

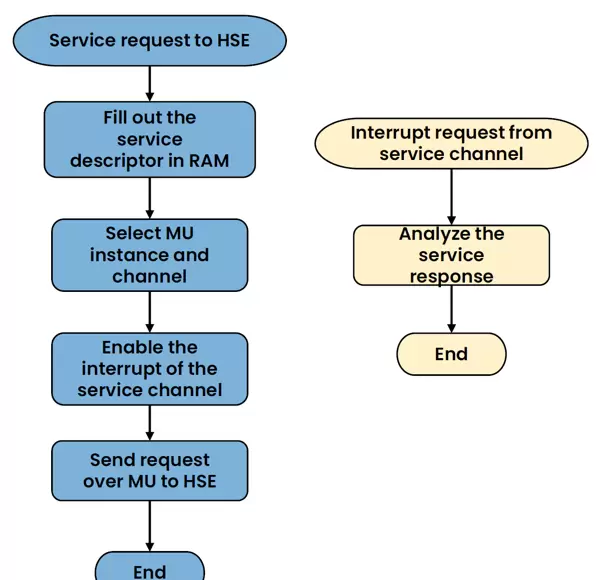

HSE服务请求支持两种模式:

- 同步方式

- 异步方式

- 同步方式

1.2 IVT方式安装HSE固件

本节以IVT方式为例介绍HSE固件的安装步骤。

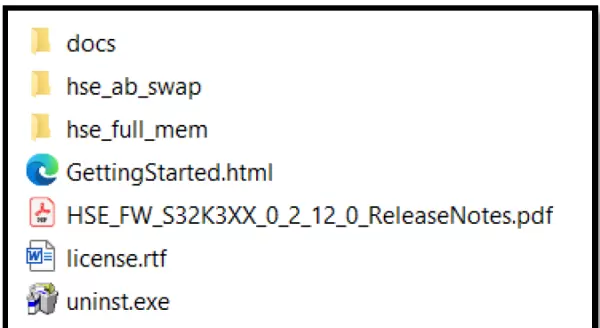

1.2.1 Pink 文件本地电脑安装

从NXP官网下载对应型号的HSE加密固件文件(例如:HSE_FW_S32K312_0_2_40_0.exe),双击运行安装程序后,系统将在指定目录生成Pink格式的固件文件,如下图所示:

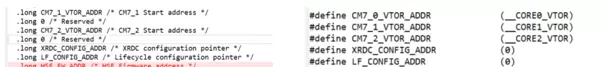

在选择IVT安装方式时,需在IVT Header中明确指定HSE固件存储地址。可通过修改startup_cm7.s文件实现,实际地址应根据项目需求设定,下图仅为示例:

1.2.2 Ld文件修改

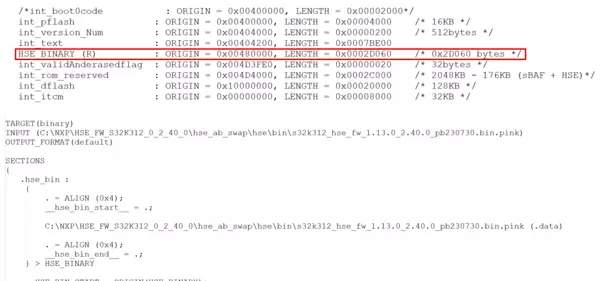

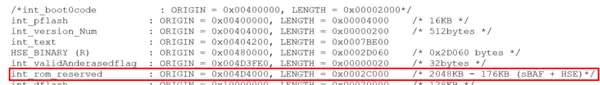

参照提供的Demo工程,在链接脚本(ld文件)中添加名为HSE BINARY的内存段,其起始地址需与启动代码中定义的HSE_FW_ADDR保持一致。修改示意如下:

1.2.3 功能实现

Step1: 根据REF02文档指引,首先检测当前HSE的安装状态。若尚未安装,需先使能HSE FW特性标志位,即向地址0x1B000000(UTEST区域)写入8字节数据:0xAABBCCDDDDCCBBAAUL。

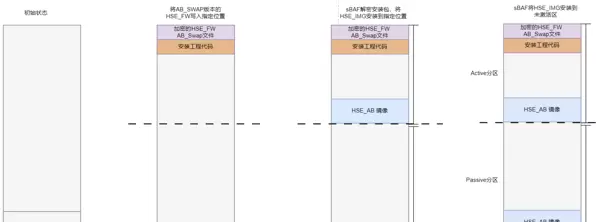

Step2: 完成写入后断电重启,等待数秒,芯片将自动完成第一面HSE固件的安装;再次断电并上电,继续等待几秒,第二面固件也将被安装。注意:AP_SWAP类型的固件需要经历两次完整的上下电周期才能完成全部安装过程。具体实现逻辑可参考 REF04 文档。

1.3 MU方式安装HSE固件

MU方式不仅可用于首次安装HSE固件,还可用于修复已损坏的固件。当因错误配置、时钟异常或其他未知原因导致HSE固件失效时,IVT方式将无法重新安装,此时只能通过MU方式进行恢复。依据供应商提供的修复手册 REF05,修复流程包括以下步骤:

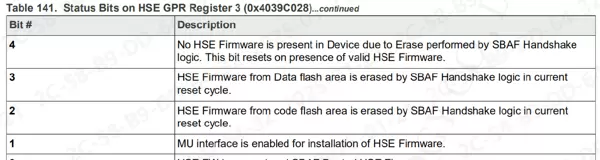

- 准备阶段:确认DCMRWP1寄存器bits 24–31初始值为全0,且地址

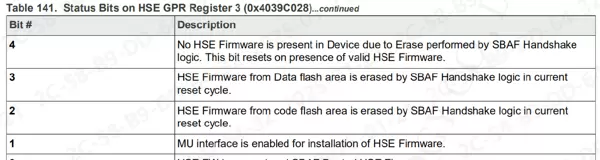

0x4039C028的bits 0–4也为0,表示尚未开始固件安装流程。 - 启动握手:向DCMRWP1寄存器bits 24–31写入值

A5,复位后检查HSE GPR3的bit1是否置1。 - 验证握手响应:读取MU0-MUB的RR0寄存器,判断HSE返回值是否为

0xAA55A55A,以此确认握手是否成功。 - 发送确认信号:通过MU0-MUB的TR0寄存器发送

0xF0F00F0F,通知主核已准备好进行安装。 - 提供固件地址:若MU0-MUB的RR0返回

0xDADABABA,表明HSE正在请求加密固件存放地址,此时应通过TR0发送实际项目中的HSE固件地址。 - 确认安装完成:当RR0返回

0xAA55A55A,表示Passive Block中已成功写入有效HSE固件。 - 切换分区:通过TR0发送

0x5A5AA5A5触发分区切换,RR0返回0xDABABADA表示另一Block的固件也已完成安装;同时读取HSE GPR bit1,若该位清零,则表示MU模式下的安装流程结束。 - 执行复位:复位后观察HSE GPR bit0是否置1,若是,则代表HSE固件已成功安装并激活。

2. AB分区切换功能

2.1 S32K3xx芯片内存分配

S32K3xx系列芯片采用双Bank Flash架构,支持AB分区设计,便于实现OTA升级过程中新旧版本间的无缝切换。

2.2 OTA AB分区功能介绍

AB分区机制允许系统在运行A区程序的同时对B区进行固件更新,升级完成后切换至B区启动,从而实现无中断升级体验。此机制显著提升了系统的可靠性和可用性。

2.3 OTA AB分区功能实现

2.3.1 ld 文件修改

为支持AB分区,需在链接脚本中分别定义A区和B区的程序加载地址,并确保中断向量表偏移正确设置。

2.3.2 hse 库文件集成

将HSE驱动库文件集成到工程中,确保能够调用相关安全服务接口,如密钥管理、签名验证等。

2.3.3 hse 初始化

在系统启动初期完成HSE模块初始化,建立与HSE的安全通信通道,为后续安全校验和分区切换做准备。

2.3.4 AB 分区切换

通过配置启动选择寄存器或使用HSE服务命令,控制下一次启动时从目标分区加载程序。切换前需确保目标分区固件完整性经过验证。

2.3.5 开发注意事项

- 确保两个分区的代码布局完全一致,避免因地址错位引发异常。

- 每次OTA升级后必须执行完整性校验和签名验证。

- 合理设计回滚机制,防止升级失败导致设备变砖。

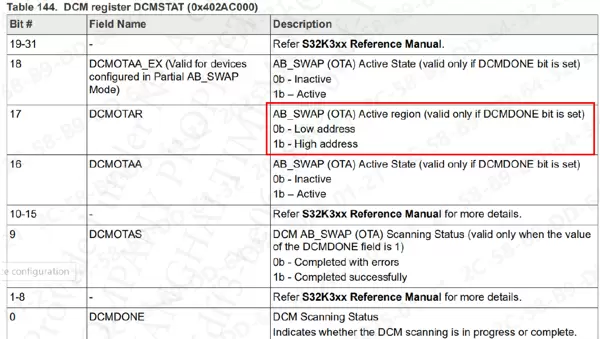

2.3.6 相关寄存器

涉及AB分区切换的关键寄存器包括但不限于:启动模式配置寄存器、当前活动分区标识寄存器、HSE状态反馈寄存器等,具体地址和位定义请参考芯片技术手册。

2.4 OTA升级与NVM操作

在执行OTA升级过程中,非易失性存储器(NVM)用于保存版本信息、升级标志、校验结果等关键数据。需确保NVM读写操作具备高可靠性,并加入CRC保护机制以防数据损坏。

3. 安全Debug

3.1 密码写入

为防止未经授权的调试访问,可在芯片中写入安全密码以锁定JTAG/SWD接口。一旦启用,必须输入正确密码才能解锁调试功能。

3.2 生命周期演进

芯片支持多种安全生命周期状态(如Open、Closed、Locked等),随着产品发布阶段推进,逐步关闭调试权限,提升整体安全性。

3.3 认证过程

进入受限调试模式前,主机需通过数字签名、挑战-应答等方式完成身份认证,确保只有授权设备可以访问敏感资源。

参考文档及Demo

- REF02: HSE Firmware Installation Guide

- REF04: HSE Initialization and Configuration Example Code

- REF05: HSE Firmware Recovery Procedure Manual

2. AB分区切换功能实现

本章节详细阐述了在OTA升级过程中,如何通过HSE模块实现AB分区机制的开发流程及相关注意事项。基于AB分区架构,系统可支持代码备份、版本回滚等关键功能,有效应对程序损坏或升级失败等异常场景,提升系统的可靠性和稳定性。

2.1 S32K3xx芯片内存配置方案

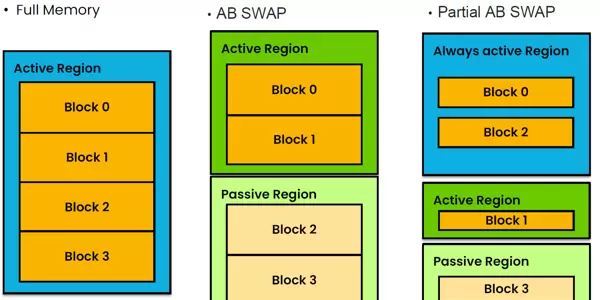

S32K3系列芯片提供三种内存分配模式:Full Memory、AB Swap以及Partial AB Swap。不同模式下的内存布局如下图所示:

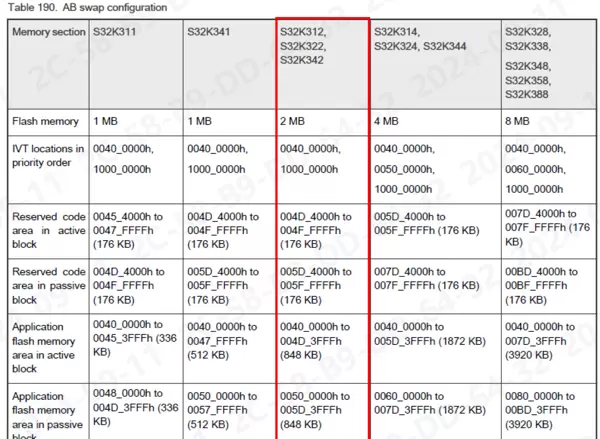

当启用AB Swap功能后,各区域的具体内存大小分配如下表所示:

以S32K312型号为例,其Flash总容量为2MB。开启AB Swap后,每个激活/备份分区可用空间为848KB,保留代码区(Reserved Code)占用176KB。因此,在编写ld链接脚本时,应特别注意避免将用户程序映射至该保留区域,防止冲突。

2.2 双分区OTA升级机制概述

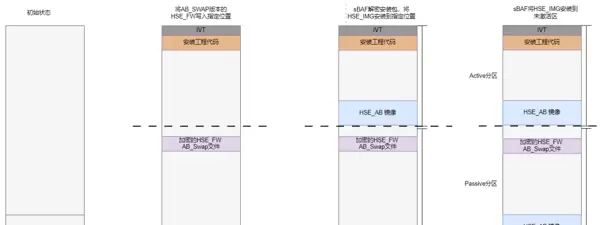

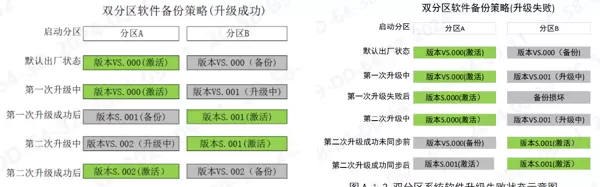

相较于传统固件升级方式,采用双分区设计可在ECU升级失败或其他异常情况下自动恢复到先前正常运行的版本,确保设备持续可用。以下图示展示了某项目中OTA升级成功与失败两种状态下的运行情况:

2.3 AB分区功能的技术实现

NXP平台的AB Swap功能主要由HSE(Hardware Security Engine)模块完成,涉及多个关键开发环节。

2.3.1 ld文件配置调整

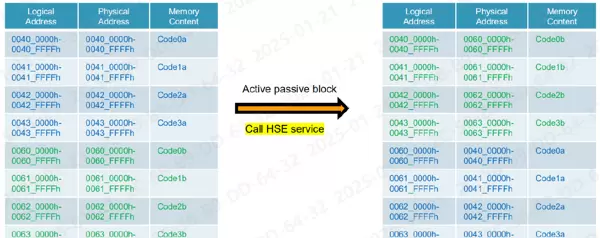

由于HSE实现了物理地址到逻辑地址的重映射,开发者在编写ld文件时仅需关注(0x00400000 - 0x004D3FFF)这一段地址范围。从用户视角看,应用程序始终运行于低地址起始区域(即0x00400000),无论实际运行的是哪个物理分区。这种逻辑地址与物理地址分离的设计如下图所示:

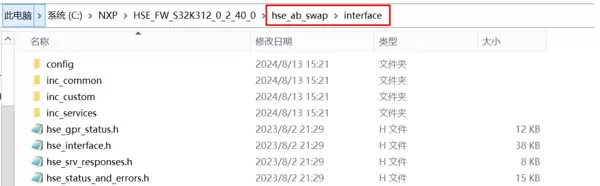

2.3.2 HSE库文件集成

若需使用HSE相关功能,必须将对应的库文件集成至工程中。具体操作为:定位指定目录,将interface子目录下的所有文件移植并添加至项目的编译路径中。

2.3.3 HSE初始化设置

需调用Hse_Ip_Init函数完成HSE模块的初始化。但如果项目中已启用Crypto_43_HSE模块,则无需单独调用此函数,因其内部已包含必要的初始化流程。

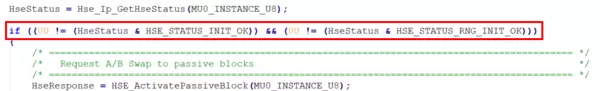

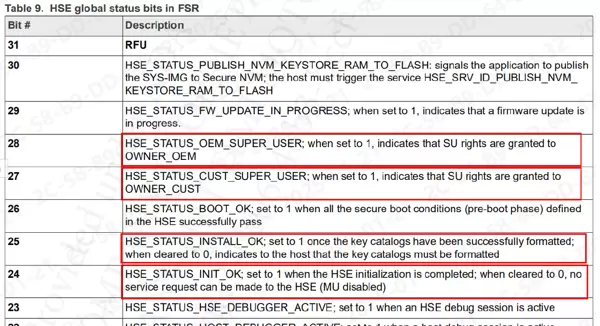

在发起任何HSE服务请求前,应先确认HSE当前状态是否正常。参考代码如下:

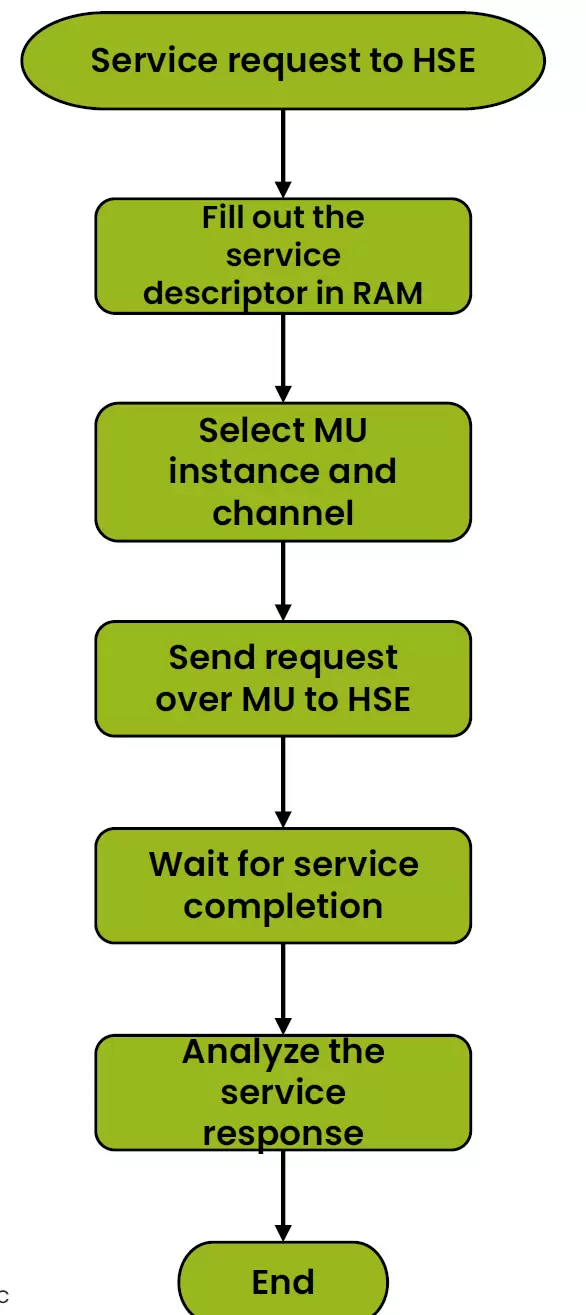

2.3.4 分区切换操作流程

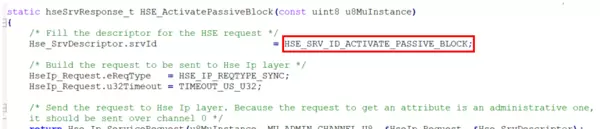

执行分区切换时,应调用服务ID为 HSE_SRV_ID_ACTIVATE_PASSIVE_BLOCK 的接口。示例代码如下:

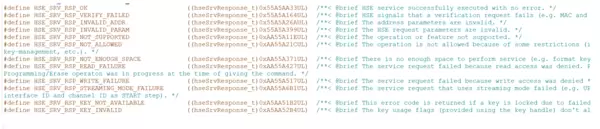

根据实际应用需求,可以选择轮询响应结果或使用中断通知机制。以轮询方式为例,在发送请求给HSE后,主核可通过while循环持续查询返回状态,直到收到响应或超时(可自定义超时阈值)。通过解析返回码可判断操作结果,常见响应码如下:

若返回值为 HSE_SRV_RSP_OK,表示HSE服务执行成功,此时应触发软件复位。重启后,系统将自动切换至原备份分区继续运行。

2.3.5 开发过程中的关键注意事项

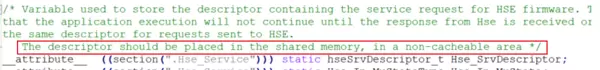

- HSE服务参数所涉及的变量地址需存放在non-cacheable内存区域,以确保数据一致性,如下图所示:

- 在进行分区切换前,必须确保目标备份分区中存在有效的可执行代码;否则设备将进入Recovery Mode。

- 完成分区切换后,系统启动时间会有所延长,且在此期间禁止访问备份分区的物理地址空间,否则可能引发Hard Fault错误。

2.3.6 关键寄存器说明

以下寄存器可用于辅助调试和问题排查:

- GPR_3 寄存器:用于监测HSE固件当前运行状态

- DCMSTAT 寄存器:反映OTA升级相关的状态信息

- FSR 寄存器:查看HSE模块的整体工作状态

2.4 OTA升级与NVM操作协调策略

在执行OTA升级过程中,系统会调用C40_Ip.c中的底层接口对Pflash进行擦除和写入操作。而NVM对Dflash的操作同样依赖同一底层驱动接口。因此,在进行固件刷写期间,应尽量避免同时执行NVM写操作。反之,在执行NVM写入时,也应检测当前是否正在进行Pflash操作,以防资源冲突导致异常。

3. 安全调试机制

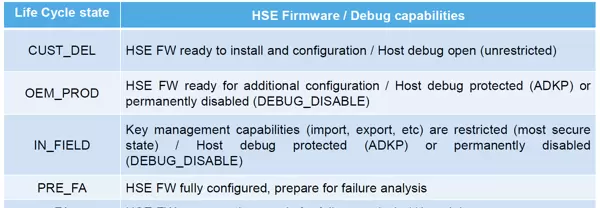

为防止芯片内代码和数据被非法读取或篡改,可通过HSE固件对调试接口实施加密保护,增强系统安全性。

3.1 调试密码写入流程

- 步骤一:检查HSE当前运行状态,只有在HSE初始化完成后才允许进行密码写入操作;

- 步骤二:写入ADKP(Application Debug Key/Password)密钥。在满足上述条件后,首先查询密钥是否存在。若尚未设置,则执行写入操作,并立即读回验证写入结果。需要注意的是,该密钥仅允许在生命周期状态为CUST_DEL时写入一次,不可重复修改。

3.2 芯片生命周期管理

安全调试功能的实现依赖于正确的生命周期状态控制,确保在合适的状态下执行敏感操作,保障系统整体安全策略的有效性。

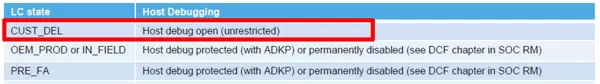

安全Debug功能的启用状态取决于芯片的Lifecycle(LC)所处阶段,其权限配置遵循以下规则:LC状态决定Debug功能是完全开放还是受到保护。该演进过程为单向不可逆流程,出厂时芯片默认处于CUST_DEL状态。一旦进入后续阶段,Debug功能将被永久锁定,必须通过密码认证才能启用,且无法恢复至初始开放状态。

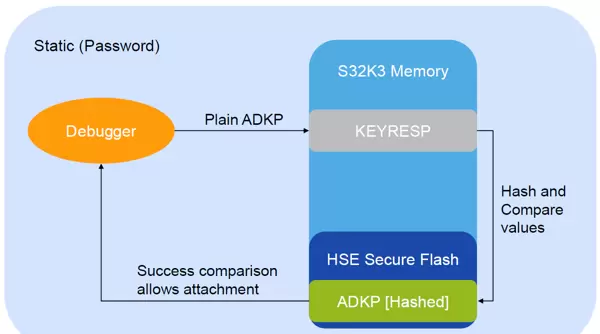

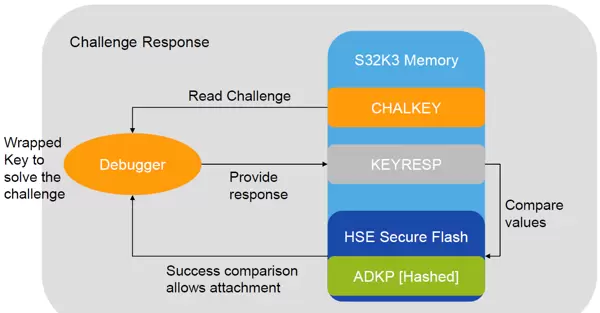

3.3 认证机制

在启用Debug保护后,调试接口将被封锁,需完成相应认证流程方可解锁调试能力。目前支持两种认证模式:

静态认证方式:

调试器直接使用明文密钥作为ADKP口令进行身份验证。

动态认证方式:

采用Challenge-Response机制实现握手认证。Debugger以ADKP密钥为基础,对系统随机生成的Challenge值进行加密运算,并返回结果完成验证流程。

相关代码实现可参考文档REF04中的示例应用。

参考资料与示例工程

- REF01: <TP-TD-NANJING-HARDWARE-ZERO-HERO.pdf>

- REF02: <HSE FW Reference Manual.pdf> — 包含HSE的具体配置方法及使用说明

- REF03: NXP标准HSE固件包内容:

- Pink文件及相关接口定义(.h文件)

- HSE Service API参考手册

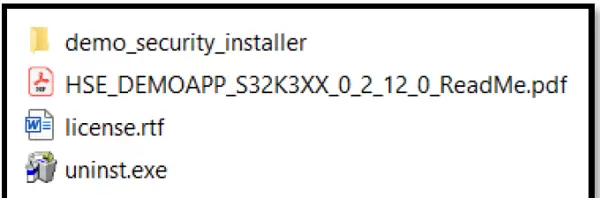

- REF04: HSE固件演示应用程序包

- 示例项目(含脚本和readme文档)

- HSE常见问题解答

- HSE Demo应用说明

- REF05: <MU Restore FW_EN.pdf>

关于密钥管理、超级用户权限等详细内容,将在“NXP S32K3xx之HSE使用方法(二)”中进一步阐述。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号