Configuration and Security Management of Virtual Local Area Network (VLAN) Based on eNSP

ABSTRACT

To address the common issues in traditional local area networks within small and medium-sized engineering enterprises—such as lack of inter-departmental data isolation, inefficient use of core bandwidth, and weak security defenses—this study conducts research on VLAN configuration and security management using eNSP. Taking companies like Liaoning Zhongyan Foundation Engineering Co., Ltd. as practical references, the research integrates multiple methodologies: a literature review to examine core technologies including VLAN, MSTP, VRRP, and ACL, along with the current application of eNSP simulation; case analysis to extract real-world enterprise requirements; and simulation experiments to construct a network environment closely resembling actual operational conditions.

The study covers foundational theoretical explanations, demand analysis for VLAN deployment, network topology design, security planning, equipment selection and configuration on the eNSP platform, and validation through simulation testing. By integrating multiple technical solutions, the proposed approach optimizes both network architecture and security policies, achieving effective traffic segmentation between departments, hierarchical access control, and reliable network redundancy.

Expected outcomes include an academic paper, a set of eNSP simulation files, and a standardized, implementable configuration framework accompanied by management procedures. This research enriches the theoretical foundation for VLAN planning in small and medium enterprises, reduces the cost and technical complexity associated with network upgrades, and provides actionable insights for digital transformation in similar organizations, thereby contributing to the overall advancement of network technology in the industry.

Keywords: eNSP; Virtual Local Area Network; Security Management; Small and Medium-Sized Engineering Enterprises

基于 eNSP 的虚拟局域网配置与安全管理

摘 要

针对中小型工程类企业在传统局域网中普遍存在的部门间数据隔离不足、核心带宽利用率低以及安全防护能力薄弱等问题,本研究以辽宁中岩基础工程公司等企业为实际案例背景,开展基于 eNSP 平台的虚拟局域网配置与安全管理研究。通过文献研究法系统梳理 VLAN、MSTP、VRRP 及 ACL 等关键技术原理,并分析 eNSP 在网络仿真中的应用现状;结合案例分析法明确企业的具体网络需求;利用仿真实验法搭建高度贴近真实场景的虚拟网络环境。

研究内容涵盖相关理论技术阐述、VLAN 网络的需求分析、拓扑结构设计与安全策略规划、eNSP 平台上的设备选型与具体配置步骤,以及最终的仿真测试与结果验证。通过多技术融合优化整体网络架构与安全机制,实现各部门之间的流量隔离、权限的分级管控以及网络链路的冗余备份。

研究成果包括完整的学术论文、可复用的 eNSP 仿真工程文件,形成一套具备落地能力的配置方案与标准化运维流程。该研究不仅完善了中小型企业在虚拟局域网规划设计方面的理论体系,同时显著降低了网络升级改造的成本与技术门槛,为同类企业的网络数字化转型提供了可复制的实践范例,有助于推动行业整体网络技术水平的提升。

关键词:eNSP;虚拟局域网;安全管理;中小型工程企业

第1章 绪论

针对中小型工程企业在传统局域网应用中面临的诸多问题,如部门间数据缺乏有效隔离、核心带宽资源浪费以及安全防护能力薄弱等现状,本文以辽宁中研基础工程有限公司等企业为实际案例支撑,围绕基于eNSP平台的虚拟局域网(VLAN)配置与安全管理展开深入研究。

本研究首先通过文献分析法,系统梳理VLAN、MSTP、VRRP及ACL等关键技术的发展现状,并探讨eNSP在网络安全仿真中的应用情况;随后采用案例分析法,提取典型中小型企业的真实网络需求;最后结合模拟实验分析方法,在eNSP平台上构建贴近实际应用场景的网络环境,开展验证性测试。

研究内容涵盖相关理论与技术基础阐述、企业VLAN建设的需求分析、网络拓扑结构设计与安全策略规划、设备选型及其在eNSP环境下的具体配置实施,以及最终的仿真测试与结果验证。通过多技术融合的方式,优化整体网络架构与安全机制,实现部门间通信流量隔离、权限分级管控以及网络链路冗余保障等功能。

研究成果预期包括完整的学术论文和可运行的eNSP仿真项目文件,形成具备可操作性的网络配置方案与标准化管理流程。该研究不仅完善了面向中小型企业的VLAN规划理论体系,还显著降低了企业网络升级的成本与技术门槛,为同类企业的数字化转型提供切实可行的参考路径,助力提升行业整体网络技术水平。

关键词:eNSP;虚拟局域网(VLAN);安全管理;中小型工程企业

第2章 相关理论与技术基础

本章节主要介绍实现VLAN网络架构所依赖的核心技术与理论支撑,涵盖虚拟局域网、交换路由机制、访问控制策略以及仿真平台的应用。

2.1 虚拟局域网(VLAN)技术

2.1.1 VLAN 基本概念

VLAN(Virtual Local Area Network)即虚拟局域网,是一种将物理局域网划分为多个逻辑独立广播域的技术。通过在交换机上配置VLAN,可以在不改变硬件结构的前提下实现网络的灵活划分。

2.1.2 VLAN 类型

常见的VLAN类型包括基于端口的VLAN、基于MAC地址的VLAN、基于协议的VLAN和基于子网的VLAN。其中,基于端口的划分最为常用,管理简便且效率较高。

2.1.3 VLAN 优势

采用VLAN技术能够有效减少广播流量对网络性能的影响,提升网络安全性和管理灵活性。同时,它支持跨交换机的逻辑分组,便于组织内部部门间的隔离与通信控制。

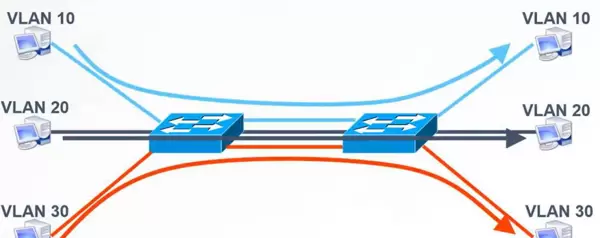

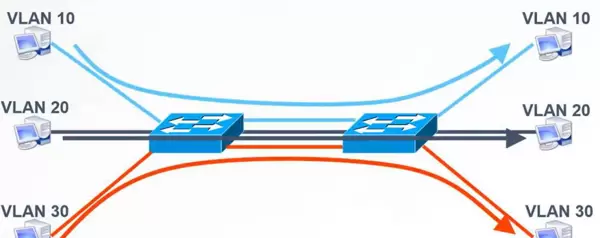

2.1.4 VLAN 工作原理

VLAN通过在数据帧中插入IEEE 802.1Q标签来标识所属的逻辑网络。交换机依据该标签进行转发决策,确保不同VLAN之间的数据流相互隔离,仅在需要时通过三层设备进行互通。

2.2 交换机与 VLAN 路由技术

2.2.1 访问链路

访问链路(Access Link)是指连接终端设备与交换机的接口,通常只属于一个VLAN,用于传输未标记的数据帧。

2.2.2 干道链路

干道链路(Trunk Link)用于连接多台交换机或交换机与路由器之间,可承载多个VLAN的流量,并使用802.1Q封装方式对数据帧添加VLAN标签以区分不同逻辑网络。

2.2.3 单臂路由

单臂路由是一种通过路由器的一个物理接口实现多个VLAN间通信的方法。该接口配置为支持多个子接口,每个子接口对应一个VLAN,完成跨VLAN的数据转发任务。

2.2.4 三层交换

三层交换技术结合了二层交换的速度与三层路由的功能,在高速交换的同时提供VLAN间的路由能力,适用于大型局域网中的高效通信场景。

2.3 访问控制列表(ACL)

2.3.1 ACL 工作原理

ACL是一组规则集合,部署于网络设备接口上,用于匹配数据包特征并决定其是否被允许通过。系统按顺序逐条比对规则,一旦匹配即执行相应动作,后续规则不再处理。

2.3.2 ACL 作用

ACL可用于增强网络安全、限制特定流量、控制远程访问权限以及优化网络资源分配。它是实施精细化流量管理的重要工具。

2.3.3 标准 ACL 与扩展 ACL

标准ACL仅根据源IP地址进行过滤,适用于简单的访问控制;而扩展ACL则能基于源/目的IP、协议类型、端口号等更多维度进行判断,适用范围更广,控制更精确。

2.3.4 基于时间的 ACL

基于时间的ACL允许设定规则生效的时间段,使访问控制具备时间维度的灵活性。例如可在工作时间内开放某些服务访问,非工作时间自动关闭。

2.4 eNSP 仿真平台

2.4.1 eNSP 功能

eNSP(Enterprise Network Simulation Platform)是由华为推出的一款网络仿真工具,支持多种网络设备的模拟运行,可用于搭建复杂的网络拓扑并验证配置效果。

2.4.2 eNSP 适用场景

该平台广泛应用于教学实验、方案测试和技术验证等领域,尤其适合学习和实践中小型企业网络的设计与部署过程。

2.4.3 常用模拟设备

eNSP中常用的模拟设备包括S5700系列交换机、AR2220路由器及PC终端等,这些设备可真实反映实际产品行为,提升仿真的可信度。

第3章 VLAN 网络规划

3.1 网络需求分析

3.1.1 场景设定

假设某企业拥有多个职能部门,如行政部、财务部、研发部和市场部,各部门需保持一定程度的网络隔离,同时保留必要的跨部门通信能力。

3.1.2 网络需求

要求构建一个稳定、可扩展的企业内部网络,支持各业务单元独立运作,保障关键应用带宽,并实现高效的用户接入管理。

3.1.3 安全性需求

必须防止未经授权的跨部门访问,特别是涉及敏感信息的财务与研发区域。此外,应具备对外部攻击的基本防御能力和日志审计功能。

3.2 网络拓扑规划

3.2.1 网络拓扑图

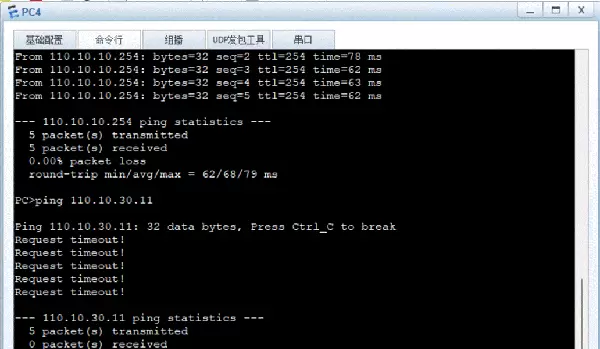

整体网络采用分层设计,包含核心层、汇聚层和接入层。核心层负责高速数据转发,汇聚层执行策略控制,接入层连接终端设备。各楼层按部门划分VLAN。

3.2.2 IP 地址规划

采用私有IP地址段192.168.0.0/16进行统一规划,每个VLAN分配独立子网。例如:行政部使用192.168.10.0/24,财务部为192.168.20.0/24,以此类推,便于管理和路由汇总。

3.2.3 网络接入规划

所有终端通过接入层交换机连接至网络,端口配置为Access模式并绑定对应VLAN。无线用户通过专用SSID接入指定VLAN,确保身份与权限的一致性。

3.3 网络安全规划

3.3.1 路由规划

在汇聚层启用三层交换功能,配置静态路由或动态路由协议(如OSPF),实现各VLAN间的可控互通,避免广播泛洪影响整体性能。

3.3.2 ACL 规划

在关键节点部署ACL规则,限制高敏感区域的访问来源。例如禁止市场部访问财务服务器,仅允许特定IP在规定时间段内访问研发数据库。

第4章 基于eNSP的网络模拟

利用eNSP平台对企业VLAN网络进行建模与仿真,验证前期规划的有效性。通过搭建包含多台交换机、路由器及PC的拓扑结构,逐一测试VLAN划分、Trunk链路、三层交换及ACL策略的实际运行情况。

仿真过程中重点观察设备配置命令的正确性、数据连通性的实现程度以及安全策略的拦截效果。最终结果表明,设计方案能满足预期的功能与安全需求,具备良好的可行性。

1.1 研究背景与研究意义

1.1.1 研究背景

随着信息化进程加快,企业网络规模不断扩大,传统的扁平化局域网已难以满足安全性、管理效率和性能优化的需求。VLAN技术因其出色的逻辑分割能力成为现代网络建设的关键组成部分。

1.1.2 选题的意义

深入研究VLAN及其相关技术有助于提升复杂网络环境下的资源配置水平,强化信息安全防护体系。本课题聚焦于基于实际需求的VLAN规划与仿真验证,具有较强的实践指导价值。

1.2 国内外研究现状

1.2.1 国内研究现状

我国在网络架构研究方面发展迅速,众多高校与企业围绕VLAN、SDN、NFV等方向展开探索。现有成果多集中于校园网与中小企业组网优化,但在综合安全策略集成方面仍有提升空间。

1.2.2 国外研究现状

发达国家在网络技术创新上处于领先地位,特别是在自动化配置、零信任架构与AI驱动的安全检测领域取得显著进展。部分国际标准组织也持续推动VLAN及相关协议的演进。

1.3 主要研究内容与目标

1.3.1 主要研究内容

本文围绕VLAN技术展开系统性研究,涵盖基本原理、组网方法、安全控制机制以及在eNSP平台上的仿真实施。重点分析网络规划流程中的关键技术选择与配置策略。

1.3.2 研究目标

旨在构建一套完整可行的企业级VLAN网络解决方案,实现网络逻辑隔离、高效通信与细粒度访问控制,并通过仿真手段验证其功能性与稳定性。

1.4 论文结构安排

全文共分为五部分:第一章阐述研究背景与意义;第二章介绍核心技术理论;第三章完成网络规划设计;第四章开展仿真测试;第五章总结研究成果并展望未来发展方向。

第1章 绪论

1.1 研究背景与意义

1.1.1 研究背景

随着数字化进程的不断加快,中小型工程类企业对局域网系统的依赖程度日益加深。诸如工程图纸传输、项目资料共享等关键业务流程,均高度依赖于稳定高效的网络环境。然而,传统局域网架构已难以满足当前企业的实际发展需求,暴露出诸多问题。例如,多数企业在内部未实施有效的数据隔离机制,导致项目合同、施工方案等敏感信息与日常办公数据混杂传输,显著提升了信息泄露的风险。 此外,非核心业务流量(如视频播放、大文件下载)占用超过30%的核心带宽资源,严重挤占了工程文件传输所需的网络通道,造成传输延迟,影响整体项目执行效率。在安全防护方面,现有体系多仅依赖基础防火墙策略,难以有效应对越权访问或常见网络攻击行为。同时,部分企业仍在使用服役超过五年的百兆网络设备,硬件更新滞后进一步限制了整体网络性能的提升。 尽管虚拟局域网(VLAN)技术具备实现流量隔离和优化带宽利用的能力,但许多企业仍停留在按物理区域划分VLAN的初级阶段,未能结合组织职能结构进行精细化权限设计。更关键的是,在缺乏前期验证的情况下直接部署,常引发设备兼容性问题。而eNSP作为一种免费且操作简便的网络仿真工具,能够低成本地模拟真实组网场景,显著降低配置错误带来的风险。因此,开展基于eNSP平台的VLAN配置与安全管理研究,成为解决上述中小型企业网络瓶颈的重要突破口。1.1.2 选题意义

本课题围绕eNSP环境下虚拟局域网的配置与安全管理展开探索,兼具理论价值与实践指导意义: (1)理论层面:目前在网络工程领域,针对中小型企业应用场景下的VLAN专项研究仍较为薄弱,尤其是仿真技术与实际组网需求之间的融合尚不充分。本研究通过系统整合VLAN核心技术,并引入MSTP(多生成树协议)、VRRP(虚拟路由冗余协议)以及ACL(访问控制列表)的协同工作机制,明确eNSP仿真平台在配置预演、故障推演中的应用逻辑,弥补了中小企业VLAN规划中“仿真—部署”脱节的理论缺口。该研究有助于完善面向中小企业的网络优化理论框架,为后续相关领域的仿真应用提供可借鉴的技术路径与理论支撑。

第2章 相关理论与技术基础

2.1 虚拟局域网(VLAN)技术

2.1.1 VLAN基本概念

第2章 VLAN与网络仿真技术

2.1 虚拟局域网(VLAN)概述

虚拟局域网(VLAN)是一种基于逻辑划分的以太网分段技术,突破了传统网络中设备必须按物理位置归属同一广播域的限制。在常规局域网架构下,所有设备共享一个广播域,容易引发广播风暴问题。而通过VLAN技术,可将单一物理网络划分为多个相互独立的逻辑广播域,每个VLAN内的设备仅能接收本域内的广播信息,不同VLAN之间默认无法直接通信。

2.1.2 VLAN 类型

根据实际应用场景的不同,VLAN主要分为以下三种类型:

- 静态VLAN:由管理员手动将交换机端口绑定至特定VLAN。该方式配置简便、运行稳定,适用于设备位置固定且变动较少的办公区域。

- 动态VLAN:依据终端设备的MAC地址或IP地址自动分配其所属VLAN。当设备移动时无需重新配置端口,适合笔记本电脑等移动终端频繁接入的环境。

- 语音VLAN:专为VoIP电话系统设计,能够优先处理语音数据包,并将其与其他数据流量隔离,有效避免大文件传输对通话质量的影响,保障企业通信的稳定性与清晰度。

2.1.3 VLAN 的核心优势

VLAN技术在企业局域网建设中具有显著优化效果,主要体现在以下几个方面:

- 控制广播范围:通过划分多个小型广播域,减少广播流量对整体网络的冲击。例如,技术部进行大型图纸传输时,相关广播不会扩散至财务部所在VLAN。

- 提升安全性:各VLAN之间默认隔离,未经授权的用户难以跨域访问敏感信息,增强数据防护能力。

- 提高管理灵活性:员工工位调整时只需修改VLAN配置,无需重新布线,大幅降低运维复杂度。

- 优化带宽利用效率:可将关键业务(如财务系统)与普通业务分离部署,确保核心应用获得优先传输资源。

2.1.4 VLAN 工作机制

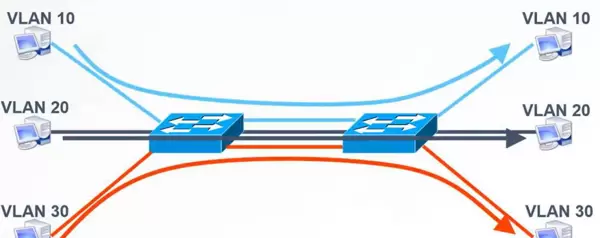

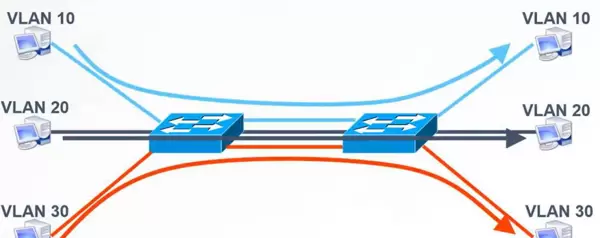

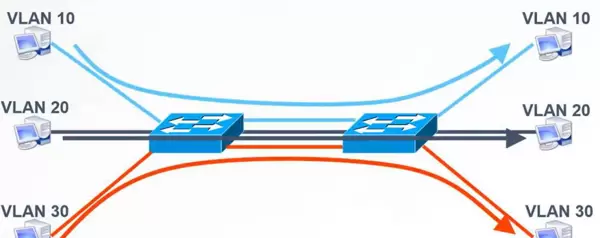

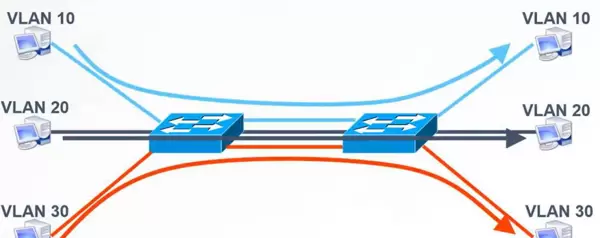

VLAN依赖IEEE 802.1Q协议实现逻辑隔离,其核心在于数据帧的标签识别和转发机制。当终端发出的数据帧进入交换机的访问端口后,会被添加一个包含12位VLAN ID的标签。在交换机之间的干道链路上,此标签被保留并用于标识数据所属的VLAN。接收方交换机根据标签信息,仅将数据转发至对应VLAN的端口,并在发送给终端前剥离标签(因终端无法解析该标签)。若需实现跨VLAN通信,则必须借助路由器或三层交换机完成三层路由转发。

图2-1 VLAN工作原理

2.2 交换机与VLAN路由技术

2.2.1 访问链路

访问链路指连接终端设备与交换机的端口,通常只属于一个VLAN,用于传输未标记的数据帧。此类链路配置简单,但控制粒度较粗,灵活性较低,难以满足复杂的网络安全策略需求。

2.3.4 基于时间的访问控制列表(ACL)

基于时间的ACL是在标准或扩展ACL基础上引入时间条件的功能扩展,使得访问规则仅在预设时间段内生效。配置过程需先定义时间范围(如工作日9:00至18:00),再将其关联到具体的ACL规则。例如,企业可设定在工作时间内允许各部门访问项目管理系统,而在非工作时间仅开放设计部门权限,既满足正常办公需要,又降低了非高峰时段的安全风险。

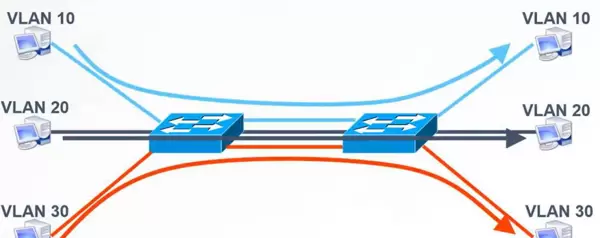

2.4 eNSP 网络仿真平台

2.4.1 eNSP 主要功能

eNSP是华为推出的免费网络仿真工具,主要用于模拟真实网络环境。支持通过拖拽方式添加交换机、路由器、服务器等设备,并使用鼠标连线构建各类网络拓扑结构,快速搭建贴近企业实际的网络模型。其内置设备的命令行界面(CLI)与真实华为设备完全一致,支持VLAN划分、ACL配置、路由协议调试等功能,且具备实时命令错误提示机制。此外,平台提供丰富的测试功能,包括ping、tracert连通性检测,集成Wireshark抓包分析模块,还可手动模拟链路中断等故障场景,验证网络冗余与容灾能力。整个过程无需实体硬件即可完成方案验证,极大提升了开发与学习效率。

图2-7 eNSP仿真平台

2.4.2 eNSP 应用场景

得益于低成本与高仿真精度,eNSP广泛应用于多种场景:

- 在教育领域,高校可用于开展VLAN配置、ACL策略实施等实验教学,帮助学生掌握实操技能;同时作为备考HCIA、HCIP等认证考试的练习平台。

- 企业在部署新网络前,可在eNSP中预先搭建拓扑,测试VLAN划分方案与安全策略的有效性,避免在生产环境中试错造成业务中断。

- 在故障排查阶段,可通过复现问题场景来调试配置,定位异常原因;也可模拟真实业务流量,评估网络承载能力,为后续优化提供数据支撑,从而有效降低运维成本。

2.4.3 常用模拟设备介绍

eNSP内置多种符合企业级网络架构的虚拟设备:

- 交换机:S3700为二层交换机,常用于接入层,支持基本VLAN划分;S5700为三层交换机,部署于核心层,可实现跨VLAN路由功能。

- 路由器:AR2220为代表型号,支持NAT转换、ACL访问控制、OSPF动态路由协议等,适用于企业出口网关场景。

- 服务器:提供Linux与Windows系统镜像,可用于部署FTP文件服务、DHCP地址分配服务等,模拟企业内部服务系统。

- 终端设备:以PC为主,可自定义IP地址、子网掩码等网络参数,用于测试网络连通性及服务访问效果,验证VLAN与ACL策略的实际执行情况。

第3章 VLAN网络规划

3.1 网络需求分析

3.1.1 场景设定

某企业以信息处理与综合服务为核心业务,组织架构包含总裁办、人事部、技术部、财务部、销售部五个职能部门,计划建设一栋办公楼专用的内部局域网系统。项目以eNSP为仿真核心工具,首先在仿真环境中构建贴近实际的企业网络(含内网与简易外网),随后推进至物理网络部署阶段。内网需满足各部门日常办公的数据交互需求,如技术部传输工程文档、财务部传递报表文件;外网则需实现与公网服务器(如DNS、FTP、HTTP服务)的连通性测试,确保内外网协同运作能力。

为满足固定与移动办公的双重场景需求,网络需覆盖100台PC及100台无线终端,设备部署包括:1台内网路由器、2台外网路由器、2台三层核心交换机、6台二层交换机(其中5台用于内网,1台用于外网)、1台AC控制器以及20台AP接入点。

3.1.2 网络需求分析

系统需达成以下三大核心目标:

(1)互联互通与性能保障

为确保内网各部门间高效通信,主干链路采用千兆以太网连接,终端与接入交换机之间使用百兆链路。通过链路聚合技术提升核心层带宽利用率,增强数据传输效率。同时,网络须支持Internet接入,利用NAT技术将内网私有地址转换为公网地址,保障技术部门查阅资料、销售部门对接客户等对外访问需求的顺利实现。

(2)资源共享与便捷访问

实现文件、打印机及软件资源的内部共享,支持无需移动存储设备的跨终端文件传输。部署由AC集中管理的无线接入系统,统一配置AP,确保员工在不同AP覆盖区域间可自动漫游,无需重复手动设置网络参数。

(3)可靠性与管理效率提升

核心层采用双三层交换机冗余架构,避免单点故障导致整体网络中断。部署DHCP服务按部门划分地址池,实现IP地址自动分配,降低人工配置工作量,并设计预留机制(如网段拆分分配至双核心交换机)防止地址冲突。

3.1.3 安全性需求

安全策略聚焦于数据隔离、访问控制和网络稳定性防护:

部门数据隔离

运用VLAN技术将五个部门划分为独立逻辑子网,限制默认跨VLAN通信,有效防止财务部薪资信息、技术部核心代码等敏感数据被其他部门未经授权访问。

精细化访问控制

借助ACL技术对特定部门的外网访问权限进行管控,例如禁止财务部访问公网,仅允许总裁办、人事部、技术部和销售部通过NAT转换访问外部网络,从而降低敏感信息泄露风险。

网络稳定性防护

部署MSTP协议消除因链路冗余引发的广播风暴问题;启用VRRP协议实现核心交换机之间的主备切换,在发生故障时快速恢复网络连通性。

无线网络安全

无线接入采用WPA2-PSK加密方式,统一配置SSID与认证密码,防止非法设备接入。同时通过AC对接入的AP实施权限管控,杜绝未授权AP私自接入内网。

3.2 网络拓扑规划

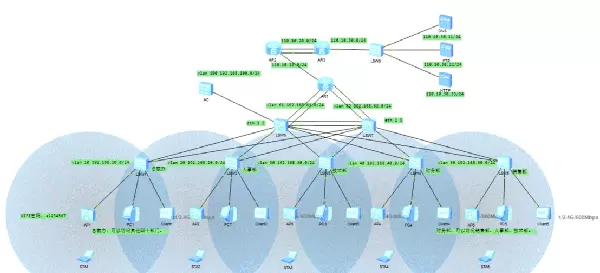

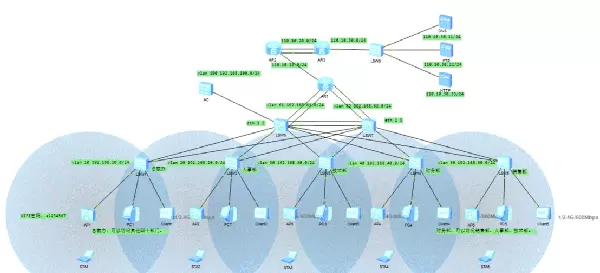

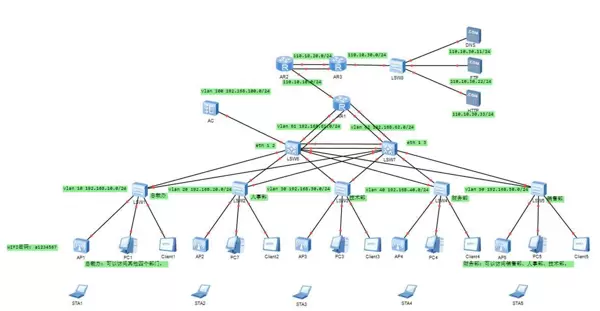

3.2.1 网络拓扑结构

在eNSP仿真环境中,核心层选用两台S5700模拟三层交换机与一台AR2220路由器,通过设备冗余实现负载均衡,并借助仿真功能测试故障切换过程,夯实安全基础。接入层部署五台模拟二层交换机,分别绑定各职能部门的独立VLAN,并连接1台AP,利用VLAN隔离保障信息安全并满足无线办公需要。

DHCP服务由核心交换机协同提供,为各个VLAN分配对应地址池;AC旁挂接入,配置安全模板防范非法接入行为;路由器负责内外网互通,并叠加ACL与NAT等安全策略,经仿真验证边界安全与访问控制效果,全面契合“配置落地+安全管理”的课题要求。整体网络拓扑如图3-1所示。

图3-1 整体拓扑图

(1)接入层设计

接入层是直接面向用户终端的网络层级,通过双绞线、光纤或无线技术实现用户接入,承担业务接入与带宽分配任务。该层设备通常具备高密度端口和较低成本的特点。

本方案中,接入层由五台二层交换机构成,用于连接各部门终端设备。每台交换机配置相应VLAN以隔离广播域,并上联至汇聚层交换机。同时启用MSTP协议防止环路产生,具体结构如图3-2所示。

图3-2 接入层拓扑图

(2)汇聚层设计

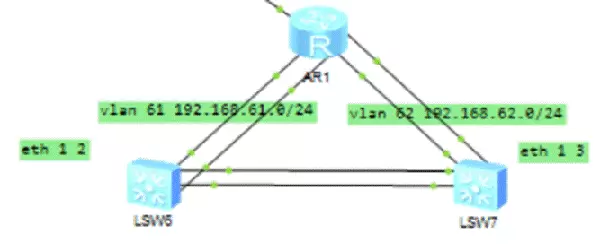

作为接入层与核心层之间的桥梁,汇聚层承担流量汇聚、策略实施、安全过滤、VLAN间路由等功能,减轻核心层处理压力。

本设计配置两台三层交换机作为汇聚节点,互为热备。当其中一台出现故障时,另一台可立即接管其工作,确保网络持续畅通。在正常运行状态下,二者可分担来自接入层的流量,实现负载均衡。结构示意如图3-3所示。

图3-3 汇聚层拓扑图

(3)核心层设计

核心层负责骨干网络间的高速、优化传输,强调高可靠性、冗余能力和大容量转发性能,是全网流量的最终汇聚点。

核心层路由器连接汇聚层接口时配置聚合链路,提升带宽承载能力。同时应用Easy IP技术对需访问外网的私网地址进行动态转换,并结合ACL规则限制财务部流量出境,强化安全管控。详细拓扑如图3-4所示。

图3-4 核心层拓扑图

3.2.2 IP地址规划

IP地址基于C类私有地址段进行规划,依据部门职能与设备用途划分独立子网,统一子网掩码为255.255.255.0,网关地址均设定为对应网段的.254地址,便于统一管理和记忆。虚接口网段用于核心交换机与路由器互联,AC专用网段则用于无线设备的集中管理,确保各模块既相互隔离又能互联互通。具体分配如下表3-1所示:

| 部门 / 用途 | IP 网段 | 子网掩码 | 网关 |

|---|---|---|---|

| 总裁办 | 192.168.10.0/24 | 255.255.255.0 | 192.168.10.254 |

4.1 网络设备选型

4.1.1 交换机

为满足“接入层 - 汇聚层 - 核心层”的网络架构要求,交换机的选型兼顾了端口数量与功能适配能力。 在接入层部署了5台华为S3700二层交换机。该型号具备高性价比和密集端口设计,单台提供22个接入端口,能够充分支持各职能部门终端设备(如PC、无线AP)的连接需求。设备支持VLAN划分及Trunk链路配置,有效实现部门间广播域隔离,满足基础网络分区要求。其外观如图4-1所示。 图4-1 S3700二层交换机实物图

核心层则采用2台华为S5700三层交换机。该设备支持三层路由转发、VRRP冗余协议以及MSTP多生成树协议,可实现跨VLAN通信、设备热备与流量负载分担。通过配置聚合链路,进一步提升主干带宽与链路可靠性,确保全网数据高效稳定传输。其强大的处理能力和丰富的协议支持,完全符合企业级网络对高可用性的要求。设备示意图见图4-2。

图4-1 S3700二层交换机实物图

核心层则采用2台华为S5700三层交换机。该设备支持三层路由转发、VRRP冗余协议以及MSTP多生成树协议,可实现跨VLAN通信、设备热备与流量负载分担。通过配置聚合链路,进一步提升主干带宽与链路可靠性,确保全网数据高效稳定传输。其强大的处理能力和丰富的协议支持,完全符合企业级网络对高可用性的要求。设备示意图见图4-2。

图4-1 S3700二层交换机实物图

图4-1 S3700二层交换机实物图

4.1.2 路由器

3.3 网络安全规划

3.3.1 路由规划

网络路由策略以OSPF动态路由为主,辅以静态路由进行补充。核心交换机与路由器均加入OSPF区域0,实现内网各子网的自动学习与路径冗余。通过路由聚合机制减少路由条目数量,并向外发布默认路由,优化路由表结构,提高数据包转发效率。 针对无线管理设备(AC),配置静态路由指向外网出口,下一跳地址为192.168.100.253,保障其访问外部网络的稳定性。此外,OSPF还用于打通特定外网网段(110.10.10.0/24至110.10.30.0/24),实现内外资源的可控互通。详细配置参见下表3-3。| 路由协议 | 区域 / 目标网络 | 配置说明 |

|---|---|---|

| OSPF | 区域 0(192.168.10.0/24-62.0/24、100.0/24) | 动态发现内网路由,发布默认路由 |

| 静态路由 | 0.0.0.0/0(外网) | 下一跳指向 192.168.100.253 |

| OSPF | 区域 0(110.10.10.0/24-30.0/24) | 实现外网网段互联互通 |

3.3.2 ACL 规划

访问控制列表(ACL)主要用于实施内外网访问权限管理。在网络出口处应用ACL 2000,严格管控外网访问行为,仅允许总裁办、人事部、技术部和销售部等核心业务部门访问外部网络。出于数据安全考虑,财务部被明确禁止访问外网,防止敏感信息泄露。 ACL规则遵循“先允许后拒绝”的匹配顺序,确保策略执行逻辑清晰,并绑定至路由器出接口生效。同时预留扩展规则空间,便于未来增加对内部敏感资源(如财务服务器)的访问控制。具体规则详见表3-4。| ACL 编号 | 规则用途 | 匹配条件(源 IP 网段) | 动作 |

|---|---|---|---|

| ACL 2000 | 外网访问控制 | 192.168.10.0/24(总裁办) | 允许 |

| ACL 2000 | 外网访问控制 | 192.168.20.0/24(人事部) | 允许 |

| ACL 2000 | 外网访问控制 | 192.168.30.0/24(技术部) | 允许 |

| ACL 2000 | 外网访问控制 | 192.168.50.0/24(销售部) | 允许 |

| ACL 2000 | 外网访问控制 | 192.168.40.0/24(财务部) | 拒绝 |

| 预留 ACL | 内部敏感资源访问控制 | 非授权网段访问财务服务器 | 拒绝 |

3.2.3 网络接入规划

网络整体采用“接入层 - 汇聚层 - 核心层”三级结构设计。接入设备根据部门职能分类部署,端口链路分为接入链路与Trunk链路两种类型。核心层启用链路聚合技术,增强带宽容量并提升链路容错能力。 无线网络通过AC设备旁挂于核心交换机实现集中管理,AP按部门分组配置,既保障无线用户在不同区域间的平滑漫游,又实现了业务流量的逻辑隔离。具体接入方案如表3-2所示。| 接入设备 | 对应部门 | 端口配置 | 链路类型 |

|---|---|---|---|

| LSW1 | 总裁办 | E0/0/1-22(接入)、G0/0/1-2(互联) | 接入链路、Trunk 链路 |

| LSW2 | 人事部 | E0/0/1-22(接入)、G0/0/1-2(互联) | 接入链路、Trunk 链路 |

| LSW3 | 技术部 | E0/0/1-22(接入)、G0/0/1-2(互联) | 接入链路、Trunk 链路 |

| LSW4 | 财务部 | E0/0/1-22(接入)、G0/0/1-2(互联) | 接入链路、Trunk 链路 |

| LSW5 | 销售部 | E0/0/1-22(接入)、G0/0/1-2(互联) | 接入链路、Trunk 链路 |

| AC 设备 | 无线管理 | G0/0/1-2(互联核心交换机) | Trunk 链路 |

| LSW6/7 | 数据转发 | G0/0/7-8(聚合)、G0/0/9-10 | 聚合链路、接入链路 |

4.1.3 服务器部署

根据业务需求,服务器采用 Windows 系统镜像,部署 DNS、FTP 和 HTTP 三项核心服务。Windows 平台操作友好,便于在办公环境中快速部署和管理各类辅助应用。所有服务器均分配固定公网 IP 地址,通过外网路由器实现与内网的互通。经仿真环境测试,所部署的服务能够稳定响应来自内网终端的访问请求,满足企业日常办公的基本运行需求,如图4-4所示。

图4-4 Windows服务器

4.1 核心网络设备选型

选用华为 AR2220 企业级路由器作为网络的核心出口设备,承担连接内部网络与外部互联网的关键任务。该路由器具备丰富的接口类型,支持 Eth-trunk 链路聚合技术,可通过聚合链路与核心交换机互联,有效提升传输带宽及链路冗余能力。同时,设备兼容 NAT、ACL、OSPF 等多种网络协议,可实现基于 Easy IP 的私网地址转换,并结合 ACL 规则对各部门的外网访问权限进行精细化管控(例如限制财务部访问外网),如图4-3所示。

图4-3 华为 AR2220 企业级路由器

凭借其稳定的转发性能和全面的功能特性,该设备能够充分满足中小型企业对内外网通信、安全策略执行以及高效路由处理的核心要求。

4.2 网络配置

4.2.1 拓扑结构设计

在网络仿真平台 eNSP 中完成拓扑图的绘制,采用“星型+树形”相结合的分层架构,符合典型企业的实际组网逻辑。首先在画布中布置关键设备:将两台 S5700 三层交换机(LSW6、LSW7)置于中心位置,作为核心层;AR2220 路由器(AR1)部署于核心层一侧,负责内外网之间的数据转发;AC 设备旁挂接入核心交换机,用于统一管理无线接入点。

图4-5 网络拓扑绘制

4.2.2 IP 地址与 VRRP 配置

quit

#

技术部 VLAN30(以 LSW7 为主网关)

int vlan30

vrrp vrid 3 virtual-ip 192.168.30.254

vrrp vrid 3 priority 150

quit

#

销售部 VLAN50(以 LSW7 为主网关)

int vlan50

vrrp vrid 5 virtual-ip 192.168.50.254

vrrp vrid 5 priority 150

quit

#

其他 VLAN(LSW7 设为备用网关,优先级 110)

int vlan10

vrrp vrid 1 virtual-ip 192.168.10.254

vrrp vrid 1 priority 110

quit

int vlan40

vrrp vrid 4 virtual-ip 192.168.40.254

vrrp vrid 4 priority 110

quit

(2)路由功能验证

配置完成后,执行以下命令进行验证:

display vrrp brief:查看 VRRP 运行状态,确认主备角色是否正确,虚拟 IP 是否已生效(例如 LSW6 上 VLAN10 显示为 “Master”);

跨 VLAN ping 测试:使用总裁办 PC(IP: 192.168.10.150)向人事部 PC(IP: 192.168.20.150)发起 ping 请求,若通信成功,则表明 VLAN 间路由配置正常。

4.4 安全管理策略配置

4.4.1 访问控制机制

访问控制的主要目标是“禁止财务部访问外网,允许其他部门正常上网”,通过在核心路由器 AR1 上结合 ACL 与 NAT 技术实现该策略,具体配置如下:

(1)ACL 规则定义(按源 IP 控制访问权限)

sys

sys AR1

acl number 2000 # 创建标准 ACL,依据源 IP 进行过滤

rule 5 permit source 192.168.10.0 0.0.0.255 # 允许总裁办(VLAN10)

rule 10 permit source 192.168.20.0 0.0.0.255 # 允许人事部(VLAN20)

rule 15 permit source 192.168.30.0 0.0.0.255 # 允许技术部(VLAN30)

rule 20 permit source 192.168.50.0 0.0.0.255 # 允许销售部(VLAN50)

rule 25 deny source 192.168.40.0 0.0.0.255 # 拒绝财务部(VLAN40)

rule 30 deny source any # 拒绝其余未匹配网段(默认拒绝规则,可省略)

quit

(2)NAT 与 ACL 绑定(实施外网访问控制)

将上述 ACL 应用于路由器的公网出接口,仅允许 ACL 中允许的内网网段通过 NAT 转换访问外网:

int G0/0/2 # 对应连接外网的公网接口(IP: 110.10.10.254/24)

nat outbound 2000 # 在 outbound 方向绑定 ACL 2000,实现基于策略的地址转换

quit

(3)策略验证

4.4.2 修改 Native VLAN

在默认情况下,Native VLAN 为 VLAN1。若未进行安全加固,攻击者可能利用该特性实施 VLAN hopping 攻击。为增强网络安全性,本文通过调整 Trunk 链路上的 Native VLAN 设置,将其从默认的 VLAN1 更改为未被使用的 VLAN99,从而降低潜在风险。具体配置如下:

(1)接入层交换机 Trunk 端口设置(以 LSW1 为例)

sys sys LSW1 port-group group-member G0/0/1 to G0/0/2 # 上行 Trunk 端口 port trunk native vlan 99 # 将 Native VLAN 修改为 99 quit

(2)核心层交换机 Trunk 端口设置(以 LSW6 为例)

sys sys LSW6 port-group group-member G0/0/1 to G0/0/5 # 下行连接接入层的 Trunk 端口 port trunk native vlan 99 quit port-group group-member G0/0/6 # 连接 AC 的 Trunk 端口 port trunk native vlan 99 quit

需特别注意:Trunk 链路两端设备的 Native VLAN 必须保持一致,否则可能导致部分 VLAN 数据流量丢失。完成配置后,可通过执行 display port trunk 命令检查“Native VLAN”字段是否已成功更改为 99。

4.4.3 禁用 DTP 协议

DTP(Dynamic Trunking Protocol)默认处于启用状态,允许端口自动协商形成 Trunk 链路。这一机制若未加管控,可能被非法设备利用,造成未经授权的网络接入或 VLAN 越界访问。因此,在所有 Trunk 接口上应手动禁用 DTP 协议,确保链路模式固定,防止动态协商带来的安全隐患。配置示例如下:

(1)接入层交换机(LSW1)配置

sys sys LSW1 port-group group-member G0/0/1 to G0/0/2 # Trunk 端口 undo dtp enable # 关闭 DTP 协议 quit

(2)核心层交换机(LSW6)配置

sys sys LSW6 port-group group-member G0/0/1 to G0/0/6 # 所有 Trunk 端口(含连接接入层与 AC) undo dtp enable quit

配置完成后,使用 display dtp status 命令查看各 Trunk 端口的 DTP 状态,确认其显示为“Disabled”,以确保协议已被有效关闭。

4.5 仿真模拟

4.5.1 连通性测试

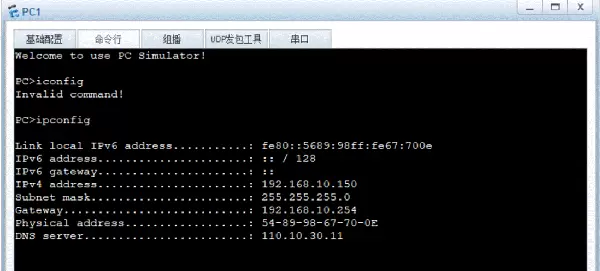

STA1 与同网段主机 PC1 实现互通,两者均通过 DHCP 服务自动获取 IP 地址;而 Client 需手动设定网络参数,如图4-6所示。

图4-6 PC1 获取的地址

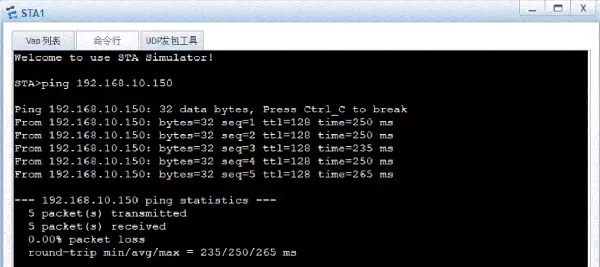

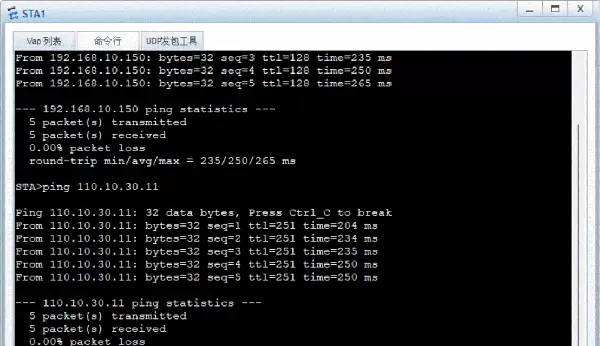

使用 STA1 对 PC1 执行 ping 操作,验证总裁办内部通信功能正常,测试结果如图4-7所示。

图4-7 STA1 与 PC1 通信结果

其他部门间的连通性测试过程略过。

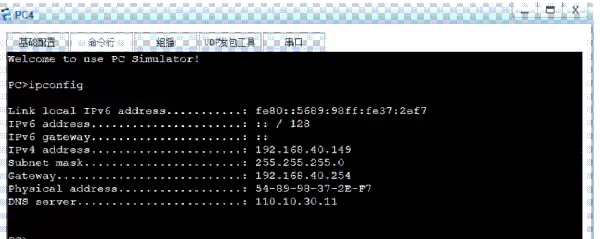

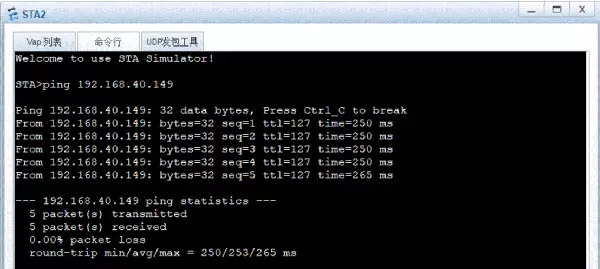

STA2 与跨网段主机 PC4 进行通信测试,PC4 的 IP 地址分配情况如图4-8所示。

图4-8 PC4 获取的地址

通过终端 STA2 向 PC4 发起 ping 请求,实现跨部门通信验证,结果表明连通性良好,如图4-9所示。

图4-9 STA2 与 PC4 通信结果

随后,STA1 和 PC3 分别对公网 DNS 服务器发起连通性检测,DNS 服务器地址信息如图4-10所示。

图4-10 DNS 服务器的地址

STA1 成功 ping 通 DNS 服务器,测试结果如图4-11所示。

图4-11 STA1 与 DNS 服务器通信结果

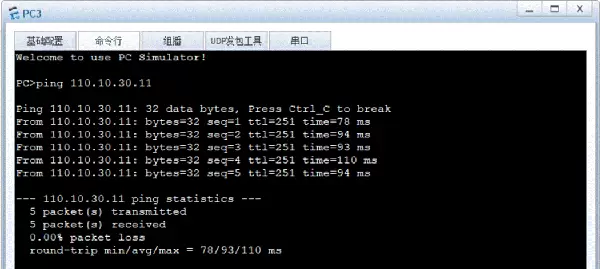

PC3 同样完成对 DNS 服务器的连通性测试,响应正常,如图4-12所示。

图4-12 PC3 与 DNS 服务器通信结果

4.5.2 访问控制测试

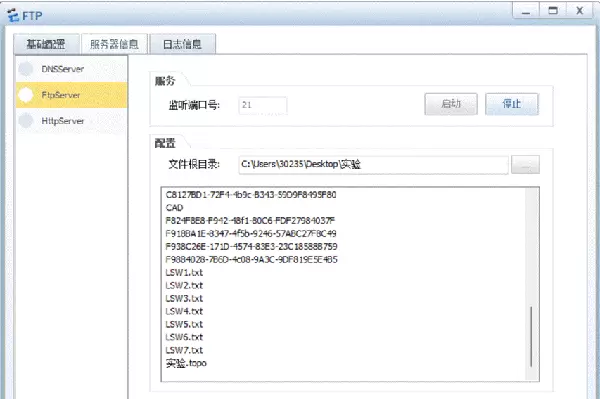

Client2 成功连接至外网 FTP 服务器,FTP 服务器的基础配置界面如图4-13所示。

图4-13 FTP 服务器的地址

图4-14 FTP 服务器信息

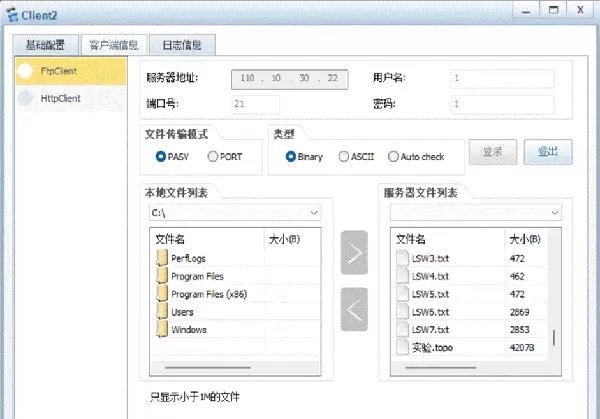

Client2 完成基础网络配置后尝试登录 FTP 服务器,登录过程顺利,结果显示已成功接入,如图4-15和图4-16所示。

图4-15 Client2 的地址

图4-16 Client2 登录到 FTP 服务器

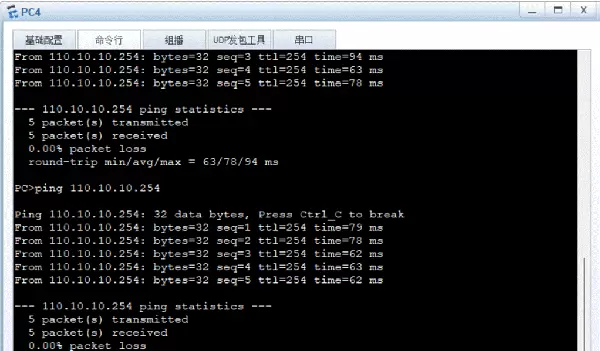

进一步测试财务部 PC4 对外部资源的访问权限:分别尝试访问 AR1 的公网接口(110.10.10.254)以及公网 DNS 服务器(110.10.30.11),用于验证 ACL 规则是否正确生效,测试过程如图4-17与图4-18所示。

图4-17 PC4 访问 AR1 公网接口

图4-18 PC4 访问 DNS 服务器

第5章 总结与展望

5.1 研究工作总结

通过上述实验验证了网络架构中关键安全策略的有效性,包括 Native VLAN 的重定义、DTP 协议的禁用以及基于 ACL 的访问控制机制。各项测试表明,不同部门间通信符合预期设计,且对外部资源的访问实现了精细化管控。整体方案在保障互联互通的同时提升了网络安全防护水平。

本研究聚焦于中小型企业在办公大楼环境中虚拟局域网(VLAN)的配置与安全管理,依托eNSP仿真平台,系统性地完成了从需求分析、网络规划到实际配置与仿真验证的全过程。研究首先根据企业内部组织架构,包括总裁办、人事部等五个职能部门的实际业务需求,明确了网络需实现的基本功能:部门间通信畅通、关键数据有效隔离以及访问权限的安全管控。

基于上述需求,设计了“接入层-核心层”两级网络拓扑结构,并选用了S3700二层交换机负责终端接入,S5700三层交换机承担路由及VLAN间转发任务,AR2220路由器用于外部连接。IP地址规划中,为每个部门分配独立VLAN,分别对应VLAN10至VLAN50,确保逻辑上的网络分隔。

在具体配置阶段,利用eNSP平台完成VLAN的基础部署工作:在接入层交换机上将各端口划分至相应VLAN,核心层则配置VLAN接口并启用三层功能。为提升网络可靠性,采用“三层交换机结合VRRP协议”的方案实现网关冗余备份,设定虚拟网关地址为.254,保障关键业务连续性。同时,通过部署ACL(访问控制列表),对跨VLAN的流量进行精细化管理,限制非授权访问行为,增强整体网络安全防护能力。

参考文献

- 叶惠仙.基于Ansible运维工具实现教务平台的部署开发[J].网络安全技术与应用,2022,(11):40-42.

- 龚祥旭,钟梅娟,卢斌彰.MSTP单通引发的网络故障分析[J].电信快报,2024,(10):33-35.

- 李勇,沈秀娟.OSPF协议原理分析及其两种仿真实验设计与实现[J].曲靖师范学院学报,2021,40(06):43-48.

- 王明昊.基于VMware虚拟化技术的企业数据中心构建及安全问题研究[J].网络空间安全,2021,12(Z3):37-42.

- 王龙珍.VRRP协议在构建大中型网络中的具体应用[J].信息与电脑(理论版),2020,32(18):32-35.

- 李晓佳,李楠,刘萍.基于DHCP的虚拟主机应用研究[J].智能计算机与应用,2022,12(05):98-101.

- 金海峰,余傲雪.Nginx负载均衡器集群架构的实践应用[J].安徽电子信息职业技术学院学报,2023,22(03):1-6.

- 吴锋珍.基于主从同步的MySQL负载均衡设计与部署[J].湖南邮电职业技术学院学报,2022,21(02):40-43.

- 陈庆民,邵扬. 集团化企业网络信息安全管理体系规划与建设 [J]. 网络安全技术与应用, 2020, (11): 119-120.

- Peng Y ,Xia J ,Liu D , et al.Unifying topological structure and self-attention mechanism for node classification in directed networks[J].Scientific Reports,2025,15(1):805-805.

- Irie T ,Das S ,Fang Q , et al.The Importance and Discovery of Highly Connected Covalent Organic Framework Net Topologies.[J].Journal of the American Chemical Society,2025,

- Yin Q X ,Guo Z Y . Campus Network Based on VRRP Redundancy and Reliability[J]. Applied Mechanics and Materials,2023,2560(347-350).

- Geng Q ,Huang X .VRRP Load Balance Technology Simulation Practice Based on GNS3[J].MATEC Web of Conferences,2022,22803012.

- Ramezani M ,Ahadinia A ,Farhadi E , et al.DANI: fast diffusion aware network inference with preserving topological structure property[J].Scientific Reports,2024,14(1):31053-31053.

- 郑松奕,蒋正亮,陈国良,等.Zabbix校园网监控系统设计与实现[J/OL].福州大学学报(自然科学版),1-7[2025-01-13].

- 陈庆民,邵扬. 集团化企业网络信息安全管理体系规划与建设 [J]. 网络安全技术与应用, 2020, (11): 119-120.

[17]基于网络理论,Liu G、Huang T、Liu Z 等人研究了集料骨架拓扑结构与沥青混合料抗车辙性能之间的关联性,并对其亲和性进行了评估。该研究成果发表于《Construction and Building Materials》期刊,2025年,第458卷,文章编号为139647-139647。

[18]段威、李和松、周昆探讨了智算中心网络技术的发展现状及其实际应用情况。相关论文已在线发表于《中兴通讯技术》,页码范围为1至17,引用日期为2025年1月13日。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号