数据安全的三大核心原则

无论是日常购物、浏览短视频,还是在工作中操作企业系统,我们无时无刻不在产生和使用数据。手机号码、银行账户信息、工作文档甚至用户的点赞行为,都属于敏感数据范畴。一旦这些信息被非法获取或篡改,可能带来严重后果。实际上,信息安全并非影视作品中复杂的黑客攻防,而是一套切实可行的数据保护机制。

CIA 三要素:数据安全的基石

Confidentiality(机密性)、Integrity(完整性)、Availability(可用性)构成了信息安全的核心框架,常被称为“CIA三元组”。其含义可简化为:

- 机密性:确保只有授权人员才能访问数据,防止未授权查看——例如密码和手机号必须加密存储;

- 完整性:保障数据不被恶意修改或破坏——如订单金额、交易记录应具备防篡改能力;

- 可用性:保证系统和服务在需要时能够正常运行——比如电商平台在促销高峰期间保持稳定服务。

理论上三者缺一不可,但在实际应用中,组织会根据业务优先级进行权衡。初创公司可能更关注系统的稳定性与响应速度(可用性),逐步加强数据保密措施;金融机构则将交易数据的准确性(完整性)放在首位,再强化用户隐私防护。

这三项原则如同为数据设置的三层防护体系:

生活中的应用场景

以手机银行转账为例:

- “不可见”体现为他人无法窥探你的账户余额;

- “不可改”确保转账金额不会被中间人篡改;

- “能用”意味着紧急付款时APP不会崩溃或延迟。

不同场景下的侧重点也有所不同:

- 新兴电商平台:优先保障系统稳定运行(可用性),随后对用户联系方式、收货地址等信息实施加密处理;

- 银行类应用:首要任务是确保资金流水和余额数据绝对准确(完整性),同时严格保护银行卡等敏感信息(机密性);

- 社交平台:重点在于隐私内容不外泄(机密性),其次才是视频加载流畅、消息即时送达(可用性)。

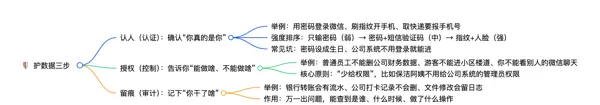

实现数据保护的三个关键步骤

明确了保护目标后,下一步是如何落地执行。通常遵循“识别身份 → 分配权限 → 记录操作”的流程,形成完整的安全管理闭环,类似于小区物业管理:确认住户身份、划定活动区域、登记出入记录。

核心要点说明

- 身份认证是第一道防线:若登录凭证过于简单(如使用"password"作为密码),后续所有安全策略都将失效;

- 权限分配应遵循最小化原则:普通设计师无需拥有服务器管理权限,避免因权限过高引发误操作或内部风险;

- 操作留痕至关重要:曾有企业因未保留日志,导致客户数据丢失后无法判断是人为窃取还是误删,追责困难。

数据加密:构建安全屏障的关键手段

加密技术相当于给数据加上“数字锁”,无需深入理解底层原理,掌握以下三种常见方式即可应对大多数场景:

1. 对称加密(共享密钥模式)

加密与解密使用同一把“钥匙”,效率高,适用于大量数据的加密场景,如本地文件保护、企业内部通信传输。

类比理解:你和朋友共用一个带密码锁的行李箱,双方都知道密码,一人上锁后另一人可用相同密码打开。

Go 示例代码(CTR模式AES加密)

package main

import (

"crypto/aes"

"crypto/cipher"

"crypto/rand"

"io"

"fmt"

)

// 数据加密函数(模拟文件加密过程)

func encrypt(data, key []byte) (string, error) {

block, _ := aes.NewCipher(key)

iv := make([]byte, aes.BlockSize)

io.ReadFull(rand.Reader, iv)

stream := cipher.NewCTR(block, iv)

stream.XORKeyStream(data, data)

return fmt.Sprintf("%x:%x", iv, data), nil

}

func main() {

key := []byte("abcdefgh12345678") // 16字节密钥

data := []byte("我的银行卡号:622202********1234")

encrypted, _ := encrypt(data, key)

fmt.Println("加密后(不可读):", encrypted)

}

运行结果示例:

- 原始数据:我的银行卡号:622202888888881234

- 加密输出:d7d302c5857107f7cd56109ae32c23dd:3ea0486ed90d2fe12d66eaca48a6f7a33f91f610f0d368a89ba443d6065c2bb8cb481966d62293

- 解密还原:我的银行卡号:622202888888881234

2. 非对称加密(公私钥机制)

采用一对密钥:公钥用于加密,可公开分发;私钥用于解密,必须由接收方妥善保管。典型用途包括安全传输小段数据(如密码)、数字签名验证等。

通俗解释:好比你提供一个公开的投递箱(公钥),任何人都可以把信件塞进去并上锁,但只有你持有唯一钥匙(私钥)才能打开取出内容。

你可以将“公钥”想象成一张可以随意分发的明信片。任何人想给你发送加密信息时,都可以使用这张明信片来“上锁”。但只有你持有的“私钥”才能解开这把锁,确保信息的安全送达。

下面是一个使用 Go 语言实现的简单数字签名与验证示例,展示了如何通过非对称加密机制保障数据的真实性和完整性:

package main

import (

"crypto/rand"

"crypto/rsa"

"crypto/sha256"

"fmt"

)

// 使用私钥进行签名,用于证明消息确实由持有者发出

func sign(data []byte, priv *rsa.PrivateKey) ([]byte, error) {

hash := sha256.Sum256(data)

return rsa.SignPKCS1v15(rand.Reader, priv, crypto.SHA256, hash[:])

}

// 利用公钥验证签名,确认数据未被篡改且来源可信

func verifySignature(data, signature []byte, pub *rsa.PublicKey) bool {

hash := sha256.Sum256(data)

err := rsa.VerifyPKCS1v15(pub, crypto.SHA256, hash[:], signature)

return err == nil

}

运行命令:

go run sign_demo.go

示例输出:

- 原始数据:我承诺:转账100元

- 生成的签名(一串随机字节):1552910b558a2xxx…

— 场景A:数据完整无误 —

数据验证结果: true, 数据: 我承诺:转账100元, 签名: 1552910b558a2xxx…

— 场景B:数据遭篡改 —

数据验证结果: false, 数据: 我承诺:转账1000元, 签名: 1552910b558a2xxx…

— 场景C:签名被修改 —

数据验证结果: false, 数据: 我承诺:转账100元, 签名: 74686973206973xxx…

指纹锁:散列算法 —— 为数据生成唯一“标记”

无论输入的数据多长,散列算法都能生成一个固定长度的“指纹”,这个过程是单向不可逆的。例如,在系统中存储用户密码时,并不会保存明文密码,而是保存其哈希值。即使攻击者获取了哈希值,也无法轻易还原出原始密码。

关键技巧:加入“盐值”(Salt)—— 相当于给密码添加独特的调料。比如你的密码是

123456,加上一段随机盐值后变成

123456+abc123,这样即便多个用户使用相同密码,其最终生成的哈希值也会完全不同,极大提升了安全性。

以下是一段 Go 代码示例,演示如何对密码加盐并生成安全哈希值:

package main

import (

"crypto/rand"

"crypto/sha256"

"encoding/base64"

"fmt"

)

// encryptPassword 模拟密码“加密”过程:生成盐并计算密码+盐的哈希

func encryptPassword(password string) (salt, hash string) {

// 1. 生成16字节的随机盐值

saltBytes := make([]byte, 16)

_, err := rand.Read(saltBytes)

if err != nil {

panic(err) // 实际项目中应妥善处理错误

}

salt = base64.URLEncoding.EncodeToString(saltBytes)

// 2. 将密码与盐拼接后计算 SHA-256 哈希

hashBytes := sha256.Sum256([]byte(password + salt))

hash = base64.URLEncoding.EncodeToString(hashBytes[:])

return salt, hash

}

// verifyPassword 验证用户输入的密码是否正确

func verifyPassword(inputPassword, storedSalt, storedHash string) bool {

// 使用相同的盐重新计算哈希值

inputHashBytes := sha256.Sum256([]byte(inputPassword + storedSalt))

inputHash := base64.URLEncoding.EncodeToString(inputHashBytes[:])

// 比较计算结果与存储的哈希值

return inputHash == storedHash

}

运行命令:

go run salt_demo.go

— 用户注册流程 —

- 用户设置的原始密码:MySecretPassword123!

- 生成的盐 (Salt):M_MMjZS3ytHXXp9Q8JAXnQ==

生成的密码哈希(Hash):3mh7L4yMJ1PoJBskNle5_C55yRMg_EXmzowDgItjHaY=

说明:系统数据库中仅保存“盐值”与对应的哈希值,原始密码不会被存储,确保安全性。

用户登录验证流程

- 使用正确密码登录:MySecretPassword123!

结果:登录成功!密码匹配,身份验证通过。 - 使用错误密码登录:WrongPassword456!

结果:登录失败!密码不匹配,拒绝访问。

加密技术应用场景速查表

| 使用场景 | 推荐加密方式 | 通俗解释 |

|---|---|---|

| 存储大量敏感数据(如客户信息) | 共享锁(对称加密) | 用同一把钥匙加解密,效率高,适合内部数据保护 |

| 传输密码或进行身份验证(如API调用) | 公私锁(非对称加密) | 他人用公钥加密,只有持有私钥的人才能解密 |

| 密码存储与文件校验(如用户登录) | 指纹锁(散列算法 + 盐) | 保存的是密码“指纹”,无法逆向还原原密码,更安全 |

实际项目中的典型应用

理论需结合实践。以下介绍两个高频使用场景:身份认证与访问控制。

基础身份认证机制

身份认证主要分为对外服务(面向用户)和对内管理(面向员工),核心目标是防止未授权人员进入系统。

常见安全隐患及应对策略

| 问题描述 | 通俗表达 | 解决方案 |

|---|---|---|

| 弱密码设置 | 密码为“123456”或生日等易猜内容 | 强制密码复杂度:至少12位,包含字母、数字和特殊字符(例如 User@123456) |

| 密码被盗取 | 通过钓鱼网站或木马程序窃取账号 | 关键操作增加二次验证,如短信验证码或动态令牌 |

| 内部系统无登录限制 | 后台或数据库可随意访问 | 每位员工分配独立账户,记录操作日志,并在离职时立即停用权限 |

Go语言实现密码强度检测示例

package main

import (

"regexp"

"fmt"

)

// 检查密码是否符合安全标准

func isPasswordSafe(password string) bool {

if len(password) < 12 {

return false // 长度不足12位则不安全

}

hasLetter := regexp.MustCompile(`[a-zA-Z]`).MatchString(password) // 包含字母

hasNum := regexp.MustCompile(`\d`).MatchString(password) // 包含数字

hasSpecial := regexp.MustCompile(`[^a-zA-Z0-9]`).MatchString(password) // 包含特殊字符(如@、#)

return hasLetter && hasNum && hasSpecial

}

func main() {

password1 := "123456"

password2 := "User@12345678"

fmt.Println(password1, "安全吗?", isPasswordSafe(password1)) // 输出:不安全

fmt.Println(password2, "安全吗?", isPasswordSafe(password2)) // 输出:安全

}

关联系统的单点登录(SSO)

单点登录允许用户一次认证后,在多个相互关联的系统中保持登录状态。例如,使用微信账号登录第三方购物App,无需重复注册,即为典型的单点登录场景——相当于“刷一次卡,通行所有门”,提升便利性同时减少密码管理负担。

JWT:轻量级身份凭证机制

JWT(JSON Web Token)是一种紧凑且URL安全的信息传输格式,广泛应用于身份认证与数据交换。由于其具备数字签名特性,可被验证和信任。

可以将JWT理解为一张“数字身份证”或“临时通行证”。当用户成功登录后,服务器生成该令牌并返回给客户端(如浏览器或移动应用)。之后每次请求,客户端都会在HTTP头部携带此令牌。服务器通过验证令牌的有效性,确认请求来自已认证用户,从而授权访问受保护资源。

Go语言实现JWT签发示例

package main

import (

"time"

"github.com/golang-jwt/jwt/v4"

"fmt"

)

// 生成登录令牌(有效期2小时)

func generateLoginToken(userID string) string {

claims := jwt.MapClaims{

"user_id": userID, // 标识登录用户

"exp": time.Now().Add(2 * time.Hour).Unix(), // 过期时间:2小时后

}

token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims)

// 使用密钥进行签名(生产环境中应妥善保管密钥)

signedToken, _ := token.SignedString([]byte("your-secret-key-32bytes"))

return signedToken

}

func main() {

// 用户登录成功后生成访问凭证

token := generateLoginToken("user_123")

fmt.Println("生成的登录令牌:", token)

}

生成用户登录凭证的示例代码如下:

token := generateLoginToken("user_10086")

fmt.Println("登录凭证(前端存着,后续不用再登录):", token)

访问控制机制详解

在完成身份认证、确认用户身份合法之后,还需实施访问控制,以明确用户的操作权限边界。其核心原则是确保“合适的人只能访问和操作其被授权的资源”,从而防止权限滥用或越权行为的发生。

常见的四种访问控制方式及其应用场景

| 控制方式 | 核心逻辑 | 实际应用场景 |

|---|---|---|

| 自主控制 | 由资源所有者自行决定谁可以访问该资源 | 员工可设定个人办公文档的共享范围(例如仅限部门成员查看),或开发者为代码仓库设置协作人员权限  |

| 角色控制 | 根据用户所属角色分配统一的权限集合 | 系统将用户划分为“管理员”、“普通用户”、“访客”等角色。管理员可调整系统配置,普通用户仅能查询自身数据,访客只能浏览公开信息 |

| 规则控制 | 依据预定义的规则动态判断是否允许访问 | 防火墙限制特定IP段访问关键服务器;API接口设定单日调用上限为1000次;办公系统仅允许在工作时间(9:00–18:00)内登录 |

| 强制控制 | 基于安全等级标签进行严格管控 | 企业对涉密文件标注“内部机密”级别,仅指定职级人员可查阅;政务系统按“普通/秘密/机密”分级管理,不同级别数据仅对相应权限人员开放 |

Go语言实现权限校验示例

以下是一个简单的权限判断程序,用于验证某用户是否有权执行特定操作(如删除文件):

package main

import "fmt"

// 检查指定用户能否执行某个操作

func canDo(userID, action string) bool {

// 获取用户对应的角色

role := getUserRole(userID)

// 定义各角色所拥有的权限列表

roleActions := map[string][]string{

"管理员": {"删文件", "改数据", "查日志"},

"普通员工": {"查数据", "改自己的资料"},

}

// 遍历该角色的权限,检查是否包含当前操作

for _, a := range roleActions[role] {

if a == action {

return true

}

}

return false

}

// 模拟从数据库中获取用户角色信息

func getUserRole(userID string) string {

if userID == "user_10086" {

return "管理员"

}

return "普通员工"

}

func main() {

fmt.Println("管理员能删文件吗?", canDo("user_10086", "删文件")) // 输出:true

fmt.Println("普通员工能删文件吗?", canDo("user_10087", "删文件")) // 输出:false

}

风险识别三步法

许多人在初期忽视安全问题,往往是因为未能意识到潜在威胁已存在于日常操作之中。通过以下三个步骤,可快速评估系统与数据的安全隐患:

- 梳理关键数据资产:列出系统中的核心数据,明确哪些信息“不可丢失、不可篡改”。例如:用户手机号、身份证号、交易订单、财务报表、源代码、客户合同等。特别标记出高敏感数据(如支付信息)和核心业务数据(如订单流水),这些一旦泄露或损坏,可能导致用户流失、经济损失甚至法律追责。

- 推演可能的风险场景:针对每一类重要数据,设想可能出现的问题。例如:数据被非法窃取(因弱密码被破解、API未加密导致被抓取、员工误发邮件外泄)、数据被恶意篡改(黑客修改订单金额、程序漏洞引发错误写入)、服务中断导致数据不可用(服务器宕机且无备份、遭受攻击造成系统瘫痪)。

- 排查现有防护措施:对照上述风险点,检查当前的安全策略是否完备。例如:访问敏感数据是否需要登录验证?敏感信息是否在存储和传输过程中加密?是否有完整的操作日志可供追溯?密码是否强制复杂度要求?重要数据是否定期备份?是否对异常IP地址进行访问限制?

常见应对策略建议

- 强制所有账户使用高强度密码,并定期更换

- 对客户手机号、付款记录等敏感信息进行加密存储

- 为核心配置项添加权限校验机制,仅限创始人和技术负责人修改

- 开启操作日志记录功能,日志保留时间不少于90天

- 建立员工离职时账号及时注销的流程

- 定期自动备份用户文件和数据库

需要注意的是,风险评估并非一次性任务。建议每3至6个月重新审查一次,尤其是在新增业务模块后补充重要数据清单、发生新的安全事件后更新威胁模型、或系统升级后验证原有防护措施是否仍然有效。一些低成本但高效的防护手段——如启用强密码策略、加密敏感数据、定期备份——往往能显著降低整体安全风险。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号