事件概述

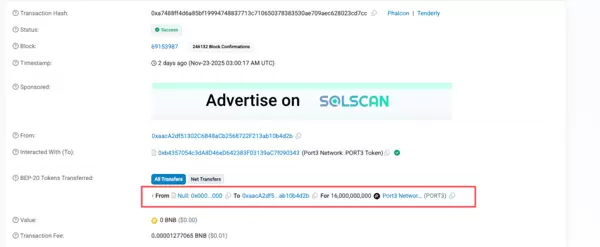

2025年11月23日,我们监测到BNB Smart Chain上发生了一起针对Port3项目的攻击事件。以下是其中一笔关键交易记录:

https://bscscan.com/tx/0xa7488ff4d6a85bf19994748837713c710650378383530ae709aec628023cd7cc

经深入分析发现,自2025年11月23日起,攻击者持续对Port3项目发起恶意操作,导致Port3 Token被大量增发,最终引发代币价格归零。

攻击过程解析

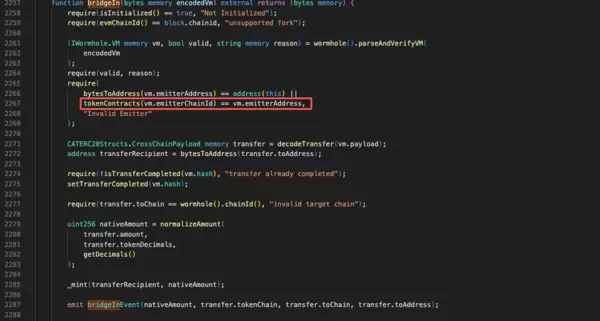

观察攻击者执行的交易流程可知,其首先调用了registerChains函数,随后触发了bridgeIn函数。正是通过滥用bridgeIn这一机制,实现了对Port3 Token的免费铸造(free mint)。

进一步查看Port3项目合约中registerChains函数的具体实现:

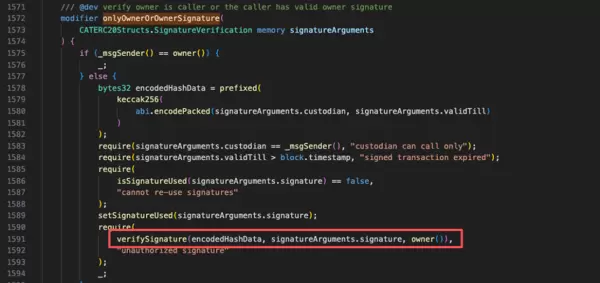

该函数的核心功能是配置允许接收指定chainID代币的链路信息。正常情况下,此类敏感操作应受到严格的权限控制。然而,该项目使用了onlyOwnerOrOwnerSignature作为校验函数,本意是为了限制访问权限。

下面我们来看该权限校验函数的实际逻辑:

问题的关键出现在红框标注的部分:由于合约部署后并未正确初始化owner地址,

这使得任何人都能绕过身份验证。攻击者借此机会,成功将自定义的token地址写入_state.tokenImplementations映射表中。随后在调用bridgeIn时,系统未能有效识别非法来源,从而跳过了应有的安全检查,最终触发了_mint函数,完成非法代币铸造。

漏洞成因总结

此次安全事件的根本原因在于,Port3项目在部署合约后未及时设置owner权限。这一疏漏使得攻击者能够随意注册新的跨链对接地址,进而伪造跨链交易数据,实现对Port3 Token的大规模增发。

建议项目方在设计经济模型与核心逻辑时加强多层验证机制,并在合约上线前尽可能引入多家专业审计机构进行交叉审计,以提升整体安全性。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号