本文内容仅限于网络安全防御技术的学习与研究。暴力破解等攻击方法必须在合法授权的测试环境中进行,任何未经授权侵入他人系统、非法获取信息的行为均违反法律法规,需承担相应法律责任。网络安全强调“攻防并重”,在掌握攻击原理的同时,更应强化防护意识,共同守护网络空间安全。

一、核心概念解析

1. 认证崩溃的含义

认证崩溃指的是攻击者利用应用程序在身份验证或会话管理机制上的设计缺陷,通过破译密码、密钥或会话令牌实现非法访问的行为。其根本原因在于开发过程中过度关注功能实现,忽视了交互环节的安全隐患。常见诱因包括使用弱口令、未启用多因素认证等。

2. 弱口令的定义与分类

弱口令是指容易被猜测或通过自动化工具快速破解的密码。虽然没有严格标准,但具备明显特征。以下是常见类型:

| 分类 | 定义 | 典型示例 |

|---|---|---|

| 公共弱口令 | 基于统计高频出现的通用密码 | 123456、admin、password、Qwerty |

| 条件弱口令 | 与个人或环境信息高度相关的密码 | 1. zhangsan1990(姓名+生日) 2. teee2024(公司名+年份) |

3. 暴力破解的基本原理

暴力破解依赖自动化工具对可能的密码组合进行枚举和穷举尝试,通过分析请求响应数据包的长度差异判断是否登录成功——通常成功与失败的返回包长度存在区别。该方式适用于存在弱口令或缺乏登录频率限制的系统。

二、风险分析与危害评估

1. 弱口令成因与潜在威胁

| 维度 | 具体内容 |

|---|---|

| 产生原因 | 1. 用户安全意识薄弱,为便于记忆设置简单密码 2. 使用系统默认密码且未及时修改 |

| 核心危害 | 1. 非法进入后台篡改用户或企业数据 2. 盗取金融账户资金 3. 窃取企业OA系统内部资料 4. 控制监控设备实施远程监视 |

| 法律风险 | 非法获取个人信息属违法行为,尚未构成犯罪的: 1. 没收违法所得 2. 处以违法所得1至10倍罚款;无违法所得则处100万元以下罚款 |

2. 密码复杂度与破解时间关系

不同结构的密码在面对暴力破解时所需时间差异显著。以下是以6位密码为例的估算数据:

| 密码构成方式 | 破解所需时间 |

|---|---|

| 纯数字(0-9) | 几秒内可瞬时破解 |

| 纯大写或小写字母 | 约30秒 |

| 大小写字母混合 | 约33分钟 |

| 数字 + 大小写字母 | 约1.5小时 |

| 数字 + 大小写字母 + 特殊符号 | 约22小时 |

三、常见漏洞类型与攻击路径

1. 五大典型漏洞对比

| 漏洞类型 | 攻击逻辑(类比说明) | 危害后果 |

|---|---|---|

| 弱口令漏洞 | 如同使用备用钥匙开门,通过猜解密码进入系统 | 直接获得账户控制权限 |

| 框架漏洞 | 类似打碎脆弱玻璃,利用组件已知漏洞入侵 | 实现服务器命令远程执行 |

| 未授权访问 | 好比门未上锁,可直接推门而入 | 导致敏感数据泄露或被篡改 |

| CSRF(跨站请求伪造) | 相当于冒用主人面容刷脸开门,挟持已登录会话操作 | 引发非本人转账、改密等行为 |

| 文件上传漏洞 | 如同向邮箱投递机器人,再由机器人协助开门 | 上传恶意脚本获取服务器完全控制权 |

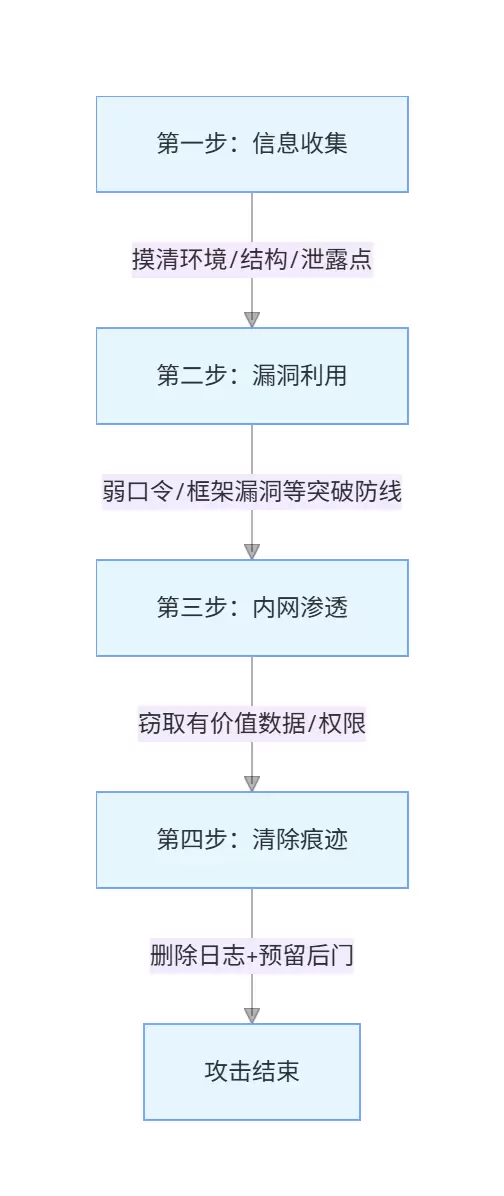

2. 渗透测试四步思路(示意图)

注:此流程仅适用于合法授权的安全检测,未经许可使用将构成违法。

四、常用工具及实操演示

1. 主要工具列表

| 工具名称 | 功能特点 | 适用场景 |

|---|---|---|

| Hydra | 开源暴力破解工具,支持多种协议 | SSH、RDP、MySQL、HTTP等协议爆破 |

| Burp Suite | 全面的Web安全测试平台 | 针对HTTP/HTTPS协议的密码破解 |

| 弱口令字典 | 包含高频密码集合,提升破解效率 | 配合Hydra或Burp Suite使用 |

2. Hydra 实际操作命令示例

| 破解目标 | 命令格式 | 说明 |

|---|---|---|

| SSH 默认端口(22) | |

-L:指定用户名字典;-P:指定密码字典 |

| SSH 非默认端口(40) | |

-s:设定自定义端口号 |

| 结果保存到文件 | |

-o:将破解结果输出至指定文件 |

| MySQL 数据库 | |

-l:指定单一用户名(小写L) |

五、安全防护策略

1. 个人密码设置建议

| 规范要求 | 具体说明 |

|---|---|

| 长度 | 不少于8位字符 |

| 复杂度 | 至少包含:大写字母、小写字母、数字、特殊符号中的三项 |

| 禁忌项 | 1. 避免连续字符(如123456、qwert) 2. 不使用个人信息(姓名、生日、手机号) 3. 不采用常见单词(如password、admin) |

| 更换周期 | 建议每3至6个月更新一次密码 |

2. 系统级防护措施

- 账户安全:禁用默认账户密码,强制实施弱密码检测机制;引入多因素认证(如短信验证码+密码)增强安全性。

- 登录限制:设置登录失败次数上限(例如5次后锁定账号),记录异常日志并触发告警机制。

- 会话管理:服务端生成随机会话ID,避免在URL中暴露;登录成功后立即轮换会话ID,过期后即时销毁。

- 漏洞修复:定期更新系统框架与第三方库,修补已知漏洞;加强注册与密码找回功能防护,防范账户枚举攻击。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号