Linux C/C++ 堆栈溢出:原理、利用与防护深度指南

1. 内存结构与栈机制基础

理解堆栈溢出的核心在于掌握 Linux 进程的内存分布以及函数调用过程中栈的操作方式。只有清楚程序在运行时如何管理内存,才能深入分析漏洞成因。

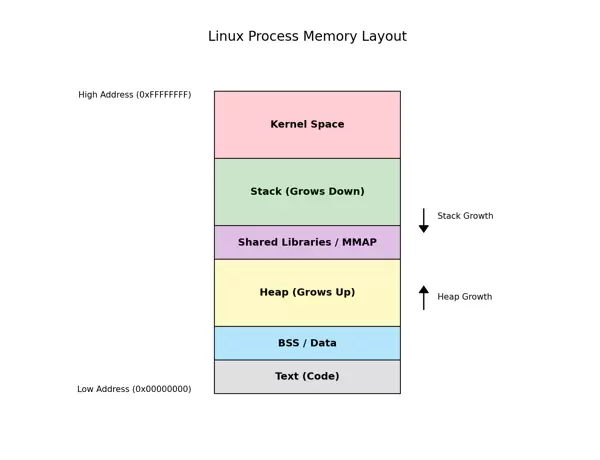

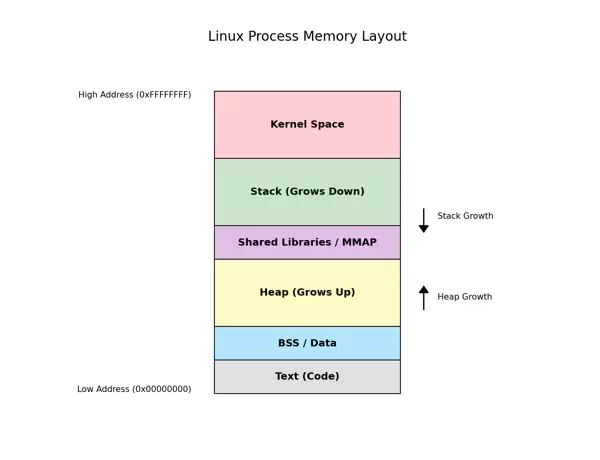

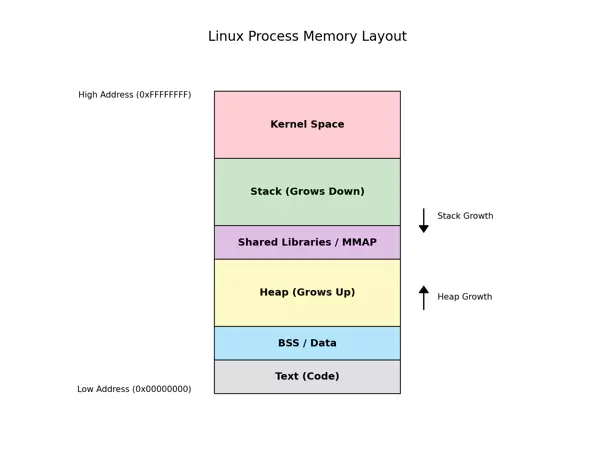

1.1 Linux 进程的虚拟内存布局(以32位环境为例)

一个典型的用户态进程地址空间从低地址向高地址依次划分为多个区域:

- Text Segment (.text):存放编译后的可执行指令,只读属性,防止代码被篡改。

- Data Segment (.data 和 .bss):分别存储已初始化和未初始化的全局变量及静态变量。

- Heap(堆):用于动态分配内存(如 malloc、new),由低地址向高地址扩展。

- Stack(栈):维护函数调用上下文,包括局部变量、参数、返回地址等,生长方向为从高地址向低地址推进。

- Kernel Space:位于高位地址段(通常从 0xC0000000 起),属于操作系统内核专用空间,用户程序无法直接访问。

mallocnew1.2 栈帧构成与关键寄存器作用

栈采用 LIFO(后进先出)结构,每次函数调用都会创建一个新的栈帧(Stack Frame)。该帧包含函数所需的临时数据。

在 IA-32 架构中,以下三个寄存器对栈操作至关重要:

- ESP (Extended Stack Pointer):始终指向当前栈顶位置。

- EBP (Extended Base Pointer):作为帧指针,标识当前栈帧的起始位置,便于访问局部变量和函数参数。

- EIP (Extended Instruction Pointer):记录下一条将要执行的指令地址,控制程序流程。

函数调用时的标准栈帧建立过程(Prologue)如下:

- 调用者将参数压入栈中;

- 执行

call指令,自动将返回地址(即call后下一条指令的地址)压入栈顶; - 被调用函数保存旧的 EBP 值;

- 更新 EBP 指向当前 ESP 所在位置;

- 通过调整 ESP 为局部变量预留空间。

mainfuncpush arg2push arg1call funcret_addrpush ebpmov ebp, espsub esp, N函数返回时的清理流程(Epilogue)包括:

- 执行

leave指令,等价于恢复 ESP 和 EBP 到调用前状态; - 执行

ret指令,从栈顶弹出返回地址至 EIP,实现跳转回原调用点继续执行。

leavemov esp, ebp; pop ebpret2. 栈溢出机制剖析

2.1 什么是栈缓冲区溢出?

当程序向栈上声明的固定大小缓冲区写入超出其容量的数据时,多余内容会覆盖后续相邻内存区域。这种现象称为栈缓冲区溢出(Stack Buffer Overflow)。

最严重的后果是覆盖了栈中的函数返回地址。一旦攻击者能控制这一地址,便可劫持程序执行流,跳转至恶意代码处运行,从而实现任意代码执行。

2.2 典型漏洞代码示例

以下是一个常见的存在栈溢出风险的 C 程序:

#include <stdio.h>

#include <string.h>

void vulnerable_function(char *str) {

char buffer[64];

// 危险!strcpy 不做长度检查

strcpy(buffer, str);

printf("Input: %s\n", buffer);

}

int main(int argc, char **argv) {

if (argc != 2) return 1;

vulnerable_function(argv[1]);

return 0;

}

stack_overflow_demo.c为了便于演示攻击过程,需关闭常见的安全保护机制进行编译:

gcc -m32 -fno-stack-protector -z execstack -no-pie -o stack_overflow_demo vulnerable.c

-fno-stack-protector:禁用 Stack Canary 保护;-z execstack:允许栈上执行代码(关闭 NX/DEP);-no-pie:禁用地址空间布局随机化(ASLR/PIE);-m32:生成 32 位二进制文件,降低调试复杂度。

gcc -fno-stack-protector -z execstack -no-pie -g -m32 stack_overflow_demo.c -o stack_overflow_demo-fno-stack-protector-z execstack-no-pie-m322.3 溢出过程图解分析

假设 buffer[64] 在栈上的布局如下:

- 前 64 字节为缓冲区本身;

- 紧随其后的是 4 字节的旧 EBP 值;

- 再之后是 4 字节的返回地址。

正常情况下,输入数据不会越界。但若传入 72 个 'A'(即 64 + 4 + 4 字节):

- 前 64 个字节填充

buffer; - 第 65 至 68 字节覆盖旧 EBP;

- 最后 4 个 'A'(即 0x41414141)覆盖返回地址。

bufferSaved EBPReturn AddressbufferSaved EBPReturn Address当函数执行到 ret 指令时,CPU 将尝试从栈中取出返回地址 0x41414141 并加载到 EIP。由于该地址无效,程序触发段错误(Segmentation Fault),导致崩溃。

ret然而,如果这个地址被精心设置为指向一段攻击者注入的 shellcode 地址,则可能成功执行恶意指令,完成攻击。

2.4 使用 GDB 验证溢出行为

通过调试工具可以观察溢出发生时的寄存器状态变化:

$ gdb -q ./stack_overflow_demo

(gdb) run $(python -c 'print("A" * 72)')

Starting program: /path/to/stack_overflow_demo AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

Program received signal SIGSEGV, Segmentation fault.

此时查看寄存器,会发现 EIP 的值为 0x41414141,证实了返回地址已被覆盖,执行流被破坏。

0x41414141 in ?? ()

此时,EIP 寄存器的值已被成功修改为指定内容。

0x414141413. 攻击技术深入解析

3.1 Shellcode 注入技术

在栈具有可执行权限(即未启用 NX 保护)的情况下,攻击者可以采取以下方式实施利用:

- 将一段用于执行特定操作的机器码(即 Shellcode)写入缓冲区;

- 通过溢出覆盖函数返回地址,使其指向缓冲区起始位置,从而控制程序流程。

/bin/shPayload 结构说明:

[ NOP Sled ] [ Shellcode ] [ Padding ] [ Address of Buffer ]NOP Sled(空操作滑板):由连续的 NOP 指令组成,标记为 0x90。只要 EIP 跳转至该区域中的任意位置,CPU 就会逐条执行这些无意义指令,最终“滑行”进入真正的 Shellcode 并开始运行。

0x903.2 Return-to-libc 攻击(绕过 NX 保护)

现代系统普遍启用 NX(No-eXecute)机制,禁止在栈上执行代码。为此,攻击者采用 Ret2Libc 技术进行规避。

该方法不直接执行栈上的代码,而是将程序控制流导向共享库(如 libc)中已存在的函数,例如 system(),并为其准备合适的参数。

libcsystem()"/bin/sh"Payload 构造方式如下:

[ Padding (Offset to EIP) ] [ Address of system() ] [ Fake Return Addr (exit) ] [ Address of "/bin/sh" ]- Padding:填充数据,用于覆盖从缓冲区到返回地址之间的内存空间;

- system() 地址:用以覆盖 EIP,使程序跳转至 system 函数入口;

- Fake Ret 地址:设定 system() 执行完毕后的返回目标地址,通常设为

exit()或类似函数地址(如0xdeadbeef),确保程序正常退出;

systemexit

3.3 ROP(Return-Oriented Programming)技术

当需要绕过 ASLR 等高级防护机制时,ROP 成为一种有效手段。

核心思想:利用程序或动态链接库中存在的短小代码片段(称为 Gadgets),每个 Gadget 以 ret 指令结束,通过串联多个 Gadget 实现复杂逻辑操作。

retROP 链构建示意图:

[ Gadget 1 Addr ] [ Gadget 2 Addr ] [ Gadget 3 Addr ] ...Gadget 查找工具示例:

ROPgadget$ ROPgadget --binary ./stack_overflow_demo --only "pop|ret" 0x080484b6 : pop ebx ; ret 0x080484b8 : pop ebp ; ret

4. 安全防护措施

4.1 编译期防护机制

Stack Canary(栈哨兵)

编译参数:

-fstack-protector-all工作原理:在函数栈帧中 EBP 寄存器之前插入一个随机生成的保护值(Canary)。函数返回前会校验该值是否被篡改。一旦发现溢出导致 Canary 变化,程序立即终止运行以防止进一步危害。

__stack_chk_failNX / DEP(不可执行栈)

编译参数:

-z noexecstack默认开启状态。

原理:将栈内存页标记为不可执行,即使攻击者成功注入 Shellcode,也无法在栈上运行恶意代码。

PIE(位置无关可执行文件)

编译参数:

-fPIE -pie原理:对程序的代码段启用地址随机化,使得每次加载时其基址不同,显著增加攻击者定位可用代码片段(Gadgets)的难度。

4.2 系统级防御机制

ASLR(地址空间布局随机化)

系统配置:

echo 2 > /proc/sys/kernel/randomize_va_space作用机制:每次程序运行时,堆、栈以及共享库的加载基地址均随机变化,极大提升远程攻击的不确定性与实现难度。

4.3 安全编码实践建议

- 避免使用存在安全隐患的 C 标准库函数,例如:

、strcpy

、gets

;sprintf - 优先选用带有长度限制的安全替代函数,例如:

、strncpy

、fgets

;snprintf - 在所有数组访问操作前执行严格的边界检查,防止索引越界引发缓冲区溢出。

5. 总结

堆栈溢出是信息安全领域历史悠久且影响深远的一类漏洞。尽管当前操作系统和编译器已引入多重防护机制(如 Stack Canary、NX、ASLR 和 PIE),但诸如 ROP 之类的高级攻击技术仍表明,“绝对安全”难以实现。

对于开发人员而言,最根本、最有效的防范策略是从代码编写阶段入手,杜绝任何可能引发缓冲区越界的编程行为,从根本上消除漏洞产生的土壤。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号