前言

本文将深入解析HTTP响应状态码、请求构造方式以及HTTPS协议的工作机制,帮助理解网络通信中的关键环节。通过实际案例和常见场景说明各类状态码的含义,并探讨安全传输的实现原理。

6. HTTP 响应详解

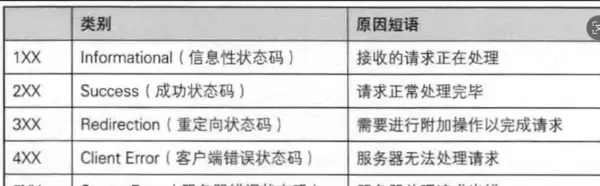

在HTTP通信过程中,服务器会返回一个“状态码”(status code),用于表示客户端请求的处理结果。状态码是三位数字,不同开头代表不同的类别:

- 2xx:表示请求成功处理;

- 4xx:通常是客户端问题导致请求失败;

- 5xx:表明服务器端出现了错误。

6.1 200 OK

这是最常见的HTTP状态码之一,表示客户端请求已成功被服务器接收并处理。例如访问网页时正常加载内容,响应状态即为200。

6.2 404 Not Found

当请求的资源在服务器上不存在时,服务器返回此状态码。用户在浏览器中输入URL本质上是在请求某个具体资源。如果路径拼写错误或资源已被删除,则会出现404错误。

举例来说,尝试访问 www.sogou.com/index.html 可以正常显示页面,但若输入错误如 www.sogou.com/index2.html,就会触发404响应。

6.3 403 Forbidden

该状态码表示服务器拒绝提供所请求的资源。通常是因为当前用户没有足够的权限进行访问,比如未登录状态下试图查看私有内容。

例如,在未登录的情况下直接访问码云的私有仓库,系统将返回403状态码以阻止非法访问。

6.4 405 Method Not Allowed

HTTP协议支持多种请求方法,如GET、POST、PUT、DELETE等,但并非所有方法都被服务器允许使用。当客户端使用了不被支持的方法发起请求时,服务器便会返回405状态码。

例如某接口仅接受GET请求,而客户端发送了POST请求,则会收到405响应。

6.5 500 Internal Server Error

此状态码表示服务器在处理请求时发生了内部错误,通常是由于后端代码异常、程序崩溃或其他服务端故障引起。虽然大多数网站对这类问题做了容错处理,但在特定情况下仍可能出现500错误。

6.6 504 Gateway Timeout

当服务器负载过高或处理时间过长,导致网关或代理服务器等待上游服务响应超时时,就会返回504状态码。这种现象多见于高并发场景,如双十一大促期间的“秒杀”活动。

本质上是由于服务器响应延迟过久,无法及时完成数据返回。

6.7 302 Move Temporarily

302为临时重定向状态码,类似于手机的“呼叫转移”功能。假设原号码为186-1234-5678,更换为135-1234-5678后,只需设置呼叫转移,他人拨打旧号仍可接通新号。

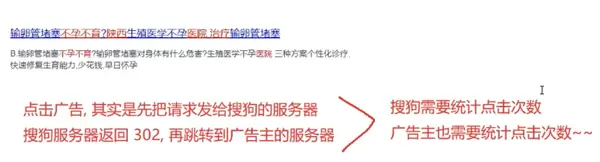

在网络应用中,302常用于登录成功后的自动跳转。服务器会在响应头中添加Location字段,指示浏览器跳转的目标地址。

例如访问码云登录页 https://gitee.com/login 后成功登录,响应如下:

HTTP/1.1 302 Found Location: https://gitee.com/HGtz2222

随后浏览器会自动向Location指定的新地址发起GET请求。

6.8 301 Moved Permanently

与302不同,301表示永久性重定向。一旦客户端收到该响应,之后对该资源的所有请求都将自动指向新的URL地址。

同样通过响应头中的Location字段来指明新的位置信息。

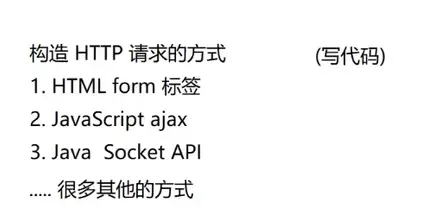

7. 构造请求

除了通过浏览器发起请求外,开发者还可以借助工具手动构造HTTP请求,以便测试接口或调试功能。常见的工具有Postman、Apifox等,这些工具无需编写代码即可发送各种类型的请求,极大提升了开发效率。

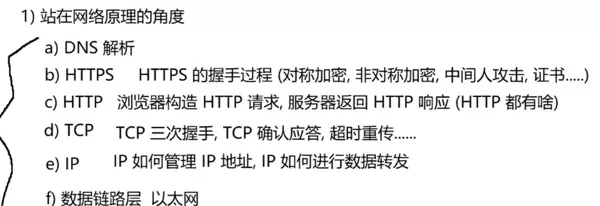

8. HTTPS 协议解析

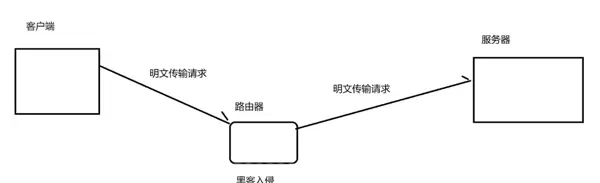

HTTPS是在HTTP基础上增加了一层加密机制的应用层协议,旨在保障数据传输的安全性。传统的HTTP以明文形式传输数据,容易被中间节点窃听或篡改。

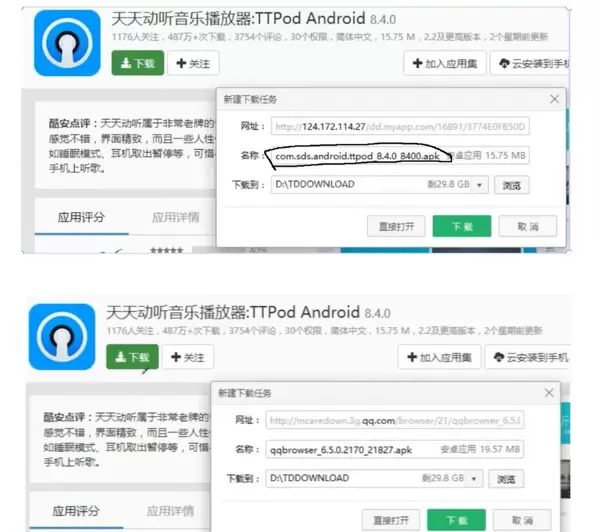

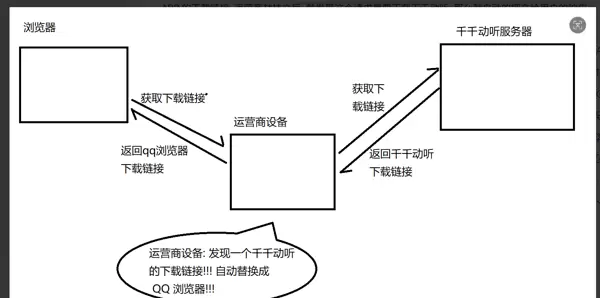

例如,用户点击下载链接却意外安装了QQ浏览器——此类现象很可能是运营商劫持所致。

因为所有网络数据包都会经过运营商的设备(如路由器、交换机),这些设备有能力解析传输内容并插入广告或替换文件。

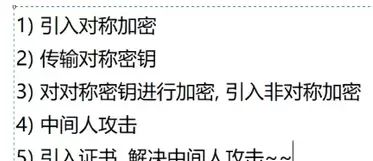

8.1 对称加密与非对称加密

HTTPS的安全性依赖于加密技术,主要包括对称加密和非对称加密两种方式。前者加解密速度快,适合大量数据传输;后者安全性更高,用于密钥交换过程。

8.2 HTTPS基本工作过程

HTTPS连接建立过程结合了上述两种加密方式的优势:

- 客户端与服务器协商加密算法;

- 服务器发送其公钥(通过证书验证身份);

- 利用非对称加密传递一个临时的对称密钥;

- 后续通信均采用该对称密钥加密,提升效率。

8.3 中间人攻击

在未加密的HTTP通信中,攻击者可以伪装成合法服务器与客户端交互,同时伪装成客户端与真实服务器通信,从而截取或篡改敏感信息。这就是典型的中间人攻击(Man-in-the-Middle Attack)。

8.4 引入证书机制

为了防止中间人攻击,HTTPS引入了数字证书机制。证书由受信任的第三方机构(CA)签发,用以证明服务器的身份真实性。客户端在建立连接时会验证证书的有效性,确保正在通信的是目标服务器而非伪造节点。

总结

通过对HTTP状态码的理解,我们可以快速定位网络请求的问题来源;掌握请求构造方法有助于接口调试与自动化测试;而HTTPS的加密机制则有效防范了数据泄露与劫持风险。三者共同构成了现代Web通信的基础架构。

当我们点击“下载按钮”时,实际上是在向服务器发送一个 HTTP 请求,而服务器返回的 HTTP 响应中包含了该应用的下载地址。然而,在这个过程中,运营商可能会进行劫持:一旦识别出用户正在请求下载“天天动听”,就会将原本的响应内容篡改为“QQ浏览器”的下载链接。

不仅仅是运营商具备这种劫持能力,其他恶意攻击者也可以采用类似手段对网络通信进行干预,借此窃取用户的隐私信息或篡改传输内容。设想一下,如果在登录支付宝的过程中,攻击者能够截获账户余额,甚至获取支付密码,后果将不堪设想。

由此可见,在互联网上传输明文数据存在极大的安全风险!

为了解决这一问题,HTTPS 在 HTTP 的基础上引入了加密机制,从而更有效地保障用户的信息安全。

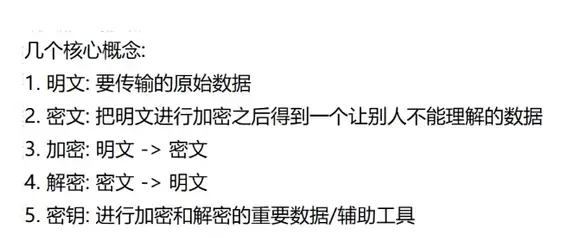

其中涉及几个基本概念:

- 明文:即需要传输的原始数据。

- 密文:是明文经过加密处理后的结果。

8.1 对称加密与非对称加密

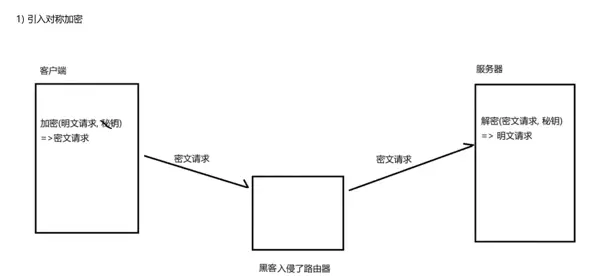

对称加密指的是使用同一个“密钥”来完成数据的加密和解密过程。也就是说,无论是将明文转为密文,还是将密文还原成明文,都依赖于这同一个密钥。

非对称加密则使用一对密钥——“公钥”和“私钥”。这两个密钥互为配对:用公钥加密的数据只能通过对应的私钥解密;反之,用私钥加密的内容也只能由公钥解开。虽然安全性更高,但其运算速度远低于对称加密,性能开销较大。

具体操作方式包括:

- 使用公钥对明文加密,生成密文;接收方使用私钥解密,恢复明文。

- 也可反向操作:使用私钥加密明文,对方用公钥解密(常用于数字签名)。

8.2 HTTPS 的基本工作流程

为了提升安全性,HTTPS 首先引入了对称加密机制。

在启用对称加密后,即使数据被第三方截获,由于攻击者无法得知密钥,也就无法解密内容,从而无法获知真实的请求信息。

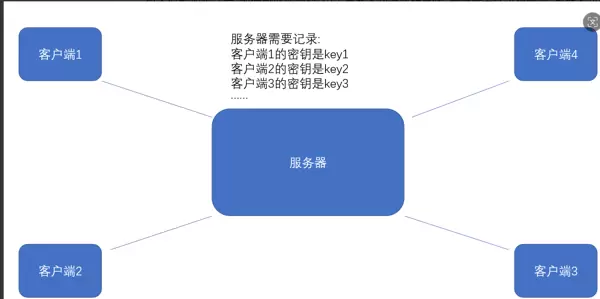

但实际情况更为复杂。服务器通常同时为大量客户端提供服务,因此必须确保每个客户端使用的密钥各不相同。若所有客户端共用同一密钥,密钥极易泄露,安全性大打折扣。这就意味着服务器需维护庞大的客户端-密钥映射关系,管理成本高且繁琐。

更合理的方案是在客户端与服务器建立连接之初,双方动态协商本次会话所使用的密钥。

然而,如果直接以明文形式传输协商出的密钥,则攻击者同样可以截获该密钥,后续的加密通信也就失去了意义。

因此,密钥本身也必须加密传输!

但如果使用对称加密来保护密钥,又需要先有一个共享密钥——这就陷入了“先有鸡还是先有蛋”的逻辑困境。因此,仅靠对称加密无法解决密钥分发的问题。

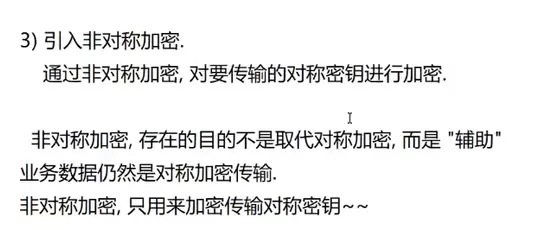

于是,系统引入了非对称加密机制来辅助完成密钥的安全交换。

考虑到非对称加密计算效率较低,不适合频繁的数据传输场景,因此它主要用于加密传输少量关键数据(如对称密钥),而后续大量的通信数据仍采用高效的对称加密方式进行处理。

具体流程如下:

- 客户端在本地生成一个对称密钥,并使用服务器提供的公钥对其进行加密,然后发送给服务器。

- 中间的网络设备即便截获了该数据包,由于缺乏私钥,也无法解密获得对称密钥。

- 服务器收到后,利用自身的私钥解密,成功获取客户端生成的对称密钥,并以此密钥加密返回给客户端的响应数据。

- 此后,双方之间的所有通信均采用该对称密钥进行加密和解密。由于只有客户端和服务器掌握此密钥,其他设备即使截获数据也无法解读。

由于对称加密的效率显著高于非对称加密,整个通信过程仅在初始阶段使用非对称加密协商密钥,后续数据传输则全部依赖对称加密,兼顾了安全与性能。

然而,新的问题随之而来:

- 客户端如何安全地获取服务器的公钥?

- 客户端如何确认所收到的公钥确实来自目标服务器,而非攻击者伪造?

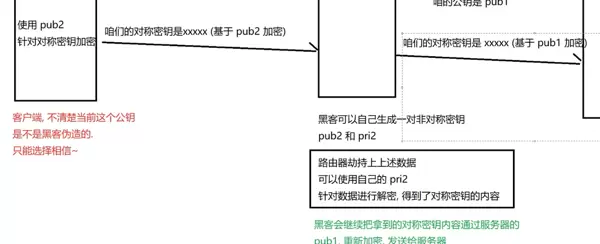

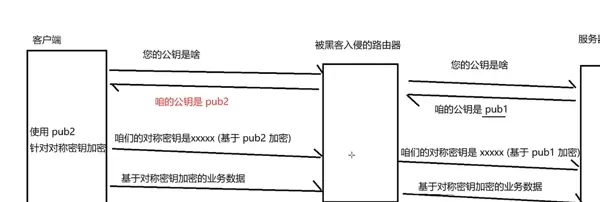

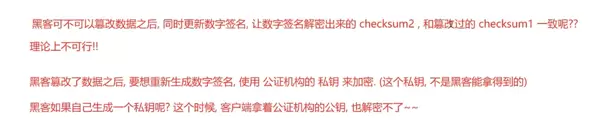

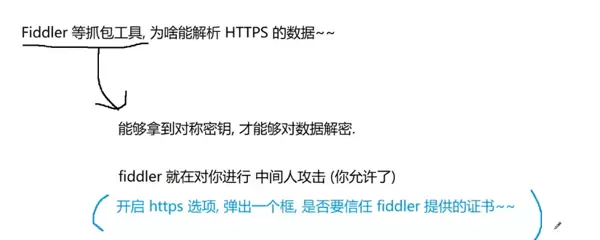

8.3 中间人攻击

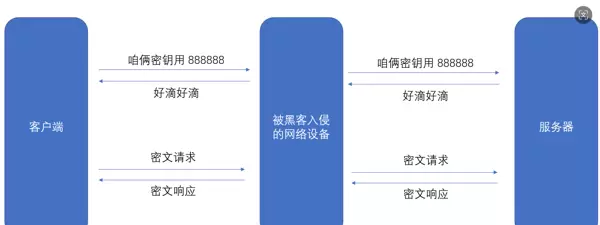

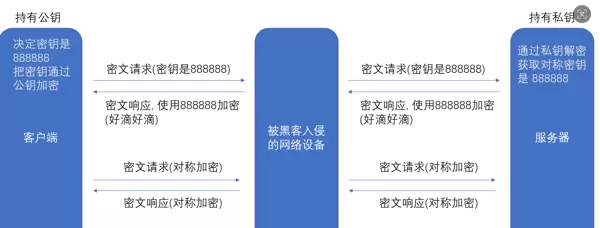

攻击者可通过“中间人攻击”手段,成功窃取通信双方协商出的对称密钥。

假设:

- 服务器拥有非对称加密体系下的公钥 S 和私钥 S’。

- 中间人(攻击者)也拥有一对公钥 M 和私钥 M’。

攻击过程如下:

- 客户端向服务器发起连接请求。

- 服务器以明文方式将其公钥 S 发送给客户端。

- 中间人劫持该数据包,保存原始公钥 S,随后将其替换为自己生成的公钥 M,并将修改后的数据包转发给客户端。

- 客户端接收到公钥 M,误以为这是服务器的合法公钥,于是生成对称密钥 X,并使用公钥 M 加密后发送出去。

- 中间人再次截获该报文,用自己的私钥 M’ 解密,成功获取对称密钥 X;接着使用之前保存的服务器公钥 S 对 X 重新加密,并发送给服务器。

- 服务器收到后,使用自己的私钥 S’ 解密,得到对称密钥 X。

- 至此,客户端与服务器都认为连接是安全的,并开始使用对称密钥 X 进行加密通信。

但实际上,整个通信链路已被中间人完全掌控,其可随时监听、篡改甚至阻断数据流。

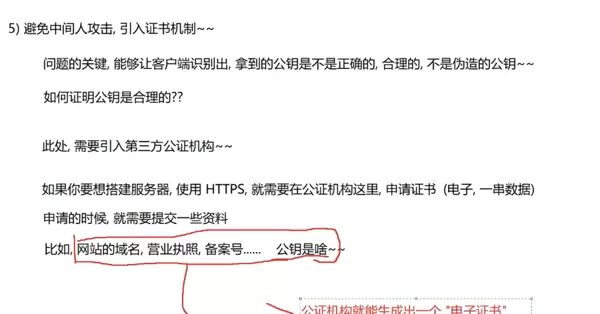

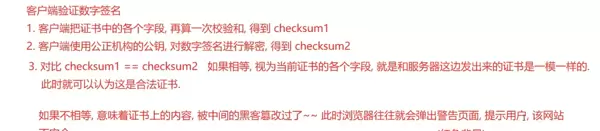

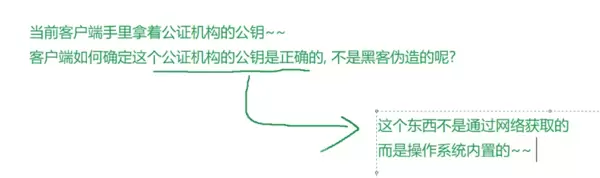

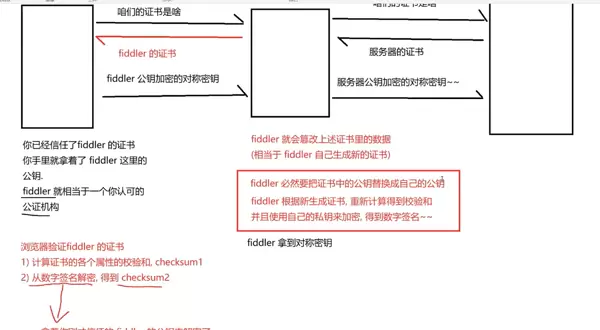

8.4 引入数字证书

为了避免客户端接收到伪造的公钥,必须有一种机制来验证公钥的真实性。

此时,数字证书的作用就凸显出来:它能帮助客户端判断当前收到的公钥是否真正属于目标服务器,是否可信。

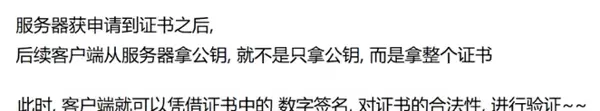

在部署 HTTPS 之前,服务器需向权威的 CA(证书颁发机构)申请一份数字证书。该证书包含申请者的身份信息、公钥内容以及 CA 的数字签名等关键数据。

当客户端访问网站时,服务器会将其数字证书一并发送。客户端从证书中提取出公钥,并通过验证证书的有效性(如签发机构、有效期、域名匹配等)来确认该公钥的真实性和合法性。

这类似于身份证之于个人——数字证书作为服务器身份的权威证明,有效防止了公钥被冒用或替换的风险。

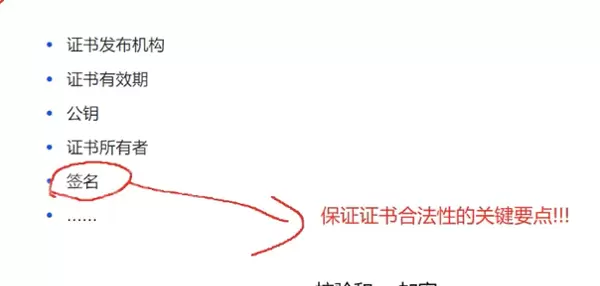

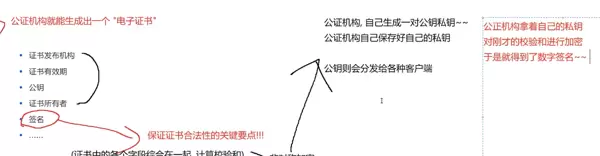

证书本质上是一种结构化的字符串,其中包含多个关键信息字段,例如:

- 证书的颁发机构

- 证书的有效期限

- 公钥信息

- 证书持有者身份

- 数字签名

- 其他相关扩展信息

在申请证书的过程中,需通过指定平台完成验证操作。此过程会自动生成一对密钥——即公钥与私钥。这一密钥对在网络通信中起着核心作用,主要用于数据加密传输和实现数字签名功能。

由于系统级的安全机制保护,黑客很难直接入侵用户设备或操作系统来篡改已部署的公钥信息。这种防护大大降低了攻击者伪造身份或窃取数据的可能性。

HTTPS 的工作原理(常考面试题)

HTTPS 协议通过结合加密技术和身份认证机制,确保通信过程的安全性。其核心依赖于 SSL/TLS 证书以及非对称加密体系,能够在客户端与服务器之间建立安全连接,防止数据被监听或篡改。

在某些特殊场景下,若用户主动信任了某个代理节点或中间服务,导致数据流经第三方处理,则此类中间人行为属于用户授权范围内的操作,并不构成传统意义上的攻击。但这也意味着部分隐私数据可能被该中间方访问。

综上所述,数字证书在网络安全中扮演着至关重要的角色,不仅提供了身份验证机制,还支撑了加密通信的基础架构。合理使用证书体系能有效抵御多数网络威胁,保障信息传输的机密性、完整性和不可否认性。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号