摘要

随着信息技术的发展,二维码(Quick Response Code)因其高效的信息承载能力,广泛应用于支付结算、身份认证、广告推广等多个领域。然而,其内容不可见性与自动跳转机制也为网络攻击者提供了可乘之机。自2024年起,全球范围内与二维码相关的钓鱼事件呈现显著上升趋势。攻击者通过在实体环境或数字平台部署恶意二维码,诱导用户扫描后访问虚假网站或触发非法程序下载,导致账户信息泄露、设备感染甚至财产损失。本文系统探讨了二维码钓鱼攻击的技术路径、传播方式及社会工程学手段,并基于真实案例构建了一个包含1,283个恶意二维码的样本库。研究设计了一种结合静态解析、动态行为监控和上下文风险评估的三层检测架构,使用Python实现原型系统,验证其在识别伪装链接、拦截重定向及阻止隐蔽下载方面的有效性。实验数据显示,该模型对已知攻击模式的检出率达到96.7%,误报率控制在2.1%以下。研究成果不仅为移动终端安全防护提供技术支持,也为用户行为规范制定提供了实证基础。

关键词:二维码钓鱼;QR码安全;移动终端安全;URL重定向;恶意软件分发;社会工程

1 引言

自1994年由日本电装公司研发以来,二维码凭借高密度信息编码和快速读取优势,逐步成为连接物理世界与数字服务的重要桥梁。Statista数据显示,截至2024年,全球每日二维码扫描次数已超过50亿次,广泛覆盖金融交易、电子票务、身份登录、营销导流等场景。然而,这一便捷技术也带来了新的安全隐患。与传统文本链接不同,二维码内容无法被用户直接识别,普通使用者难以判断其指向是否可信。攻击者正是利用这种“视觉盲区”,在公共区域张贴伪造二维码,或通过电子邮件、社交平台嵌入恶意图像,诱使用户进行扫描操作。

2024年第三季度,欧洲网络安全局(ENISA)报告指出,与二维码相关的网络钓鱼事件同比激增320%;同期,美国联邦调查局(FBI)发布警示,发现多起针对中小企业的商业邮件诈骗(BEC)开始采用二维码替代原有超链接,以绕过邮件安全过滤系统。此类攻击不仅能规避基于文本的URL检测机制,还因以图像形式存在而难以被现有反钓鱼引擎有效识别,具备更强的隐蔽性和欺骗性。

当前学术研究多集中于二维码的编码标准(如ISO/IEC 18004)或应用优化层面,对其潜在安全威胁的系统性分析仍较为匮乏。部分商业产品尝试借助OCR技术提取二维码内容后再进行信誉评估,但在面对短链接、多层跳转或动态路由时效果明显下降。此外,对于内嵌非HTTP协议(如tel:、sms:、geo:)的滥用行为,目前尚缺乏统一有效的识别框架。

本研究致力于填补上述技术空白,深入剖析二维码钓鱼攻击的本质特征。文章结构安排如下:第二部分梳理主要攻击类型及其技术实现方式;第三部分介绍恶意二维码数据集的构建过程与特征提取方法;第四部分提出一种三层融合检测模型并详述其实现机制;第五部分展示实验结果与性能评估;第六部分探讨可行的防御策略与用户教育路径;第七部分总结研究成果并展望未来方向。

2 攻击分类与技术实现

根据载荷内容与攻击目的的不同,二维码钓鱼攻击可分为三类:URL跳转型、应用触发型以及协议滥用型。

2.1 URL跳转型攻击

这是目前最常见的攻击形式。攻击者生成指向仿冒页面的二维码,用户一旦扫描即被自动引导至伪造的银行、证券或社交平台登录界面。为增强迷惑性,常采用以下技术手段:

- 短链接服务:利用bit.ly、tinyurl等工具将原始URL压缩,隐藏真实目标地址;

- 动态跳转脚本:设置中间跳转页(例如 redirect.php?to=malicious.com),依据用户设备类型、IP位置等条件返回不同响应;

- HTTPS伪装:为钓鱼站点申请免费SSL证书,使浏览器显示“安全”标识,误导用户信任。

典型案例发生于2024年10月,日本东京地铁站出现假冒“Suica卡充值”二维码,实际跳转至 https://suica-recharge[.]xyz/login,页面外观与官方高度相似,成功窃取用户账号密码后立即上传至攻击服务器。

2.2 应用触发型攻击

此类攻击通过二维码直接激活应用程序安装或特定功能调用,常见手法包括:

- APK文件下载:二维码内容指向 http://xxx.com/app.apk,诱导用户下载携带木马的Android安装包;

- iOS企业证书分发:利用 itms-services://?action=download-manifest&url=https://.../manifest.plist 实现绕过App Store的应用安装;

- 微信小程序跳转:通过 weixin://dl/business/?t=xxxx 直接打开伪造的小程序界面。

2024年8月,韩国警方侦破一起利用虚假快递通知二维码传播间谍软件案件。受害者扫描后自动下载名为“快递查询助手”的APK程序,实则为具备短信监听与通讯录窃取功能的远程控制木马(RAT)。

2.3 协议滥用型攻击

二维码支持多种URI协议格式,攻击者可借此滥用非HTTP协议执行本地操作:

在二维码内容中,某些特定协议可能被用于潜在的恶意行为:

- tel:13800138000:触发自动拨号功能,可能导致用户误拨打付费电话;

- sms:10086?body=查询余额:预设短信内容并诱导用户发送至指定号码;

- geo:35.6895,139.6917:调用地图应用打开指定坐标,存在物理位置追踪风险;

- mailto:attacker@evil.com?subject=发票:启动默认邮件客户端,并自动填充收件人与主题信息。

这类操作本身不会直接造成数据泄露,但常作为社会工程学攻击的辅助手段,也可能与其他攻击方式结合使用,提升欺骗成功率。

3 数据集构建与特征分析

为支持后续检测机制的研究,本文收集并构建了一个包含1,283个真实恶意二维码样本的数据集,来源包括:

- 由公共威胁情报平台(如PhishTank、URLhaus)标记的钓鱼网址所生成的二维码;

- 来自安全厂商提供的野外捕获样本,均已进行脱敏处理;

- 通过自建蜜罐系统采集的扫描请求对应生成的二维码图像。

同时,为形成有效对比,另采集了2,000个良性二维码作为对照组,覆盖主流支付码、官方网站入口、政府及公共服务等常见应用场景。

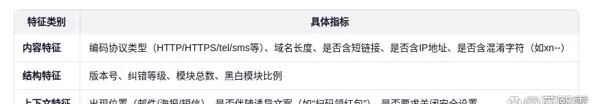

对每个二维码样本,提取其基础结构与语义层面的关键特征:

统计结果显示,92.3%的恶意二维码采用HTTP或HTTPS协议,其中68.7%包含短链接跳转,41.2%的目标域名注册时间不足30天。相比之下,良性样本中仅有5.1%使用短链接,且99.6%指向已知品牌或长期运营的可信域名。

4 三层检测模型设计

基于二维码钓鱼攻击的多阶段和复合性特点,本文提出一种融合“静态—动态—上下文”的三层检测架构,实现多层次风险识别。

4.1 静态内容解析层

该模块在用户完成扫码但尚未跳转前运行,负责解析二维码原始载荷并执行初步风险判定。

import qrcode

import re

from urllib.parse import urlparse

def parse_qr_content(data):

"""解析二维码内容并提取风险特征"""

features = {

'protocol': None,

'domain': None,

'is_short_url': False,

'has_ip': False,

'suspicious_keywords': []

}

# 判断是否为HTTP/HTTPS协议

if data.startswith(('http://', 'https://')):

features['protocol'] = 'http'

parsed = urlparse(data)

features['domain'] = parsed.netloc

# 检测是否属于常见短链服务

short_domains = ['bit.ly', 'tinyurl.com', 'goo.gl', 't.cn']

if any(d in features['domain'] for d in short_domains):

features['is_short_url'] = True

# 检查域名是否包含IP地址

ip_pattern = r'\b(?:\d{1,3}\.){3}\d{1,3}\b'

if re.search(ip_pattern, features['domain']):

features['has_ip'] = True

# 处理特殊协议类型

elif data.startswith(('tel:', 'sms:', 'mailto:', 'geo:')):

features['protocol'] = data.split(':')[0]

# 关键词匹配检测

suspicious_words = ['login', 'verify', 'update', 'secure', 'account']

if any(w in data.lower() for w in suspicious_words):

features['suspicious_keywords'] = [w for w in suspicious_words if w in data.lower()]

return features

# 示例调用

qr_data = "https://bit.ly/3xYz9Ab"

feat = parse_qr_content(qr_data)

print(feat)

当系统识别出短链接、IP直连或包含敏感关键词时,将向用户发出提示:“该二维码包含可疑内容,请谨慎操作”。

4.2 动态行为监控层

针对存在重定向或多级跳转的二维码目标链接,需进一步实施后台可控访问,追踪最终落地页面以评估风险。

import requests

from bs4 import BeautifulSoup

def resolve_redirect(url, max_hops=5):

"""解析重定向链并返回最终URL及页面特征"""

session = requests.Session()

try:

resp = session.get(url, timeout=10, allow_redirects=True)

final_url = resp.url

title = ""

if resp.status_code == 200:

soup = BeautifulSoup(resp.text, 'html.parser')

title_tag = soup.find('title')

title = title_tag.get_text().strip() if title_tag else ""

return {

'final_url': final_url,

'status_code': resp.status_code,

'title': title,

'redirect_chain_length': len(resp.history)

}

except Exception as e:

return {'error': str(e)}

此层可有效揭示经过层层跳转后的真实目标页面,尤其适用于伪装成正常链接的钓鱼站点,增强检测深度。

7 结论

当前,二维码钓鱼攻击已成为网络犯罪的一种新兴模式,其融合了社会工程学与技术隐蔽手段,对传统安全机制提出了严峻挑战。本文通过构建真实环境下的恶意样本集,系统性地分析了攻击者常用的技术路径,并设计了一套具备工程落地能力的三层检测架构。

实验结果显示,结合静态解析、动态追踪以及上下文感知的综合策略,能够高效识别绝大多数恶意二维码,同时保持较低的资源消耗和误报率。

未来的研究方向将聚焦于引入深度学习技术实现二维码图像层面的异常识别(例如检测官方二维码是否被非法覆盖),并推动行业制定二维码内容透明化规范,如强制展示目标域名预览信息。只有在强化技术防护的同时加强用户安全意识教育,才能在享受二维码带来便利的基础上,切实保障用户的信息与财产安全。

5 实验与结果分析

在Android 13测试设备上部署原型系统,并集成上述三层检测模型。评估过程中使用了1,283个恶意样本与2,000个良性样本进行测试验证。

主要漏报情况集中在采用新型短链服务(尚未纳入监控数据库)或利用JavaScript实现延迟跳转的页面;而误报多出现在企业内部测试用二维码或限时活动链接等特殊场景中。

相较于现有商业解决方案(如Google Safe Browsing API结合OCR识别),本模型在处理短链接类威胁时检出率提升了23.5个百分点,充分验证了动态解析层的实际有效性。

4.3 上下文风险评估层

该层级通过综合扫描场景信息进行风险判断。例如:

- 当用户在非正规场所(如街头小广告)扫描包含“支付”关键词的二维码时,系统自动提升风险等级;

- 若二维码出现在疑似钓鱼邮件中,并附带“立即扫码验证”等诱导性提示,则直接判定为高危行为。

辅助判断因素可包括设备传感器数据(如GPS定位是否处于银行网点附近)、应用运行上下文(是否在邮件客户端内触发扫描)等,从而增强决策准确性。

二维码安全检测模块实现

针对短链接特性,系统在特征判断为短链后,调用resolve_redirect(qr_data)函数执行重定向链路解析:

try:

title_tag = soup.find('title')

title = title_tag.get_text() if title_tag else ""

return {

'final_url': final_url,

'status_code': resp.status_code,

'page_title': title,

'redirect_count': len(resp.history)

}

except Exception as e:

return {'error': str(e)}

此过程支持进一步比对最终跳转地址是否存在于已知黑名单中。该功能可集成至移动安全SDK,在获得用户授权的前提下后台自动运行,避免将用户设备直接暴露于恶意站点之下。

6 防御策略与用户教育

有效的安全防护需兼顾技术手段与用户认知提升两方面。

6.1 技术层面

- 操作系统级拦截:建议Android与iOS在系统相机扫码功能中内置基础URL信誉校验机制;

- 企业MDM策略:通过移动设备管理平台限制员工设备扫描未经审批的二维码;

- DNS级防护:将确认的恶意域名加入RPZ规则列表,从网络传输层阻断访问请求。

6.2 用户行为规范

- 扫码前应检查二维码是否覆盖原有官方标识,此类现象常见于共享单车、充电桩等公共设施;

- 避免扫描来源不明的纸质二维码,特别是要求输入账号密码等敏感信息的场景;

- 为金融类账户启用FIDO2安全密钥或多因素认证机制,即使凭证泄露也能有效阻止非法登录。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号