在网络安全实践中,网络嗅探与欺骗技术具有双重属性。它既是运维人员诊断网络问题、监控通信行为的重要手段,可用于发现传输瓶颈和异常流量;但若被攻击者恶意利用,则可能引发敏感信息泄露、身份冒用等严重后果。近期,我在Kali Linux系统环境下,对TcpDump、Wireshark和Ettercap三款主流工具进行了系统性实操,深入理解了数据捕获、协议分析及网络欺骗的底层机制。本文将结合具体实验过程,解析关键技术细节与操作经验,为相关从业者提供一份兼具理论性与实战性的参考内容。

核心目标与实验环境构建

随着网络架构日趋复杂,精准掌握通信流程并实施有效安全管控已成为必要能力。网络嗅探通过截取传输中的数据包,还原通信内容与路径信息;而网络欺骗则通过篡改协议字段实现中间人攻击或流量劫持。本次实践围绕“掌握原理、熟练工具、识别风险”三大目标展开,具体包括:熟练使用TcpDump与Wireshark完成数据抓取与深度分析;配置并实施基于Ettercap的ARP欺骗攻击;理解常见协议的数据结构特征;明确此类技术的合法应用范围与安全边界。

实验环境部署于Kali Linux平台,涉及三台处于同一局域网内的设备:攻击主机(IP:192.168.124.148)、目标主机(IP:192.168.124.150)以及默认网关(IP:192.168.124.149),确保网络连通性正常,为后续操作提供基础支持。

数据捕获与协议分析:网络嗅探的核心实践

网络嗅探的关键在于获取原始数据流,并通过协议解析提取有效信息。本阶段重点运用TcpDump与Wireshark两种工具,前者适用于命令行下的快速响应场景,后者则凭借图形界面提升分析效率。

TcpDump —— 轻量级命令行抓包利器

TcpDump是Kali Linux自带的命令行数据包捕获工具,以其高效性和灵活性著称,无需GUI即可完成实时监听与存储任务。实验中主要执行两类操作:

一是进行实时监听而不保存数据,执行以下命令可即时输出当前网络流量的基本信息,如源地址、目的地址、协议类型和数据长度等,便于快速判断通信状态。

tcpdump二是将捕获结果持久化存储,通过运行指定命令将数据以pcap格式写入文件,供后续离线分析使用。

tcpdump -w capture.pcapTcpDump支持丰富的参数选项,例如限定监听网卡(

-i eth0)、过滤特定协议(

tcpudp)或设定IP范围,从而实现精细化的数据采集。然而其文本输出形式缺乏可视化呈现,在处理复杂协议时解析难度较高,更适合用于初步排查或批量抓包场景。

Wireshark —— 可视化协议分析平台

作为广受欢迎的开源网络分析工具,Wireshark凭借直观的图形界面和强大的协议解码能力,成为深度分析的首选。本次实践聚焦于“环境设置”与“过滤器应用”两个关键环节,通过多个实例加深对协议交互的理解。

环境配置说明: 当主机配备多块网卡时,可通过“Capture→Options”进入接口选择界面,在“Capture Interfaces”中指定需监听的网卡(如eth0),避免无关流量干扰分析进程。其主界面采用三分栏布局:上方为数据包列表,展示时间戳、源/目标地址、协议及长度等概要信息;中部为协议详情面板,逐层展开各协议头字段;下方显示原始十六进制数据内容,支持从整体到细节的逐级追溯。

显示过滤器实战案例: 显示过滤器是Wireshark的核心功能之一,能够从海量记录中精准定位目标流量。以下四个案例验证了其实用价值:

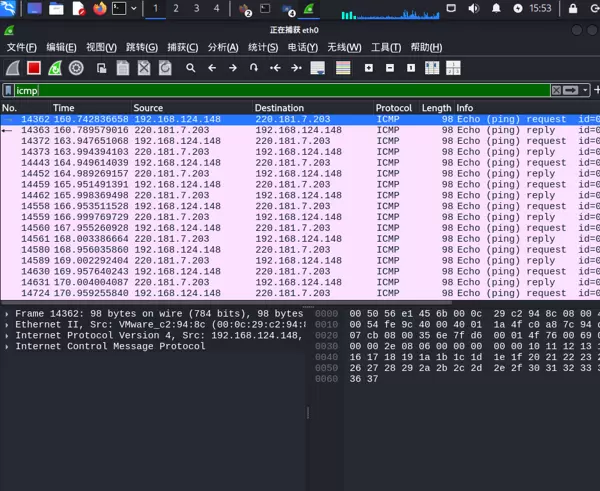

案例一:筛选ICMP协议流量 在过滤栏输入“icmp”,仅保留与ping操作相关的数据包。结果显示,源IP为192.168.124.148、目标IP为220.181.7.203的ICMP消息成对出现,包含Echo Request与Echo Reply类型,每条数据包长度均为98字节,完整还原了ICMP请求-响应的交互过程。

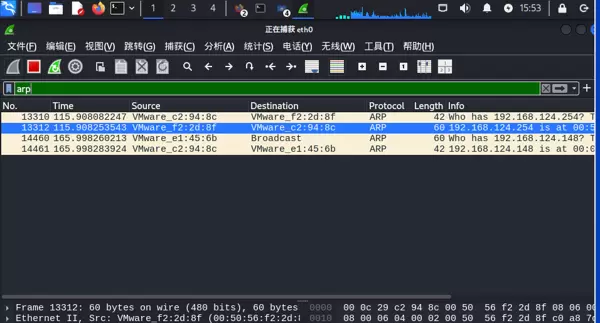

案例二:捕获ARP协议通信 启用“arp”过滤条件后,可清晰看到地址解析过程中的查询与应答报文。例如,“Who has 192.168.124.254?”表示主机发起MAC地址询问,随后收到“192.168.124.254 is at XX:XX:XX:XX:XX:XX”的回复,直观体现了IP地址与物理地址之间的映射机制。

12.1 使用 TcpDump 分析网络数据

- 启动 TcpDump 工具。

- 实时捕获网络中的数据包,仅用于即时分析,不进行任何存储。

- 将捕获到的网络数据保存至指定文件中,以便后续深入分析。

12.2 使用 Wireshark 进行网络分析

1. 启动 Wireshark 工具的方式

- 命令行方式:在终端输入相应命令启动程序。

- 菜单方式:通过系统应用程序菜单选择并打开工具。

2. Wireshark 的环境配置

- 若主机配备多块网卡,可手动指定某一块网卡进行监听,并屏蔽其余网卡的流量干扰。具体操作为:进入 Capture(捕获)→ Options(选项),在“Capture Interfaces”界面中选定目标网卡。

- Wireshark 主界面自上而下分为三个区域,分别展示数据包列表、协议解析详情及原始字节流信息。

3. 显示过滤器的应用示例

案例1:筛选仅包含 ICMP 协议的数据包,可用于诊断网络连通性问题。

案例2:仅显示 ARP 协议相关数据包,便于观察局域网内的地址解析行为。

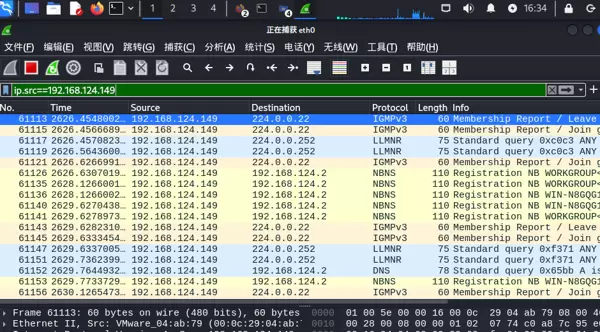

案例3:使用过滤表达式 “ip.src==192.168.124.148”(实验截图中源 IP 为 192.168.124.149,可根据实际环境调整),即可获取该主机发出的所有通信数据。其中包括 IGMPv3 组播报文、LLMNR 查询请求、NBNS 名称注册等信息,全面反映目标主机的网络活动情况。

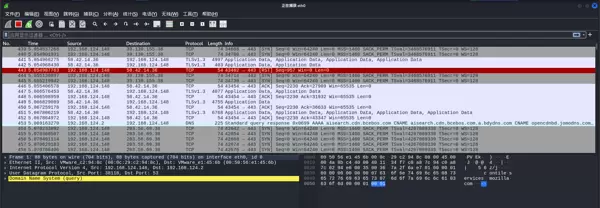

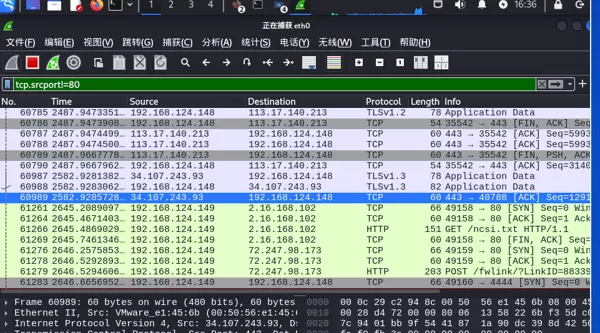

案例4:应用过滤条件 “tcp.srcport!=80”,排除基于 HTTP 默认端口 80 的流量,突出显示其他端口的传输数据。例如可看到 443 端口(HTTPS)的 TLSv1.2/1.3 加密报文、5355 端口(LLMNR)的 UDP 查询包等,适用于排查非 Web 类服务的网络异常。

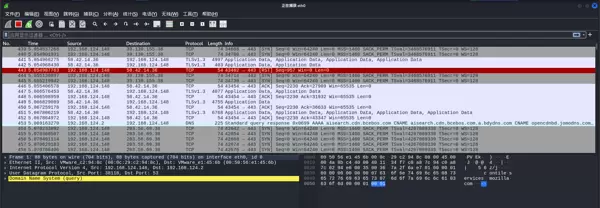

Wireshark 支持数百种协议的深度解析,其过滤语法高度灵活,支持复合条件组合,如 “tcp and ip.dst==192.168.124.0/24”,实现精细化数据筛选,在协议分析与故障定位中具有极高实用价值。

三、网络欺骗技术:Ettercap 的 ARP 欺骗实战

网络欺骗的核心原理在于篡改协议交互过程中的关键信息,误导设备对数据路径的判断,从而达成流量劫持或身份伪装的目的。本实验利用 Ettercap 实施 ARP 欺骗攻击,这是一种典型的局域网中间人攻击手段,利用 ARP 协议缺乏认证机制的缺陷,通过发送伪造的 ARP 响应包修改目标主机的 ARP 缓存表项。

(一)Ettercap 工具的启动与配置

Ettercap 提供图形界面和命令行两种运行模式:可通过 Kali Linux 菜单栏 “网络攻击→Ettercap” 直接启动;也可在终端执行 “ettercap -G” 命令开启图形化界面。本次实验采用图形界面进行操作,主要步骤如下:

- 模式设置:保持默认状态,不启用“Bridged sniffing”桥接嗅探模式,使用标准中间人攻击模式。

- 网卡选择:选中本地有线网卡 eth0(无线环境下可选择 wlan0),确保工具能够正常监听局域网数据帧。

- 主机发现:点击 “Scan for hosts” 扫描当前局域网内活跃主机,系统将自动识别并列出所有可达 IP 地址及其对应的 MAC 地址。

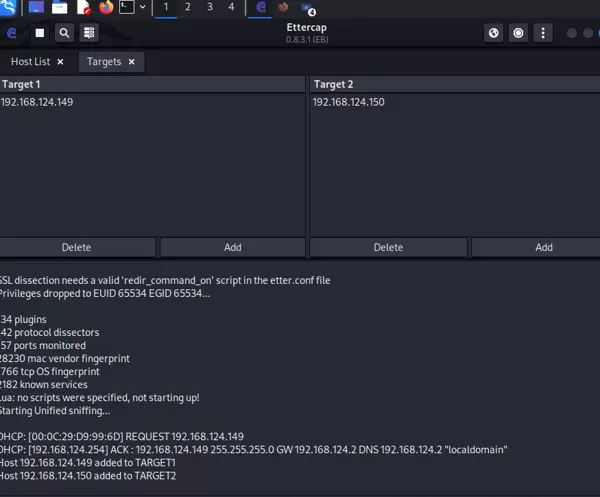

- 目标设定:在 “Hosts list” 列表中,将默认网关(如 192.168.124.149)设为 “Target 1”,被欺骗主机(如 192.168.124.150)设为 “Target 2”,建立“网关←→攻击者←→受害者”的通信拦截路径。

(二)实施 ARP 欺骗与结果验证

- 发起攻击:选择 “Mitm→ARP poisoning”,勾选 “Sniff remote connections” 选项,开始执行 ARP 欺骗。此时,Ettercap 会向网关发送伪造响应,声称被欺骗主机的 MAC 地址已变更为攻击者的 MAC 地址;同时向被欺骗主机发送虚假回应,宣称网关的 MAC 地址现对应于攻击者主机。由此实现双向流量重定向。

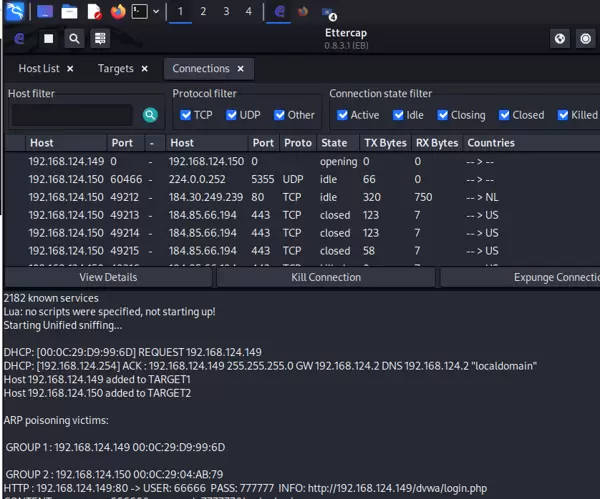

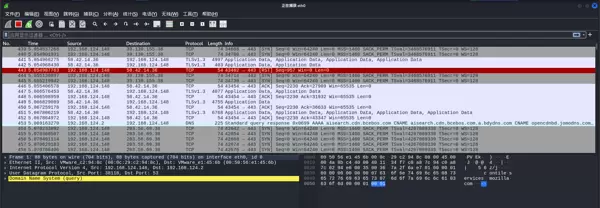

- 监控通信:在 Ettercap 的 “Connections” 面板中,可实时查看被欺骗主机建立的所有网络连接,包括目标 IP、端口号、协议类型及数据量统计。从实验截图可见,该主机与 184.30.249.239 的 80 端口(HTTP)以及 184.85.66.194 的 443 端口(HTTPS)建立了连接,并成功截获明文 HTTP 登录请求:用户名为 “66666”,密码为 “777777”,充分证明了攻击的有效性。

- 终止攻击:实验完成后,应及时点击 “Stop sniffing” 停止嗅探操作,防止影响局域网正常通信。Ettercap 将自动向双方发送正确的 ARP 报文,恢复其缓存表项,保障网络连接恢复正常。

使用Ettercap进行网络嗅探

实验涉及的主机信息:

攻击者IP:

被欺骗主机IP:

默认网关:

一、启动图形化Ettercap工具

可通过以下两种方式启动:

- 通过系统菜单栏选择启动项打开图形界面;

- 在终端中输入命令行指令直接运行程序。

二、配置Ettercap运行环境

- 设置中间人攻击模式(默认不启用Bridged sniffing桥接嗅探);

- 选择当前使用的网络接口类型:

- 有线连接:通常为eth0;

- 无线连接:一般标识为wlan0(原文中的vlan0应为笔误,已修正)。

三、扫描并识别可被欺骗的目标主机

利用工具扫描局域网内活跃设备,获取可参与ARP欺骗的潜在目标列表。

四、设定攻击目标

进入“Hosts list”主机列表界面,执行如下操作:

- 选定网关IP地址,点击“Add to Target 1”按钮将其设为目标1;

- 选定待欺骗主机的IP地址,点击“Add to Target 2”按钮添加为目标2。

五、确认目标配置

检查已设置的Target 1与Target 2是否正确无误,确保目标设备信息准确。

六、实施ARP欺骗攻击

配置完成后,启动ARP欺骗机制,使目标主机的数据流量经过攻击者设备。

七、启动嗅探进程

开启数据捕获功能,开始监听目标之间的通信内容。

八、监控目标连接状态

实时查看被欺骗主机的所有网络连接情况,分析其通信行为。

实验总结与安全反思

本次实践深入掌握了网络嗅探与中间人攻击的技术流程。从TcpDump的基础抓包,到Wireshark的协议解析,再到Ettercap实现的ARP欺骗,每一步都加深了对网络通信底层机制的理解。同时,在操作过程中也积累了重要的实践经验,并引发了关于技术伦理和法律边界的深刻思考。

技术操作关键要点

- 环境准备至关重要:确保所有设备处于同一局域网段,必要时关闭防火墙或开放对应端口,避免因网络策略限制导致工具失效;

- 过滤器语法需严谨:在使用Wireshark时,显示过滤器必须符合规范,例如协议名小写(如icmp、arp),筛选源IP应使用ip.src,端口则用tcp.srcport等字段,防止因格式错误导致结果偏差;

- 攻击过程须受控:使用Ettercap发起ARP欺骗前,务必核对目标主机与网关的IP地址,防止误伤其他设备。实验结束后应及时停止攻击行为,避免造成网络中断或广播风暴。

法律合规与安全边界

网络嗅探与欺骗技术本身具有双重属性——既可用于安全检测,也可能被滥用于非法目的。因此,必须严格遵守法律法规和技术道德,明确应用边界。

(一)不可逾越的法律红线

我国已建立较为完善的网络与数据安全法律体系,明确禁止未经授权的数据截取与网络干扰行为。依据《网络安全法》《数据安全法》《个人信息保护法》及相关司法判例,主要法律禁区包括:

- 严禁未经授权的数据嗅探:根据《网络安全法》,任何未经许可侵入网络、获取数据或破坏正常通信的行为均属违法。在未取得用户或网络管理者同意的情况下,捕获他人通信内容或采集手机号、验证码等敏感信息,可能构成犯罪。例如陕西咸阳曾发生案例,林某与邓某利用嗅探设备非法获取他人银行卡信息并盗刷十余万元,最终以信用卡诈骗罪获刑,相关设备提供者亦因侵犯公民个人信息罪被追究责任;

- 严格保护个人信息:《个人信息保护法》规定,处理个人信息必须获得明确同意,禁止过度收集或非法交易。若在实验中意外捕获身份证号、账号密码等个人数据,必须立即加密存储并在实验后彻底销毁,不得留存或传播。此前有案例显示,何某非法采集超4000条公民信息并出售牟利,除被判刑外,还需在国家级媒体公开道歉并清除全部非法数据;

- 禁止为犯罪活动提供技术支持:《刑法》第二百八十七条之二明确规定,明知他人利用信息网络实施犯罪仍提供技术帮助的,构成“帮助信息网络犯罪活动罪”。即便仅提供工具或指导,也可能承担刑事责任。因此,即使出于教学或测试目的使用Ettercap等工具,也必须确保用途合法。

(二)网络安全从业者的道德准则

法律是底线,道德是更高要求。作为技术人员,应在合法基础上践行职业操守,推动技术向善:

- 坚持授权原则:所有嗅探、欺骗类操作必须获得资产所有方的书面授权,不得以“学习研究”为由擅自行动。即便在企业内部网络中,也需获得运维部门批准,明确操作范围与数据管理规范;

- 严守隐私保护底线:遵循“最小必要”原则,仅收集完成任务所需的数据,并对敏感信息进行匿名化或脱敏处理。实验结束后应及时删除所有抓包文件,降低数据泄露风险;

- 践行负责任披露:若通过分析发现系统漏洞,应主动联系相关单位协助修复,而非公开漏洞细节、勒索钱财或将信息售予黑产。技术的价值在于防御,而非攻击;

- 保持技术中立立场:拒绝为黑客攻击、网络诈骗、非法监控等活动提供任何形式的技术支持,即使面对高额利益诱惑也应坚决抵制。网络安全从业者的核心使命是维护网络秩序与公共安全,绝不能沦为违法行为的助推者。

防御策略与技术拓展

为有效应对网络嗅探及 ARP 欺骗类攻击,建议采取以下几项关键技术防护措施:

实施 ARP 静态绑定:在局域网中的主机与网关设备上配置固定的 IP-MAC 地址映射关系,防止攻击者通过伪造 ARP 响应篡改本地缓存表项。

推广加密通信协议:优先使用 HTTPS、SSH 等具备数据加密能力的传输协议。即使攻击者成功截获数据包,也无法解析其中的原始内容,从而保障信息机密性。

部署入侵检测机制(IDS):利用 IDS 对网络流量进行实时监控,识别异常的 ARP 请求或响应行为,以及潜在的数据流劫持迹象,并及时触发告警通知。

保持系统与软件更新:定期安装操作系统和网络组件的安全补丁,修复已知漏洞,降低被利用进行欺骗攻击的风险。

技术深化方向

从技术发展的视角来看,网络嗅探与 ARP 欺骗仅是网络安全攻防体系中的入门级技能。为进一步提升实战能力,可向更深层次的技术场景延伸探索:

- 运用 Wireshark 实现网络流量的深度统计分析与可视化呈现;

- 利用 Ettercap 的插件架构实现定制化功能扩展,模拟复杂环境下的中间人攻击;

- 结合 Python 编写自动化脚本,完成数据包捕获、解析与智能识别的一体化处理。

这些进阶实践有助于增强对网络协议运行机制的理解,同时提升实际环境中问题排查与威胁发现的能力。

结语

网络嗅探与欺骗技术作为网络安全知识体系的重要组成部分,不仅需要深入掌握其工作原理与操作方式,还应清醒认知其合法应用边界与潜在安全风险。在当前数字化进程加速推进的背景下,网络安全威胁持续演变,唯有坚持不断学习与实践,才能切实提高技术水平与整体防护意识。

期望本文所分享的内容能为相关技术人员提供有益参考,助力推动网络安全技术朝着规范化、专业化方向不断发展。

雷达卡

雷达卡

京公网安备 11010802022788号

京公网安备 11010802022788号